翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS IAM アイデンティティセンター

AWS IAM Identity Center

Amazon Q、Amazon Q Developer、Amazon SageMaker Studio、Amazon QuickSight などの AWS マネージドサービスは、認証と認可に IAM アイデンティティセンターを統合して使用します。ID ソースを IAM アイデンティティセンターに 1 回だけ接続し、オンボーディングされたすべての AWS マネージドアプリケーションへのワークフォースアクセスを管理します。Microsoft Entra ID、Okta、Google Workspace、Microsoft Active Directory などの既存の社内ディレクトリの ID は、ユーザーまたはグループを検索して AWS マネージドサービスへのシングルサインオンアクセスを許可する前に、IAM Identity Center にプロビジョニングする必要があります。IAM Identity Center は、アプリケーション固有のユーザー中心のエクスペリエンスも強化します。例えば、Amazon Q のユーザーは、Amazon Q 統合サービスから別のサービスに移行する際に継続性を経験します。

注記

IAM Identity Center 機能は個別に使用できます。例えば、直接アカウントフェデレーションと IAM ロールを使用して AWS アカウントへのアクセスを管理しながら、Amazon Q などの AWS マネージドサービスへのアクセスを管理するためにのみ Identity Center を使用することを選択できます。

信頼できる ID の伝播は、AWS サービスのデータへのアクセスを必要とするクエリツールとビジネスインテリジェンス (BI) アプリケーションのユーザーに、効率的なシングルサインオンエクスペリエンスを提供します。データアクセス管理はユーザーの ID に基づいているため、管理者はユーザーの既存のユーザーおよびグループのメンバーシップに基づいてアクセスを許可できます。信頼できる ID の伝播は OAuth 2.0 認可フレームワーク

Amazon Redshift クエリエディタ v2、Amazon EMR、Amazon QuickSight など、信頼できる ID 伝達と統合する AWS マネージドサービスは、IAM アイデンティティセンターから直接トークンを取得します。IAM Identity Center には、アプリケーションが外部 OAuth 2.0 認可サーバーから ID トークンとアクセストークンを交換するオプションも用意されています。AWS のサービスやその他のイベントへのユーザーアクセスは、サービス固有のログと CloudTrail イベントに記録されるため、監査人はユーザーがどのようなアクションを実行し、どのリソースにアクセスしたかを把握できます。

信頼できる ID の伝播を使用するには、IAM アイデンティティセンターを有効にし、ユーザーおよびグループをプロビジョニングする必要があります。IAM Identity Center の組織インスタンスを使用することをお勧めします。

注記

信頼できる ID の伝播では、マルチアカウントアクセス許可 (アクセス許可セット) を設定する必要はありません。IAM アイデンティティセンターを有効にして、信頼できる ID の伝播にのみ使用できます。

詳細については、信頼できる ID 伝達を使用するための前提条件と考慮事項、および ID 伝達を開始できるアプリケーションでサポートされている特定のユースケースを参照してください。

AWS アクセスポータルは、認証されたユーザーに AWS アカウントとクラウドアプリケーションへのシングルサインオンアクセスを提供します。AWS アクセスポータルから生成された認証情報を使用して、AWS アカウントのリソースへの AWS CLIorAWS SDK アクセスを設定することもできます。https://docs.aws.amazon.com/sdkref/latest/guide/access-sso.htmlこれにより、プログラムによるアクセスに長期的な認証情報を使用する必要がなくなり、認証情報が侵害される可能性が大幅に低下し、セキュリティ体制が向上します。

IAM Identity Center APIs を使用して、アカウントとアプリケーションへのアクセスの管理を自動化することもできます。

IAM Identity Center は AWS CloudTrail と統合されており、IAM Identity Center のユーザーが実行したアクションの記録を提供します。CloudTrail は、CreateUserAPI コールなどの API イベントを記録します。これは、ユーザーがクロスドメイン ID 管理システム (SCIM) プロトコルを使用して、外部 IdP から IAM アイデンティティセンターに手動で作成またはプロビジョニングまたは同期されたときに記録されます。CloudTrail に記録されるすべてのイベントまたはログエントリには、リクエストを生成したユーザーに関する情報が含まれます。この機能は、さらなる調査が必要な予期しない変更やアクティビティを特定するのに役立ちます。CloudTrail でサポートされている IAM Identity Center オペレーションの完全なリストについては、IAM Identity Center のドキュメントを参照してください。

既存の ID ソースを IAM アイデンティティセンターに接続する

ID フェデレーションは、アクセス管理システムを構築するための一般的なアプローチであり、中央 IdP を使用してユーザー認証を管理し、サービスプロバイダー (SPs) として機能する複数のアプリケーションやサービスへのアクセスを管理します。IAM Identity Center では、Okta、Microsoft Entra ID、Ping、Google Workspace、JumpCloud、OneLogin、オンプレミス Active Directory、SAML 2.0 互換の ID ソースなど、既存の企業 ID ソースから ID を柔軟に導入できます。

既存の ID ソースを IAM アイデンティティセンターに接続することが推奨されます。これは、ワークフォースにシングルサインオンアクセスを提供し、AWS のサービス間で一貫したエクスペリエンスを提供するためです。また、複数のソースを維持するのではなく、1 つの場所から ID を管理することもベストプラクティスです。IAM Identity Center は、IAM Identity Center が外部 IdPs。IAM Identity Center は、SCIM v2.0 標準もサポートしています。この標準により、サポートされている外部 IdPs および IAM アイデンティティセンター間でユーザーとグループの自動プロビジョニング、更新、プロビジョニング解除が可能になります。ただし、現在 SCIM 経由のみのユーザーのプロビジョニングをサポートしている Google Workspace と PingOne は除きます。

他の SAML 2.0 ベースの外部 IdPs特定の標準と考慮事項に準拠している場合は、IAM Identity Center に接続することもできます。

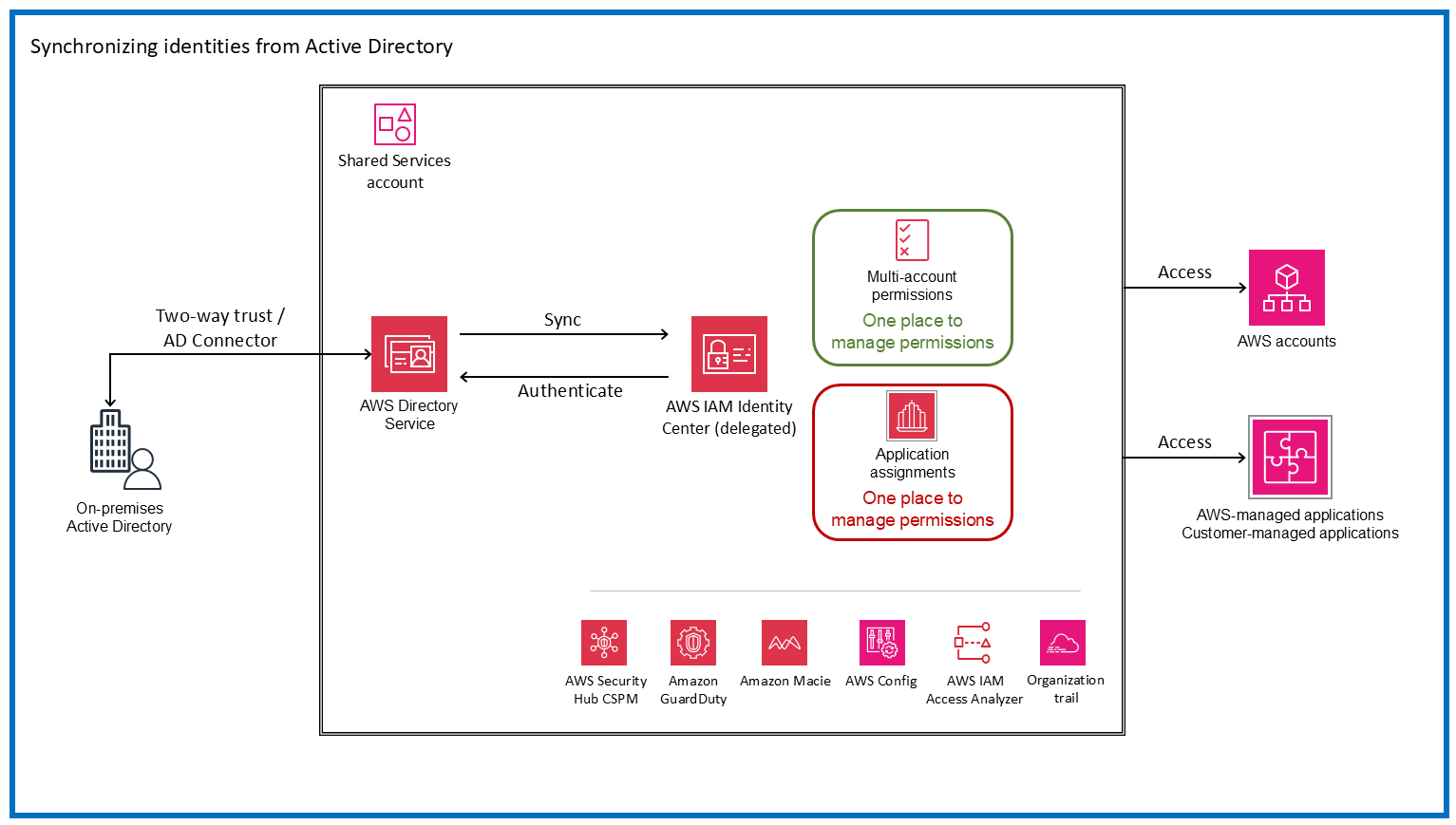

既存の Microsoft Active Directory を IAM アイデンティティセンターに接続することもできます。このオプションを使用すると、AWS Directory Service を使用して、既存の Microsoft Active Directory からユーザー、グループ、およびグループメンバーシップを同期できます。このオプションは、オンプレミスにあるセルフマネージド Active Directory または AWS Managed Microsoft AD のディレクトリのいずれかで、既に ID を管理している大企業に適しています。AWS Managed Microsoft AD のディレクトリを IAM アイデンティティセンターに接続できます。IAM アイデンティティセンターが認証のためにドメインを信頼できるようにする双方向の信頼関係を確立することで、Active Directory のセルフマネージドディレクトリを IAM アイデンティティセンターに接続することもできます。もう 1 つの方法は、AD Connector を使用することです。AD Connector は、クラウドに情報をキャッシュすることなく、ディレクトリリクエストをセルフマネージド Active Directory にリダイレクトできるディレクトリゲートウェイです。次の図は、このオプションを示しています。

利点

-

既存の ID ソースを IAM アイデンティティセンターに接続して、アクセスを合理化し、AWS のサービス全体でワークフォースに一貫したエクスペリエンスを提供します。

-

AWS アプリケーションへのワークフォースアクセスを効率的に管理します。IAM Identity Center を通じて ID ソースからのユーザーおよびグループの情報を利用可能にすることで、AWS のサービスへのユーザーアクセスをより簡単に管理および監査できます。

-

AWS のサービス内のデータへのユーザーアクセスの制御と可視性を向上させます。選択した ID ソースやその他の AWS アクセス管理設定を引き続き使用しながら、ビジネスインテリジェンスツールから使用する AWS データサービスへのユーザー ID コンテキストの転送を有効にできます。

-

マルチアカウント AWS 環境へのワークフォースアクセスを管理します。既存の ID ソースで IAM Identity Center を使用するか、新しいディレクトリを作成し、AWS 環境の一部またはすべてへのワークフォースアクセスを管理できます。

-

AWS マネジメントコンソールへの緊急アクセスを設定して、IAM アイデンティティセンターを有効にした AWS リージョンでサービスが中断された場合に備えて、追加の保護レイヤーを提供します。

サービスに関する考慮事項

-

IAM Identity Center は現在、ユーザーのセッションがタイムアウトするか、アクティビティに基づいて延長されるアイドルタイムアウトの使用をサポートしていません。AWS アクセスポータルと IAM Identity Center 統合アプリケーションのセッション期間をサポートしています。セッション期間は 15 分から 90 日の間で設定できます。IAM Identity Center ユーザーのアクティブな AWS アクセスポータルセッションを表示および削除できます。ただし、AWS アクセスポータルセッションを変更および終了しても、アクセス許可セットが定義されている AWS マネジメントコンソールのセッション期間には影響しません。

設計上の考慮事項

-

IAM Identity Center のインスタンスは、一度に 1 つの AWS リージョンで有効にできます。IAM Identity Center を有効にすると、プライマリリージョンからのアクセス許可セットと統合アプリケーションへのアクセスが制御されます。つまり、このリージョンで万一 IAM Identity Center サービスが中断された場合、ユーザーはアカウントとアプリケーションにアクセスするためにサインインできなくなります。保護を強化するために、SAML 2.0 ベースのフェデレーションを使用して AWS マネジメントコンソールへの緊急アクセスを設定することをお勧めします。

注記

この緊急アクセスの推奨事項は、サードパーティーの外部 IdP を ID ソースとして使用している場合に適用され、IAM サービスデータプレーンと外部 IdP が使用可能になったときに機能します。

-

Active Directory を使用するか、IAM Identity Center でユーザーを作成する場合は、標準の AWS ブレークグラスガイダンスに従ってください。

-

AD Connector を使用してオンプレミスの Active Directory を IAM アイデンティティセンターに接続する場合は、AD Connector が Active Directory ドメインと one-on-one の信頼関係を持ち、推移的な信頼をサポートしていないことを考慮してください。つまり、IAM Identity Center は、作成した AD Connector にアタッチされている単一ドメインのユーザーとグループにのみアクセスできます。複数のドメインまたはフォレストをサポートする必要がある場合は、AWS Managed Microsoft AD を使用します。

-

外部 IdP を使用している場合、多要素認証 (MFA) は IAM アイデンティティセンターではなく、外部 IdP から管理されます。IAM Identity Center は、ID ソースが IAM Identity Center の ID ストア、AWS Managed Microsoft AD、または AD Connector で設定されている場合にのみ MFA 機能をサポートします。

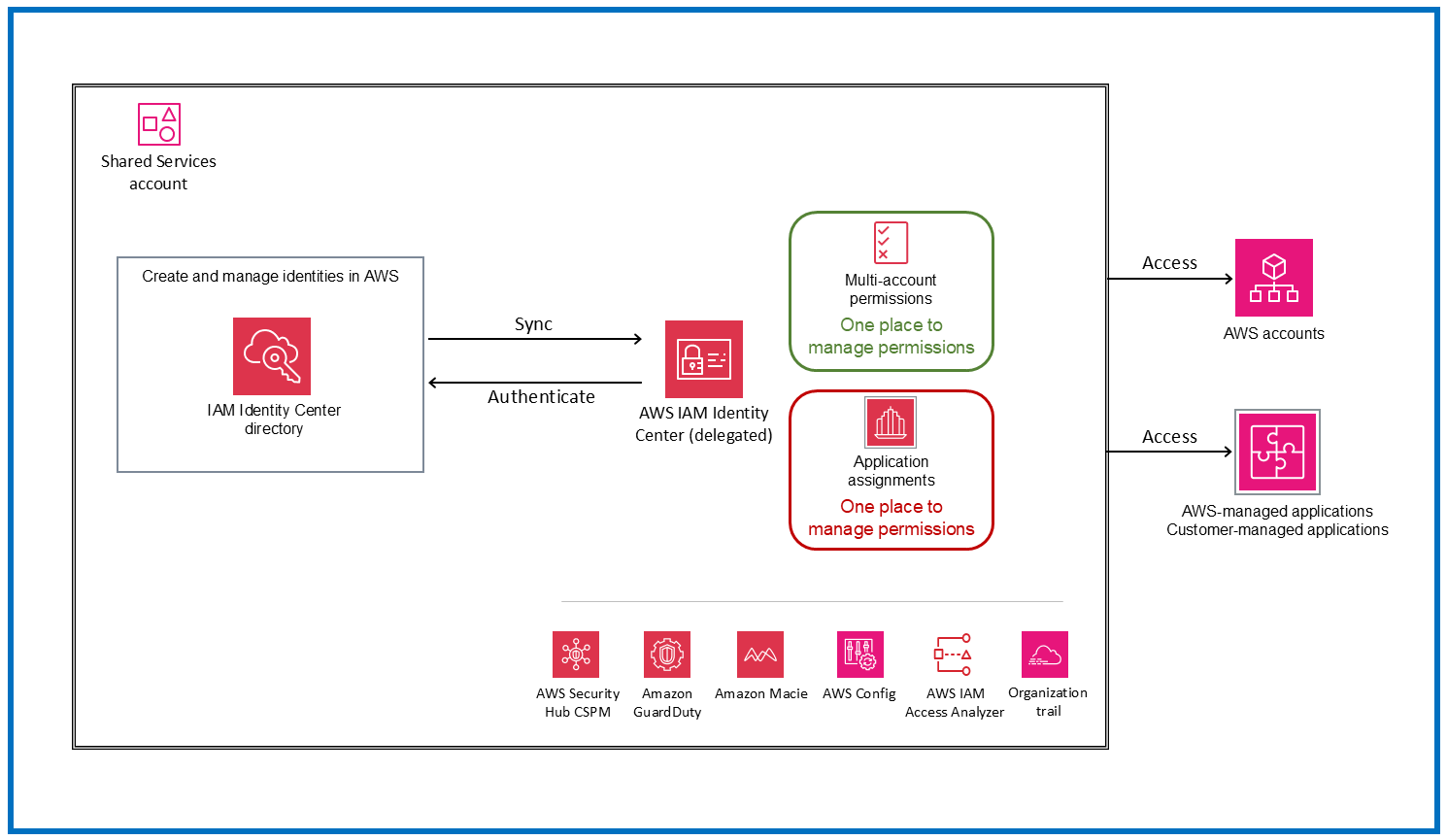

AWS での ID の作成と管理

外部 IdP で IAM アイデンティティセンターを使用することをお勧めします。ただし、既存の IdP がない場合は、サービスのデフォルトの ID ソースである IAM Identity Center ディレクトリでユーザーとグループを作成および管理できます。このオプションは次の図に示されています。ワークフォースユーザーの各 AWS アカウントで IAM ユーザーまたはロールを作成するよりも優先されます。詳細については、IAM Identity Center のドキュメントを参照してください。

サービスに関する考慮事項

-

IAM Identity Center で ID を作成および管理する場合、ユーザーはデフォルトのパスワードポリシーに従う必要があります。このポリシーは変更できません。ID に独自のパスワードポリシーを定義して使用する場合は、ID ソースを Active Directory または外部 IdP に変更します。 IdP

-

IAM Identity Center で ID を作成および管理する場合は、ディザスタリカバリの計画を検討してください。IAM アイデンティティセンターは、アベイラビリティーゾーンの障害に耐えるために複数のアベイラビリティーゾーンで動作するように構築されたリージョンサービスです。ただし、IAM アイデンティティセンターが有効になっているリージョンで万一中断が発生した場合、ユーザーとグループを含む IAM アイデンティティセンターディレクトリもそのリージョンの中断の影響を受けるため、AWS が推奨する緊急アクセス設定を実装して使用することはできません。ディザスタリカバリを実装するには、ID ソースを外部 SAML 2.0 IdP または Active Directory に変更する必要があります。

設計上の考慮事項

-

IAM Identity Center では、一度に 1 つの ID ソースのみを使用できます。ただし、現在の ID ソースを他の 2 つの ID ソースオプションのいずれかに変更できます。この変更を行う前に、ID ソースの変更に関する考慮事項を確認して、影響を評価します。

-

IAM Identity Center ディレクトリを ID ソースとして使用すると、2023 年 11 月 15 日以降に作成されたインスタンスに対して MFA がデフォルトで有効

になります。新しいユーザーは、IAM アイデンティティセンターに初めてサインインするときに MFA デバイスを登録するように求められます。管理者は、セキュリティ要件に基づいてユーザーの MFA 設定を更新できます。

IAM アイデンティティセンターの設計に関する一般的な考慮事項

-

IAM Identity Center は、属性ベースのアクセスコントロール (ABAC) をサポートしています。ABAC は、属性を使用してきめ細かなアクセス許可を作成できる認可戦略です。アクセスコントロールの属性を IAM Identity Center に渡すには、次の 2 つの方法があります。

-

外部 IdP を使用している場合は、 プレフィックスを使用して SAML アサーションで属性を直接渡すことができます

https://aws.amazon.com/SAML/Attributes/AccessControl。 -

IAM Identity Center を ID ソースとして使用している場合は、IAM Identity Center ID ストアにある属性を追加して使用できます。

-

いずれの場合も ABAC を使用するには、まず IAM Identity Center コンソールのアクセスコントロールの属性ページでアクセスコントロール属性を選択する必要があります。SAML アサーションを使用して渡すには、IdP の属性名を に設定する必要があります

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName>。 -

IAM Identity Center コンソールで定義されている属性 アクセスコントロールの属性は、IdP から SAML アサーションに渡される属性よりも優先されます。SAML アサーションからのみ渡された属性を使用する場合は、IAM Identity Center で属性を手動で定義しないでください。IdP または IAM Identity Center で属性を定義したら、aws:PrincipalTag グローバル条件キーを使用して、アクセス許可セットにカスタムアクセス許可ポリシーを作成できます。これにより、リソースのタグに一致する属性を持つユーザーのみが AWS アカウントのリソースにアクセスできます。

-

-

IAM Identity Center はワークフォース ID 管理サービスであるため、プログラムによるアクセスの認証プロセスを完了するには人間による操作が必要です。machine-to-machine認証に短期認証情報が必要な場合は、AWS のワークロード用の Amazon EC2 インスタンスプロファイル、または AWS 外のワークロード用の IAM Roles Anywhere を調べます。

-

IAM Identity Center は、組織内の AWS アカウントのリソースへのアクセスを提供します。ただし、IAM Identity Center を使用して外部アカウント (つまり、組織外の AWS アカウント) へのシングルサインオンアクセスを提供する場合は、それらのアカウントを組織に招待せずに、IAM Identity Center で外部アカウントを SAML アプリケーションとして設定できます。

-

IAM Identity Center は、一時的な昇格アクセス管理 (TEAM) ソリューション (just-in-timeアクセスとも呼ばれます) との統合をサポートしています。この統合により、マルチアカウント AWS 環境への時間制限付きの昇格アクセスが大規模に提供されます。一時的な昇格アクセスにより、ユーザーは特定の期間に特定のタスクを実行するためのアクセスをリクエストできます。承認者は各リクエストを確認し、承認するか拒否するかを決定します。IAM Identity Center は、サポート対象の AWS セキュリティパートナーが提供するベンダー管理の TEAM ソリューションと、時間制限付きアクセス要件に合わせて維持および調整する自己管理のソリューション

の両方をサポートします。