翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

IAM ユーザー用の単一アカウント許可を作成する

CA 管理者 (つまり CA の所有者) と証明書発行者が 1 つの AWS アカウントに存在する場合、ベストプラクティスは、アクセス許可が制限された AWS Identity and Access Management (IAM) ユーザーを作成して発行者と管理者ロールを分離することです。で IAM を使用する方法とアクセス許可の例については AWS Private CA、「」を参照してくださいの Identity and Access Management (IAM) AWS Private Certificate Authority。

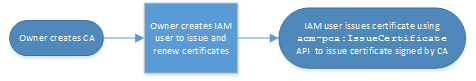

単一アカウントのケース 1: アンマネージド証明書の発行

この場合、アカウント所有者はプライベート CA を作成し、プライベート CA によって署名された証明書を発行する許可を持つ IAM ユーザーを作成します。IAM ユーザーは API を呼び出して証明書を発行します AWS Private CA IssueCertificate。

この方法で発行された証明書は管理されません。つまり、管理者は証明書をエクスポートして、使用する予定のデバイスにインストールする必要があります。また、有効期限が切れたら手動で更新する必要があります。この API を使用して証明書を発行するには、OpenSSLIssueCertificate ドキュメント」を参照してください。

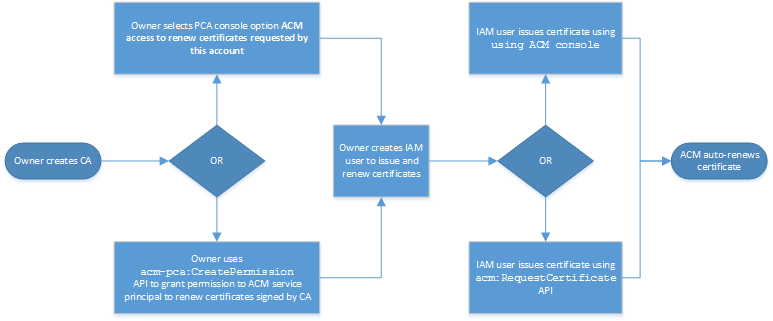

単一アカウントのケース 2: ACM によるマネージド証明書の発行

この 2 つ目のケースは、ACM と PCA の両方からの API オペレーションが関わります。アカウント所有者は以前と同様にプライベート CA と IAM ユーザーを作成します。次に、アカウント所有者は ACM サービスプリンシパルに、この CA によって署名されたすべての証明書を自動的に更新する許可を付与します。IAM ユーザーは証明書を再度発行しますが、今回は CSR とキー生成を処理する ACM RequestCertificate API を呼び出します。証明書の有効期限が切れると、ACM は更新ワークフローを自動化します。

アカウント所有者は、CA の作成中または作成後に管理コンソールから、または CreatePermission PCA API を使用して、更新許可を付与することができます。このワークフローから作成されたマネージド証明書は、ACM と統合された AWS サービスで で使用できます。

以下のセクションには、更新許可を付与する手順があります。

ACM に証明書の更新許可を割り当てる

AWS Certificate Manager (ACM) の マネージド更新 では、パブリック証明書とプライベート証明書の両方の証明書更新プロセスを自動化できます。ACM がプライベート CA によって生成された証明書を自動的に更新するには、ACM サービスプリンシパルに CA 自体から可能なすべての許可を付与する必要があります。これらの更新権限が ACM にない場合は、CA の所有者 (または許可された担当者) は、期限が切れたら各プライベート証明書を手動で再発行する必要があります。

重要

これらの更新アクセス許可を割り当てる手順は、CA 所有者と証明書発行者が同じ AWS アカウントに存在する場合にのみ適用されます。クロスアカウントのシナリオについては、「クロスアカウントアクセスのポリシーをアタッチする」を参照してください。

更新のアクセス許可は、 プライベート CA の作成 中に委任することができ、CA が ACTIVE 状態である限り、いつでも変更できます。

プライベート CA のアクセス許可は、AWS Private CA コンソール

ACM に プライベート CA の許可を割り当てるには (コンソール)

-

AWS アカウントにサインインし、https://console.aws.amazon.com/acm-pca/home

で AWS Private CA コンソールを開きます。 -

[プライベート認証機関] ページで、リストからプライベート CA を選択します。

-

[アクション]、[CA 許可の設定] を選択します。

-

[ACM アクセスを許可してこのアカウントが要求した証明書を更新] を選択します。

-

[保存] を選択します。

AWS Private CA (AWS CLI) で ACM アクセス許可を管理するには

create-permission コマンドを使用して ACM に許可を割り当てます。ACM が証明書を自動的に更新するようにするには、必要な許可 (IssueCertificate、GetCertificate、ListPermissions) を割り当てる必要があります。

$aws acm-pca create-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --actionsIssueCertificateGetCertificateListPermissions\ --principal acm.amazonaws.com

CA によって委任されたアクセス許可 を一覧表示するには、[list-permissions] コマンドを使用します。

$aws acm-pca list-permissions \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID

delete-permission コマンドを使用して、CA によって AWS サービスプリンシパルに割り当てられたアクセス許可を取り消します。

$aws acm-pca delete-permission \ --certificate-authority-arn arn:aws:acm-pca:region:account:certificate-authority/CA_ID\ --principal acm.amazonaws.com