翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

アイデンティティプロバイダー (IdP) からのサインオンの開始

| 適用先: Enterprise Edition と Standard Edition |

| 対象者: システム管理者 |

注記

IAM ID フェデレーションは、ID プロバイダーグループと Amazon QuickSight の同期をサポートしていません。

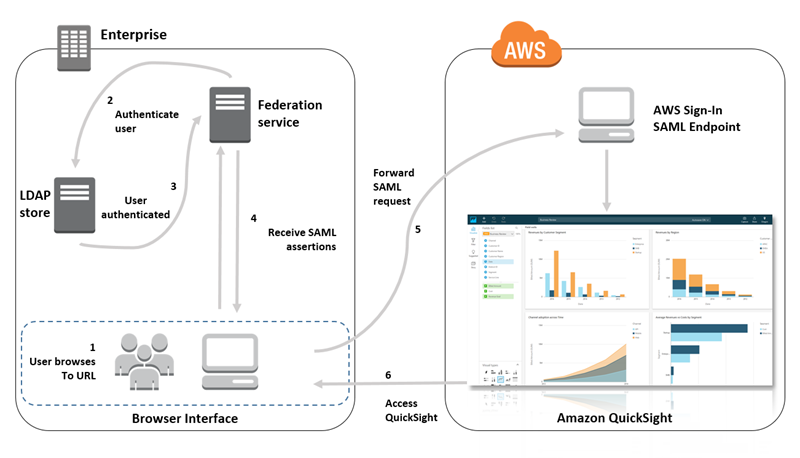

このシナリオでは、ユーザーは ID プロバイダーのポータルからサインオンプロセスを開始します。ユーザーが認証されると、ユーザーは QuickSight にサインインします。QuickSight がユーザー認証をチェックした後、ユーザーは QuickSight にアクセスできます。

ユーザーが IdP にサインインしてから、認証で次のステップを実行します。

-

ユーザーは

https://applications.example.comをブラウジングし、IdP にサインオンします。この時点では、ユーザーはサービスプロバイダーにサインインしていません。 -

フェデレーションサービスと IdP がユーザーを認証します。

-

フェデレーションサービスが組織の ID ストアからの認証をリクエストします。

-

ID ストアはユーザーを認証し、フェデレーションサービスに認証レスポンスを返します。

-

認証が成功すると、フェデレーションサービスはユーザーのブラウザに SAML アサーションを送信します。

-

-

ユーザーが QuickSight を開きます。

-

ユーザーのブラウザは、SAML アサーションを AWS サインイン SAML エンドポイント () に投稿します

https://signin.aws.amazon.com/saml。 -

AWS サインインは SAML リクエストを受け取り、リクエストを処理し、ユーザーを認証し、認証トークンを Amazon QuickSight サービスに転送します。

-

-

Amazon QuickSight は から認証トークンを受け取り AWS 、QuickSight をユーザーに提示します。

ユーザーの立場では、このプロセスを意識することはありません。ユーザーは組織の内部ポータルから開始し、 AWS 認証情報を指定しなくても Amazon QuickSight アプリケーションポータルに移動します。

以下の図は、Amazon QuickSight とサードパーティー ID プロバイダー (IdP) との間の認証フローを示しています。この例では、管理者が Amazon QuickSight へアクセスするためのサインインページ (applications.example.com) をセットアップしています。ユーザーがサインインすると、サインインページは、SAML 2.0 に準拠したフェデレーションサービスにリクエストを投稿します。エンドユーザーは IdP のサインオンページから認証を開始します。