送信先の封じ込め

送信先の封じ込めは、ターゲットのホストまたはリソースへのアクセスを防ぐために、環境内でフィルタリングまたはルーティングを行うことです。場合によっては、送信先の封じ込めは、正当なリソースが可用性を保つためレプリケートされていることを確認するために回復力の形式を取る場合もありまれます。そのため、分離と封じ込めのためにリソースをこうした形式の回復力からデタッチする必要があります。AWS サービスを使用した送信先の封じ込めの例は次のとおりです。

-

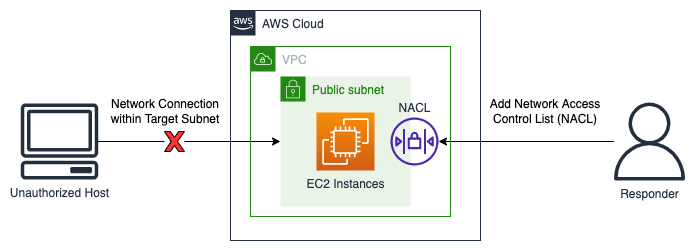

ネットワーク ACL – AWS リソースが含まれるサブネットで設定されたネットワーク ACL には、拒否ルールを追加できます。これらの拒否ルールは、特定の AWS リソースへのアクセスを防ぐために適用できます。ただし、ネットワークアクセスコントロールリスト (ネットワーク ACL) を適用すると、承認なしでアクセスされるリソースだけでなく、サブネット上のすべてのリソースに影響します。ネットワーク ACL 内にリストされているルールはトップダウン順序で処理されるため、既存のネットワーク ACL の最初のルールは、ターゲットリソースとサブネットへの不正なトラフィックを拒否するように設定する必要があります。または、インバウンドトラフィックとアウトバウンドトラフィックの両方に対して単一の拒否ルールを使用するまったく新しいネットワーク ACL を作成し、ターゲットリソースを含むサブネットに関連付けることで、新しいネットワーク ACL を使用したサブネットへのアクセスを防ぐこともできます。

-

シャットダウン — リソースを完全にシャットダウンすると、不正使用の影響を封じ込める効果があります。リソースをシャットダウンすると、ビジネスで必要な正当なアクセスが妨げられ、揮発性のフォレンジックデータの取得も妨げられます。そのため、これは目的を持って決定する必要があり、組織のセキュリティポリシーに照らして判断する必要があります。

-

分離 VPC – 分離 VPC を使用すると、正当なトラフィック (インターネットや外部マネジメントコンソールへのアクセスを必要とするウイルス対策 (AV) や EDR ソリューションなど) へのアクセス権を提供しながら、リソースを効果的に封じ込めることができます。分離 VPC は、セキュリティイベントに先立って、有効な IP アドレスとポートを許可するように事前設定できます。セキュリティイベントが発生するとターゲットリソースはすぐにこの分離 VPC に移動してリソースを封じ込めると同時に、インシデント対応の後続フェーズでターゲットリソースが正当なトラフィックを送受信できるようにします。分離 VPC を使用する上で重要な点は、EC2 インスタンスなどのリソースを使用する前に新しい分離 VPC でシャットダウンおよび再起動する必要があることです。既存の EC2 インスタンスを別の VPC または別のアベイラビリティーゾーンに移動することはできません。これを行うには、「How do I move my Amazon EC2 instance to another subnet, Availability Zone, or VPC?

」で説明されているステップに従います。 -

送信先の封じ込め手順の一部として、Auto Scaling グループとロードバランサー – Auto Scaling グループとロードバランサーにアタッチされた AWS リソースをデタッチおよび登録解除する必要があります。AWS リソースのデタッチと登録解除は、AWS Management Console、AWS CLI、および AWS SDK を使用して実行できます。

送信先の封じ込めの例を次の図で示します。インシデント対応アナリストは、不正なホストからのネットワーク接続リクエストをブロックするために、ネットワーク ACL をサブネットに追加します。

送信先の封じ込めの例