ソースの封じ込め

ソースの封じ込めとは、特定のソース IP アドレスまたはネットワーク範囲からリソースにアクセスされることを防ぐために、環境内でフィルタリングまたはルーティングを使用および適用することです。AWS サービスを使用したソースの封じ込めの例を以下に示します。

-

セキュリティグループ – 分離セキュリティグループを作成して Amazon EC2 インスタンスに適用するか、既存のセキュリティグループからルールを削除すると、Amazon EC2 インスタンスまたは AWS リソースへの不正なトラフィックを封じ込めることができます。セキュリティグループを変更しても、既存の追跡対象の接続はシャットダウンされないことに注意してください。実際は将来のトラフィックのみが新しいセキュリティグループによってブロックされます (追跡対象の接続と追跡対象でない接続の詳細については、このインシデント対応プレイブック

と「セキュリティグループの接続の追跡」を参照してください)。 -

ポリシー – Amazon S3 バケットポリシーは、IP アドレス、ネットワーク範囲、または VPC エンドポイントからのトラフィックをブロックまたは許可するように設定できます。ポリシーにより、疑わしいアドレスと Amazon S3 バケットへのアクセスをブロックすることができます。バケットポリシーの詳細については、「Adding a bucket policy using the Amazon S3 console」を参照してください。

-

AWS WAF – ウェブアクセスコントロールリスト (ウェブ ACL) は、リソースが応答するウェブリクエストをきめ細かく制御するために AWS WAF で設定できます。AWS WAF で設定された IP セットに IP アドレスまたはネットワーク範囲を追加し、ブロックなどの一致条件を IP セットに適用できます。これにより、発信元トラフィックの IP アドレスまたはネットワーク範囲が IP セットルールで設定されたものと一致する場合、リソースへのウェブリクエストがブロックされます。

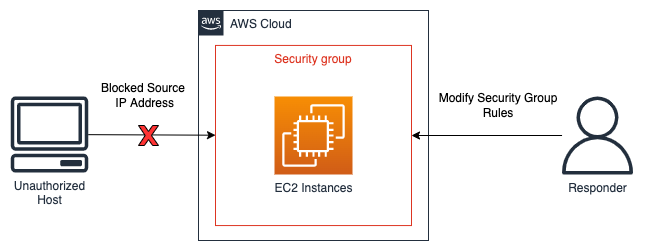

ソースの封じ込めの例を次の図に示します。インシデント対応アナリストが Amazon EC2 インスタンスのセキュリティグループを変更して、新しい接続を特定の IP アドレスのみに制限します。セキュリティグループの箇条書きで説明したように、セキュリティグループを変更しても、既存の追跡対象の接続はシャットダウンされません。

ソース封じ込めの例

注記

セキュリティグループとネットワーク ACL では、Amazon Route 53 へのトラフィックはフィルタリングされません。EC2 インスタンスを封じ込める場合、外部ホストとの通信を防ぐには、DNS 通信も明示的にブロックしてください。