ステップ 7: 移行自動化サーバーを設定する

移行自動化サーバーは、移行自動化を実行するために使用されます。

Windows Server 2019 以降のサーバーを構築する

サーバーは AWS アカウントで作成することをお勧めしますが、オンプレミス環境でも作成できます。AWS アカウントに構築する場合は、Cloud Migration Factory と同じ AWS アカウントとリージョンで構築する必要があります。サーバー要件を確認するには、「移行自動化サーバー」を参照してください。

Windows インスタンスをどこにデプロイする場合でも、セキュリティおよび運用要件を満たす Windows 2019 以降の標準インストールとしてデプロイする必要があります。

オートメーションをサポートするために必要なソフトウェアをインストールする

-

Python v3.12.1

をダウンロードします。 -

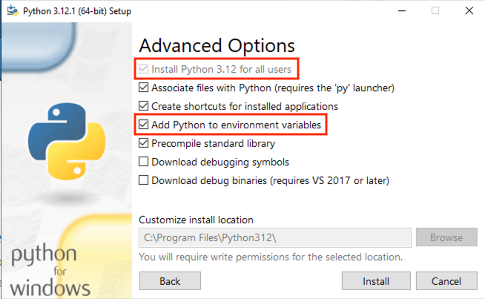

管理者としてログインしてから Python v3.12.1 をインストールし、[インストールをカスタマイズ] を選択します。

-

[次へ]、[すべてのユーザーにインストール]、[Python を環境変数に追加する] の順に選択します。[インストール] を選択します。

Migration Factory ウェブインターフェイスの [属性の詳細] タブ

-

管理者権限があることを確認し、

cmd.exeを開き、次のコマンドを実行して Python パッケージを 1 つずつインストールします。python -m pip install requests python -m pip install paramiko python -m pip install boto3これらのコマンドのいずれかが失敗した場合は、以下のコマンドを実行して pip をアップグレードしてください。

python -m pip install --upgrade pip -

AWS CLI (コマンドラインインターフェイス)

をインストールします。 -

PowerShell for AWS モジュールを使用してインストールし、コマンドに *-Scope AllUsers * パラメータが含まれていることを確認します。

Install-Module -Name AWSPowerShell -Scope AllUsers -

PowerShell CLI を管理者として開くことにより PowerShell スクリプト実行を開き、次のコマンドを実行します。

Set-ExecutionPolicy RemoteSigned

移行自動化サーバーに対して AWS の権限を設定し、AWS Systems Manager Agent (SSM Agent) をインストールする

移行実行サーバーをデプロイする場所に応じて、以下のオプションのいずれかを選択して、移行自動化サーバーに対して AWS の権限を設定します。IAM ロールまたはポリシーは、自動化サーバーへのアクセス許可と AWS Secrets Manager へのアクセスを提供し、エージェントのインストールキーとファクトリサービスのアカウント認証情報を取得します。移行自動化サーバーは、EC2 インスタンスとして AWS にデプロイするか、オンプレミスにデプロイすることができます。

オプション 1: 次の手順を使用して、Amazon EC2 で、ファクトリと同じ AWS アカウントとリージョンにある移行自動化サーバーの権限を設定します。

-

[AWS CloudFormation コンソール]

に移動して、ソリューションのスタックを選択します。 -

[出力] タブを選択し、[キー] 列の下にある

AutomationServerIAMRoleを確認し、デプロイで後に使用する [値] を記録します。[出力] タブ

![CFN コンソール [出力] タブ](images/cfn-console-outputs-tab.png)

-

Amazon Elastic Compute Cloud

コンソールに移動します。 -

左のナビゲーションペインから、[インスタンス] を選択します。

-

[インスタンス] ページで、[インスタンスをフィルタリング] フィールドを使用し、移行実行サーバーの名前を入力してインスタンスを検索します。

-

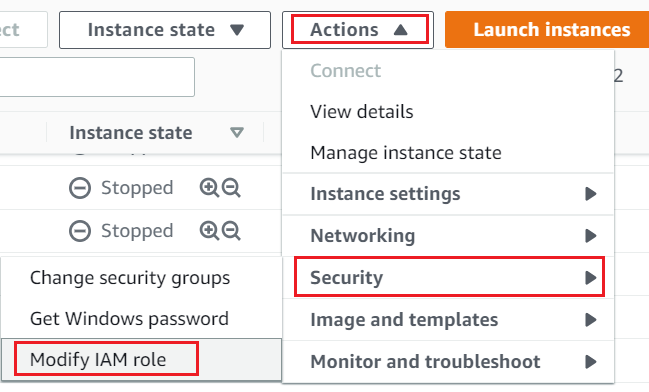

インスタンスを選択し、[アクション] メニューを選択します。

-

ドロップダウンリストから [セキュリティ] を選択し、[IAM ロールを変更] を選択します。

Amazon EC2 コンソール

-

IAM ロールのリストから、ステップ 2 で記録した

AutomationServerIAMRoleの値を含む IAM ロールを探して選択し、[保存] を選択します。 -

リモートデスクトッププロトコル (RDP) を使用して移行自動化サーバーにログインします。

-

移行自動化サーバーに、SSM エージェント

をダウンロードしてインストールします。 注記

デフォルトで、AWS Systems Manager エージェントは Windows サーバー 2016 Amazon マシンイメージにプリインストールされています。このステップは SSM エージェントがインストールされていない場合にのみ実行してください。

-

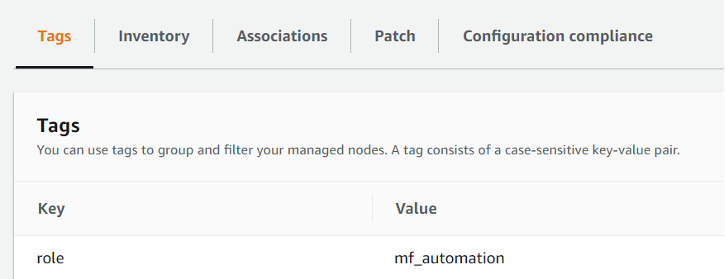

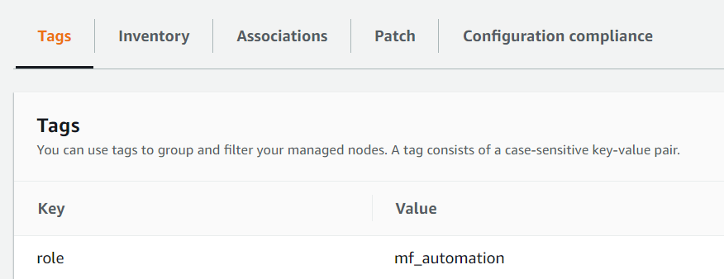

移行自動化サーバーの EC2 インスタンスに次のタグを追加します: キー =

roleおよび 値 =mf_automation。Amazon EC2 コンソール

-

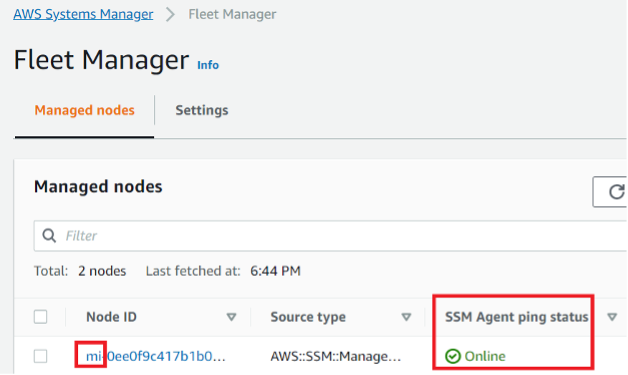

AWS Systems Manager コンソールを開き、Fleet Manager を選択します。自動化サーバーのステータスをチェックし、SSM Agent の ping ステータスが [オンライン] であることを確認します。

オプション 2: 次の手順を使用して、オンプレミスの移行自動化サーバーの権限を設定します。

-

[AWS CloudFormation コンソール]

に移動して、ソリューションのスタックを選択します。 -

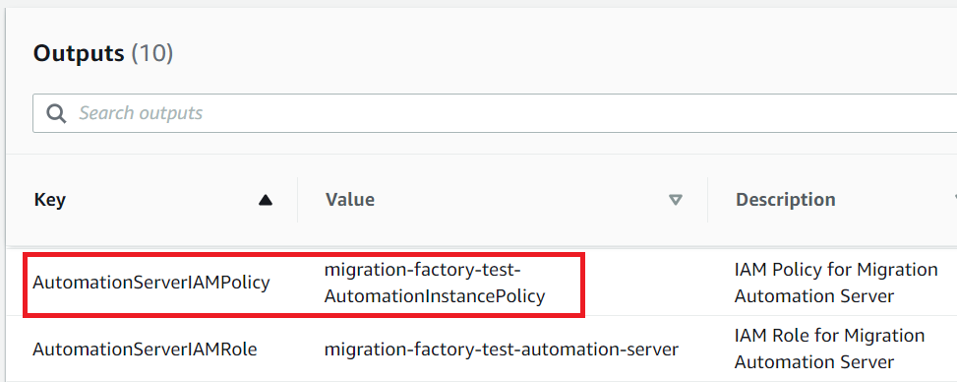

[出力] タブを選択し、[キー] 列の下にある

AutomationServerIAMPolicyを確認し、デプロイで後に使用する [値] を記録します。[出力] タブ

-

[Identity and Access Management コンソール

] に移動します。 -

左側のナビゲーションペインで [ユーザー]、[ユーザーの追加] の順に選択します。

-

[ユーザー名] フィールドで、新しいユーザーを作成します。

-

[次へ] を選択します。

-

[アクセス許可の設定] ページの [権限オプション] で、[ポリシーを直接アタッチする] を選択します。ポリシーのリストが表示されます。

-

ポリシーのリストから、「ステップ 2」で記録した

AutomationServerIAMPolicyの値を含むポリシー探して選択します。 -

[次へ] を選択し、正しいポリシーが選択されていることを確認します。

-

[ユーザーの作成] を選択します。

-

[ユーザー] ページにリダイレクトした後、前のステップで作成したユーザーを選択し、[セキュリティ認証情報] タブを選択します。

-

[Access keys (アクセスキー)] セクションで、[Create access key (アクセスキーを作成)] を選択します。

注記

アクセスキーはアクセスキー ID と秘密アクセスキーからなり、AWS に対するプログラムによるリクエストに署名するときに使用されます。アクセスキーがない場合は、AWS マネジメントコンソールから作成できます。ベストプラクティスとして、必須ではないタスクではルートユーザーアクセスキーを使用しないでください。代わりに、自身用のアクセスキーを持つ新しい管理者 IAM ユーザーを作成します。

シークレットアクセスキーを表示またはダウンロードできるのは、キーを作成するときのみです。後で回復することはできません。ただし、いつでも新しいアクセスキーを作成できます。また、必要な IAM アクションを実行するための許可が必要です。詳細については、「IAM ユーザーガイド」の「IAM リソースにアクセスするために必要な許可」を参照してください。

-

新しいアクセスキーのペアを表示するには、[Show] (表示) を選択します。このダイアログボックスを閉じた後で、シークレットアクセスキーに再度アクセスすることはできません。認証情報は以下のようになります:

-

Access key ID: AKIAIOSFODNN7EXAMPLE -

Secret access key: wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY

-

-

キーペアをダウンロードするには、[Download .csv file.csv (.csv ファイルのダウンロード)] を選択します。このキーは安全な場所に保存してください。このダイアログボックスを閉じた後で、シークレットアクセスキーに再度アクセスすることはできません。

重要

アカウントを保護するためにキーは機密として扱い、メールでは決して送信しないでください。AWS または Amazon.com を名乗る人物から問い合わせがあった場合でも、所属している組織外にこの情報を公開してはいけません。Amazon を正式に代表する人物がこの情報を要求することは一切ありません。

-

–0—csvファイルをダウンロードしたら、[Close(閉じる)] を選択します。アクセスキーを作成すると、キーペアはデフォルトで有効になり、すぐにキーペアを使用できるようになります。 -

リモートデスクトッププロトコル (RDP) を使用して移行実行サーバーにログインします。

-

管理者として、コマンドプロンプト (

CMD.exe) を開きます。 -

以下のコマンドを実行して、サーバー上に AWS 認証情報を設定します。

<your_access_key_id>、<your_secret_access key>、と<your_region>を、次の値と置換します。SETX /m AWS_ACCESS_KEY_ID <your_access_key_id> SETX /m AWS_SECRET_ACCESS_KEY <your_secret_access key> SETX /m AWS_DEFAULT_REGION <your_region> -

自動化サーバーを再起動します。

-

ハイブリッドモード (オンプレミスサーバー) を使用して AWS Systems Manager エージェントをインストールします。

-

ハイブリッドアクティベーションを作成します。AWS Systems Manager ユーザーガイド」の「アクティベーションの作成 (コンソール)」を参照してください。このプロセス中に IAM ロールの入力を求められたら、既存の IAM ロールを選択し、サフィックス -automation-server の付いたロールを選択します。これは、Cloud Migration Factory スタックがデプロイされたときに自動的に作成されました。

-

移行自動化サーバーに管理者としてログインします。

-

AWS Systems Manager Agent (SSM Agent) (SSM エージェント) をインストールします。「AWS Systems Manager ユーザーガイド」の「ハイブリッドおよびマルチクラウド環境用の SSM エージェントのインストール」を参照してください。ステップ 20.a で作成したハイブリッドアクティベーションを使用してください。

-

エージェントが正常にインストールされたら、AWS Systems Manager コンソールで Fleet Manager を選択します。プレフィックスが「mi-」で、[オンライン] ステータスのノード ID を特定します。

Fleet Manager

-

[ノード ID] を選択し、IAM ロールが automation-server サフィックスを持つ選択したものであることを確認します。

-

このハイブリッドノードに次のタグを追加します: キー =

roleおよび 値 =mf_automation。すべて小文字。タグ - ハイブリッドノード

-