翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

SFTP コネクタの設定

このトピックでは、SFTPコネクタを作成する方法、コネクタに関連付けられたセキュリティアルゴリズム、認証情報を保持するシークレットを保存する方法、プライベートキーのフォーマットの詳細、コネクタをテストする手順について説明します。

トピック

SFTP コネクタを作成する

この手順では、 AWS Transfer Family コンソールまたは を使用してSFTPコネクタを作成する方法について説明します AWS CLI。

SFTP コネクタアルゴリズム

SFTP コネクタを作成すると、次のセキュリティアルゴリズムがコネクタにアタッチされます。

| タイプ | アルゴリズム |

|---|---|

| SSH 暗号 |

aes256-gcm@openssh.com aes128-gcm@openssh.com aes256-ctr aes192-ctr |

| SSH キー交換方法 (KEX) |

curve25519-sha256 curve25519-sha256@libssh.org diffie-hellman-group16-sha512 diffie-hellman-group18-sha512 diffie-hellman-group-exchange-sha256 |

| SSH MAC | hmac-sha2-512-etm@openssh.com hmac-sha2-256-etm@openssh.com hmac-sha2-512 hmac-sha2-256 |

| SSH ホストキー |

ecdsa-sha2-nistp256 ecdsa-sha2-nistp384 ecdsa-sha2-nistp521 rsa-sha2-512 rsa-sha2-256 |

SFTP コネクタで使用するシークレットを保存する

Secrets Manager を使用して、SFTPコネクタのユーザー認証情報を保存できます。シークレットを作成するときは、ユーザー名を指定する必要があります。追加で、パスワード、プライベートキー、またはその両方を提供できます。詳細については、「SFTP コネクタのクォータ」を参照してください。

注記

Secrets Manager にシークレットを保存すると、 AWS アカウント に料金が発生します。料金については、「AWS Secrets Manager 料金表

SFTP コネクタの Secrets Manager にユーザー認証情報を保存するには

-

にサインイン AWS Management Console し、 で AWS Secrets Manager コンソールを開きますhttps://console.aws.amazon.com/secretsmanager/

。 -

左側のナビゲーションペインで [サーバー] を選択します。

-

[シークレット]ページで、[新しいシークレットの保存]を選択します。

-

[シークレットタイプの選択] ページの[シークレットタイプ] で[その他のシークレットタイプ] を選択します。

-

[キー/値のペア] セクションで、[キー/値] タブを選択します。

-

キー —

Usernameと入力します。 -

[値] — パートナーのサーバーへの接続を許可されているユーザーの名前を入力します。

-

-

パスワードを入力する場合は、[行を追加] を選択し、[キー/値のペア] セクションで [Key/Value] タブを選択します。

[行を追加] を選択し、[キー/値のペア] セクションで [キー/値] タブを選択します。

-

キー —

Passwordと入力します。 -

[値] ー ユーザーのパスワードを入力します。

-

-

プライベートキーを提供したい場合は、SFTP コネクタプライベートキーを生成してフォーマットする を参照して、プライベートキーのデータの入力方法を説明しています。

注記

入力するプライベートキーデータは、このユーザー用にリモートSFTPサーバーに保存されているパブリックキーに対応する必要があります。

-

[Next (次へ)] を選択します。

-

[シークレットの設定] ページで、シークレットの名前と説明を入力します。名前には

aws/transfer/というプレフィックスを使用することをお勧めします。例えば、シークレットをaws/transfer/connector-1と名付けることができます。 -

[次へ] を選択し、[ローテーションの設定] ページのデフォルトを受け入れます。次いで、[次へ] を選択します。

-

[レビュー] ページで [ストア] を選択し、シークレットを作成して保存します。

SFTP コネクタプライベートキーを生成してフォーマットする

パブリック/プライベートキーペアを生成するための完全な詳細については、「」を参照してくださいmacOS 、Linux、または Unix でのSSHキーの作成。

例えば、SFTPコネクタで使用するプライベートキーを生成するには、次のサンプルコマンドで正しいタイプのキーを生成します (置き換える key_name キーペアの実際のファイル名を含む):

ssh-keygen -t rsa -b 4096 -m PEM -fkey_name-N ""

注記

SFTP コネクタで使用するキーペアを作成するときは、パスフレーズを使用しないでください。SFTP 設定が正しく機能するには、空のパスフレーズが必要です。

このコマンドは、RSAキーサイズが 4096 ビットのキーペアを作成します。キーはレガシーPEM形式で生成されます。これは、SFTPコネクタシークレットで使用するために Transfer Family が必要とするものです。キーは、現在のディレクトリの key_namekey_name.pubssh-keygenコマンドを実行するディレクトリです。

注記

Transfer Family は、SFTPコネクタに使用されるキーの OpenSSH 形式 (-----BEGIN OPENSSH PRIVATE KEY-----) をサポートしていません。キーはレガシーPEM形式 (-----BEGIN RSA PRIVATE KEY----- または ) -----BEGIN EC PRIVATE KEY----- である必要があります。コマンドを実行するときに -m PEM オプションを指定すると、ssh-keygen ツールを使用してキーを変換できます。

キーを生成したら、プライベートキーが埋め込み改行文字 (「\n」) でフォーマットされていることを確認する必要がありますJSON。

コマンドを使用して、既存のプライベートキーを正しい形式に変換します。形式JSONは改行文字が埋め込まれています。ここでは、 jqと Powershell の例を示します。プライベートキーを改行文字が埋め込まれたJSON形式に変換する任意のツールまたはコマンドを使用できます。

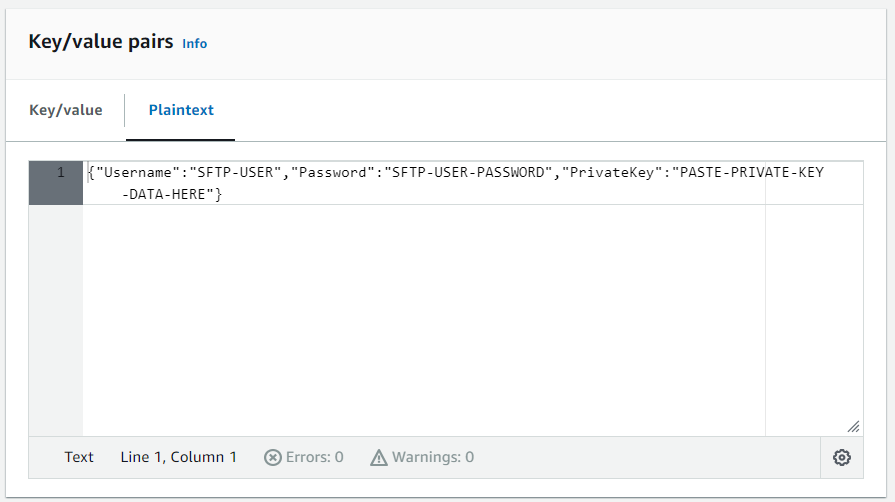

SFTP コネクタで使用するプライベートキーデータをシークレットに追加するには

-

Secrets Manager コンソールで、[その他のタイプのシークレットを] 保存する場合は、[プレーンテキスト] タブを選択します。テキストは空であり、左中括弧と右中括弧 {} のみが含まれている必要があります。

-

ユーザー名、プライベートキーデータ、および/またはパスワードを以下の形式で貼り付けてください。プライベートキーデータについては、ステップ1で実行したコマンドの出力を貼り付けてください。

{"Username":"SFTP-USER","Password":"SFTP-USER-PASSWORD","PrivateKey":"PASTE-PRIVATE-KEY-DATA-HERE"}

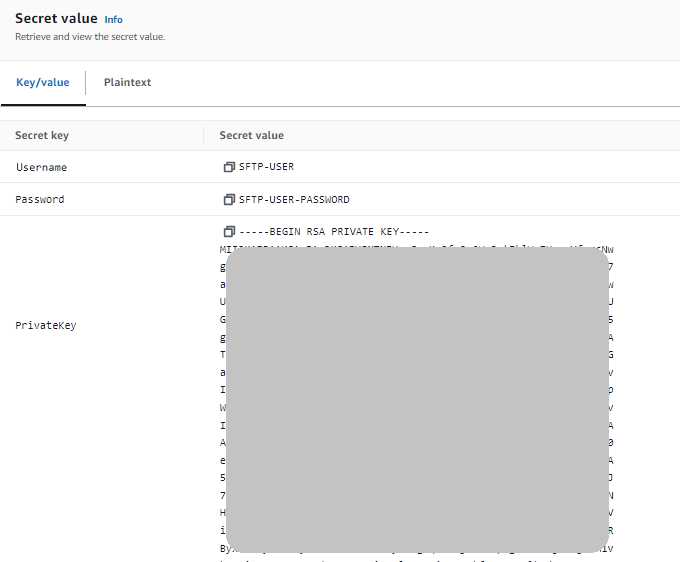

プライベートキーデータを正しく貼り付けた場合、[キー/バリュー] タブを選択すると以下が表示されます。プライベートキーデータは、テキストの連続文字列としてではなく line-by-line、 として表示されることに注意してください。

-

引き続き SFTP コネクタで使用するシークレットを保存する の手順 8 の手順を最後まで行ってください。

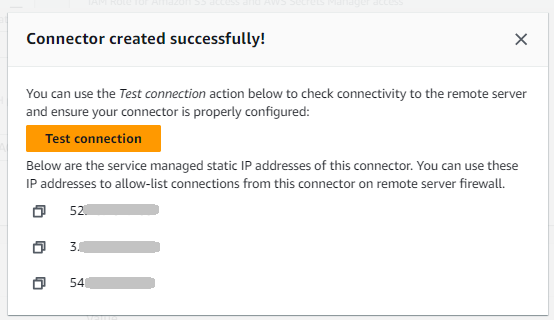

SFTP コネクタをテストする

SFTP コネクタを作成したら、新しいコネクタを使用してファイルを転送する前に、それをテストすることをお勧めします。

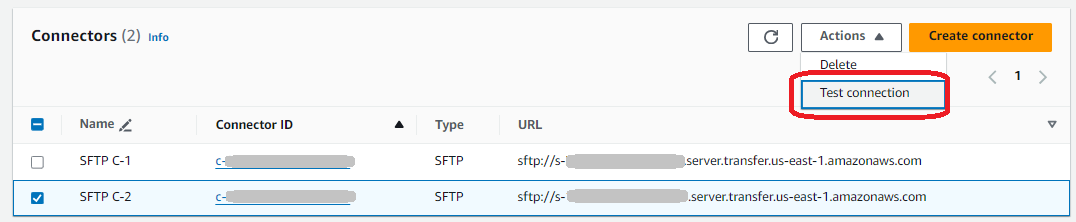

SFTP コネクタをテストするには

-

で AWS Transfer Family コンソールを開きますhttps://console.aws.amazon.com/transfer/

。 -

左側のナビゲーション ウィンドウで、[コネクタ] を選択し、コネクタを選択します。

-

[アクション] メニューから[テスト接続] を選択します。

システムはテストが合格したかどうかを示すメッセージを返します。テストに失敗した場合、システムは失敗の理由に基づいたエラーメッセージを提供します。

注記

を使用してコネクタAPIをテストするには、「」を参照してください。 TestConnection API ドキュメント。

![Transfer Family コンソールに [コネクタの作成] ページが表示され、コネクタの種類を選択します。SFTP が選択されています。](images/create-connector-choose-type.png)