翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

を通じてサービスを共有する AWS PrivateLink

エンドポイントサービスと呼ばれる独自の AWS PrivateLink パワードサービスをホストし、他の AWS お客様と共有できます。

内容

概要

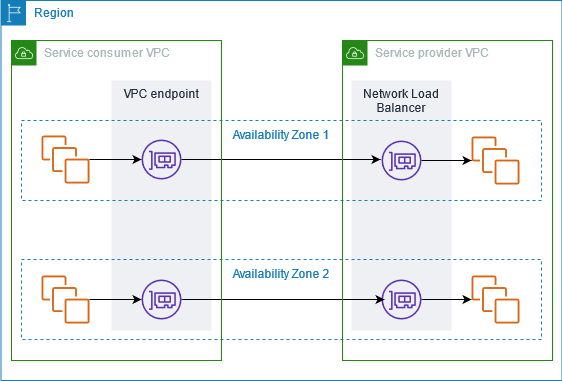

次の図は、 でホストされているサービスを他の AWS 顧客 AWS と共有する方法と、それらの顧客がサービスに接続する方法を示しています。サービスプロバイダーとして、サービスのフロントエンドとして VPC で Network Load Balancer を作成します。その後、VPC エンドポイントサービスの設定を作成するときに、このロードバランサーを選択します。特定の AWS プリンシパルにアクセス許可を付与して、サービスに接続できるようにします。サービスコンシューマーとして、お客様はインターフェイス VPC エンドポイントを作成します。これにより、VPC から選択したサブネットとエンドポイントサービス間の接続が確立されます。ロードバランサーは、サービスコンシューマーからリクエストを受け取ってサービスをホスティングしているターゲットにルーティングします。

低レイテンシーと高可用性を得るために、少なくとも 2 つのアベイラビリティーゾーンでサービスを使用可能にすることをお勧めします。

DNS ホスト名

サービスプロバイダーが VPC エンドポイントサービスを作成すると、 はサービスのエンドポイント固有の DNS ホスト名 AWS を生成します。これらの名前の構文は次のとおりです。

endpoint_service_id.region.vpce.amazonaws.comus-east-2 リージョンの VPC エンドポイントサービスの DNS ホスト名の例を次に示します。

vpce-svc-071afff70666e61e0.us-east-2.vpce.amazonaws.comサービスコンシューマーがインターフェイス VPC エンドポイントを作成すると、サービスコンシューマーがエンドポイントサービスと通信するために使用できるリージョンレベルおよびゾーンレベルの DNS 名が作成されます。リージョンレベルの名前の構文は次のとおりです。

endpoint_id.endpoint_service_id.service_region.vpce.amazonaws.comゾーンレベルの名前の構文は次のとおりです。

endpoint_id-endpoint_zone.endpoint_service_id.service_region.vpce.amazonaws.comプライベート DNS

サービスプロバイダーは、エンドポイントサービスにプライベート DNS 名を関連付けることもできます。これにより、サービスコンシューマーは既存の DNS 名を使用して引き続きサービスにアクセスできます。サービスプロバイダーがプライベート DNS 名をエンドポイントサービスに関連付けた場合、サービスコンシューマーはインターフェイスエンドポイントのプライベート DNS 名を有効にできます。サービスプロバイダーがプライベート DNS を有効にしていない場合、サービスコンシューマーは VPC エンドポイントサービス用にパブリック DNS 名を使用するようにアプリケーションを更新する必要がある場合があります。詳細については、「DNS 名を管理する」を参照してください。

サブネットとアベイラビリティーゾーン

エンドポイントサービスは、Network Load Balancer で有効にしたアベイラビリティーゾーンで使用できます。高可用性と回復性を実現するには、少なくとも 2 つのアベイラビリティーゾーンでロードバランサーを有効にし、有効な各ゾーンに EC2 インスタンスをデプロイして、これらのインスタンスをロードバランサーのターゲットグループに登録することをお勧めします。

複数のアベイラビリティーゾーンでエンドポイントサービスをホストする代わりに、クロスゾーン負荷分散を有効にできます。ただし、エンドポイントサービスをホストするゾーンが失敗すると、コンシューマーは両方のゾーンからエンドポイントサービスにアクセスできなくなります。また、Network Load Balancer のクロスゾーン負荷分散を有効にすると、EC2 データ転送料金が適用されることも考慮してください。

コンシューマーは、エンドポイントサービスが利用可能なアベイラビリティーゾーンにインターフェイス VPC エンドポイントを作成できます。コンシューマーが VPC エンドポイント用に設定している各サブネットにエンドポイントネットワークインターフェイスを作成します。VPC エンドポイントの IP アドレスタイプに基づいて、サブネットから各エンドポイントネットワークインターフェイスに IP アドレスを割り当てます。リクエストが VPC エンドポイントサービスにリージョンエンドポイントを使用する場合、ラウンドロビンアルゴリズムを使用して、異なるアベイラビリティーゾーンのネットワークインターフェイスを切り替えて、正常なエンドポイントネットワークインターフェイスを選択します。次に、選択したエンドポイントネットワークインターフェイスの IP アドレスへのトラフィックを解決します。

コンシューマーは、ユースケースでトラフィックを同じアベイラビリティーゾーンに保持することをお勧めします。

クロスリージョンアクセス

サービスプロバイダーは、1 つのリージョンでサービスをホストし、サポートされているリージョンのセットで使用できるようにすることができます。サービスコンシューマーは、エンドポイントの作成時にサービスリージョンを選択します。

アクセス許可

-

デフォルトでは、IAM エンティティには、エンドポイントサービスを複数のリージョンで使用できるようにしたり、リージョン間でエンドポイントサービスにアクセスしたりするアクセス許可はありません。クロスリージョンアクセスに必要なアクセス許可を付与するために、IAM 管理者は

vpce:AllowMultiRegionアクセス許可のみのアクションを許可する IAM ポリシーを作成できます。 -

エンドポイントサービスの作成時に IAM エンティティがサポート対象リージョンとして指定できるリージョンを制御するには、

ec2:VpceSupportedRegion条件キーを使用します。 -

VPC エンドポイントの作成時に IAM エンティティがサービスリージョンとして指定できるリージョンを制御するには、

ec2:VpceServiceRegion条件キーを使用します。

考慮事項

-

サービスプロバイダーは、エンドポイントサービスのサポートされているリージョンとしてオプトインリージョンを追加する前に、オプトインリージョンにオプトインする必要があります。

-

エンドポイントサービスは、ホストリージョンからアクセス可能である必要があります。サポートされているリージョンのセットからホストリージョンを削除することはできません。冗長性を確保するために、エンドポイントサービスを複数のリージョンにデプロイし、エンドポイントサービスごとにクロスリージョンアクセスを有効にすることができます。

-

サービスコンシューマーは、エンドポイントのサービスリージョンとして選択する前に、オプトインリージョンにオプトインする必要があります。可能な限り、サービスコンシューマーは、クロスリージョン接続ではなくリージョン内接続を使用してサービスにアクセスすることをお勧めします。リージョン内接続は、レイテンシーを短縮し、コストを削減します。

-

サービスプロバイダーがサポートされているリージョンのセットからリージョンを削除した場合、サービスコンシューマーは、新しいエンドポイントを作成するときにそのリージョンをサービスリージョンとして選択できません。これは、このリージョンをサービスリージョンとして使用する既存のエンドポイントからのエンドポイントサービスへのアクセスには影響しないことに注意してください。

-

高可用性を実現するには、プロバイダーは少なくとも 2 つのアベイラビリティーゾーンを使用する必要があります。クロスリージョンアクセスでは、プロバイダーとコンシューマーが同じアベイラビリティーゾーンを使用する必要はありません。

-

クロスリージョンアクセスは、、

use1-az3、、usw1-az2apne1-az3apne2-az2、および のアベイラビリティーゾーンではサポートされていませんapne2-az4。 -

クロスリージョンアクセスでは、 はアベイラビリティーゾーン間のフェイルオーバー AWS PrivateLink を管理します。リージョン間のフェイルオーバーは管理されません。

-

TCP アイドルタイムアウト用にカスタム値が設定された Network Load Balancer では、クロスリージョンアクセスはサポートされていません。

-

UDP フラグメント化では、クロスリージョンアクセスはサポートされていません。

-

クロスリージョンアクセスは、共有するサービスでのみサポートされます AWS PrivateLink。

IP アドレスのタイプ

サービスプロバイダーは、バックエンドサーバーが IPv4 のみをサポートしている場合でも、IPv4、IPv6、または IPv4 と IPv6 の両方を介してサービスエンドポイントをサービスコンシューマーが使用できるようにすることができます。dualstack サポートを有効にすると、既存のコンシューマーは引き続き IPv4 を使用してサービスにアクセスでき、新しいコンシューマーは IPv6 を使用してサービスにアクセスできます。

インターフェイス VPC エンドポイントが IPv4 をサポートしている場合、エンドポイントのネットワークインターフェイスは IPv4 アドレスを持ちます。インターフェイス VPC エンドポイントが IPv6 をサポートしている場合、エンドポイントのネットワークインターフェイスは IPv6 アドレスを持ちます。エンドポイントのネットワークインターフェイスの IPv6 アドレスに、インターネットからアクセスすることはできません。エンドポイントのネットワークインターフェイスを IPv6 アドレスで記述する場合は、denyAllIgwTraffic が有効になっていることに注意してください。

エンドポイントサービス用に IPv6 を有効にするための要件

-

エンドポイントサービスの VPC とサブネットには、IPv6 CIDR ブロックが関連付けられている必要があります。

-

エンドポイントサービスのすべての Network Load Balancers は、dualstack IP アドレスのタイプを使用する必要があります。ターゲットは IPv6 トラフィックをサポートする必要はありません。サービスがプロキシプロトコルバージョン 2 ヘッダーのソース IP アドレスを処理する場合、IPv6 アドレスを処理する必要があります。

インターフェイスエンドポイント用に IPv6 を有効にするための要件

-

エンドポイントサービスは IPv6 リクエストをサポートする必要があります。

-

インターフェイスエンドポイントの IP アドレスのタイプは、次に説明するように、インターフェイスエンドポイントのサブネットと互換性がある必要があります。

-

[IPv4] — IPv4 アドレスをエンドポイントのネットワークインターフェイスに割り当てます。このオプションは、選択したすべてのサブネットに IPv4 アドレス範囲がある場合にのみサポートされます。

-

[IPv6] — IPv6 アドレスをエンドポイントのネットワークインターフェイスに割り当てます。このオプションは、選択したすべてのサブネットが IPv6 のみのサブネットである場合にのみサポートされます。

-

[Dualstack] — IPv4 と IPv6 の両方のアドレスをエンドポイントのネットワークインターフェイスに割り当てます。このオプションは、選択したすべてのサブネットに IPv4 と IPv6 の両方のアドレス範囲がある場合にのみサポートされます。

-

インターフェイスエンドポイントの DNS レコード IP アドレスのタイプ

インターフェイスエンドポイントがサポートする DNS レコードの IP アドレスのタイプによって、作成する DNS レコードが決まります。インターフェイスエンドポイントの DNS レコードの IP アドレスのタイプは、次に説明するように、インターフェイスエンドポイントの IP アドレスのタイプと互換性がある必要があります。

-

[IPv4] — プライベート、リージョンレベル、ゾーンレベルの DNS 名の A レコードを作成します。IP アドレスのタイプは [IPv4] または [Dualstack] である必要があります。

-

[IPv6] — プライベート、リージョンレベル、ゾーンレベルの DNS 名の AAAA レコードを作成します。IP アドレスのタイプは [IPv6] または [Dualstack] である必要があります。

-

[Dualstack] — プライベート、リージョンレベル、ゾーンレベルの DNS 名の A および AAAA レコードを作成します。IP アドレスのタイプは [Dualstack] である必要があります。