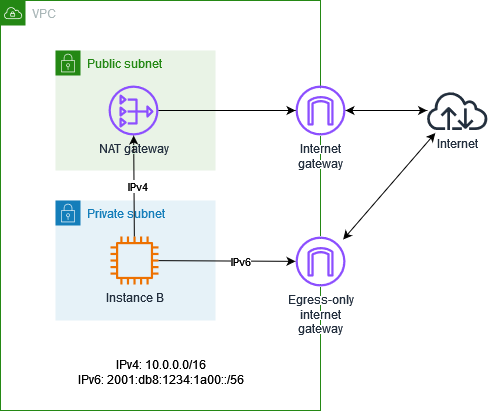

デュアルスタック VPC 設定の例

デュアルスタック設定では、VPC 内のリソースとインターネット上のリソース間の通信に IPv4 アドレスと IPv6 アドレスの両方を使用できます。

次の図は、VPC のアーキテクチャを示しています。VPC には、パブリックサブネットとプライベートサブネットがあります。VPC とサブネットには、IPv4 CIDR ブロックと IPv6 CIDR ブロックの両方があります。プライベートサブネットには、IPv4 アドレスと IPv6 アドレスの両方を持つ EC2 インスタンスがあります。インスタンスは、NAT ゲートウェイを使用してアウトバウンド IPv4 トラフィックをインターネットに送信し、Egress Only インターネットゲートウェイを使用してアウトバウンド IPv6 トラフィックをインターネットに送信できます。

以下は、パブリックサブネットのルートテーブルです。最初の 2 つのエントリはローカルルートです。3 番目のエントリは、すべての IPv4 トラフィックをインターネットゲートウェイに送信します。

| デスティネーション | ターゲット |

|---|---|

VPC IPv4 CIDR |

ローカル |

VPC IPv6 CIDR |

ローカル |

| 0.0.0.0/0 | internet-gateway-id |

以下は、プライベートサブネットのルートテーブルです。最初の 2 つのエントリはローカルルートです。3 番目のエントリは、すべての IPv4 トラフィックを NAT ゲートウェイに送信します。最後のエントリは、すべての IPv6 トラフィックを Egress Only インターネットゲートウェイに送信します。

| デスティネーション | ターゲット |

|---|---|

VPC IPv4 CIDR |

ローカル |

VPC IPv6 CIDR |

ローカル |

| 0.0.0.0/0 | nat-gateway-id |

| ::/0 | egress-only-gateway-id |