翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

メトリクスおよびアラーム

ベストプラクティスとして、インフラストラクチャとアプリケーションのモニタリングツールを使用してアプリケーションの可用性をチェックし、アプリケーションがDDoSイベントの影響を受けないようにする必要があります。オプションとして、 リソースのアプリケーションとインフラストラクチャの Route 53 ヘルスチェックを設定して、DDoSイベントの検出を改善できます。ヘルスチェックの詳細については、、AWS WAF Firewall Manager、Shield Advanced デベロッパーガイドを参照してください。

主要な運用メトリクスが想定値から大幅に逸脱すると、攻撃者がアプリケーションの可用性をターゲットにしようとしている可能性があります。アプリケーションの通常の動作に精通していることは、異常を検出したときにより迅速にアクションを実行できることを意味します。Amazon CloudWatch は、 で実行するアプリケーションをモニタリングすることで役立ちます AWS。例えば、メトリクスの収集と追跡、ログファイルの収集とモニタリング、アラームの設定、 AWS リソースの変更への自動応答を行うことができます。

アプリケーションを設計するときに DDoSレジリエントなリファレンスアーキテクチャに従うと、アプリケーションに到達する前に一般的なインフラストラクチャレイヤー攻撃がブロックされます。にサブスクライブしている場合は AWS Shield Advanced、アプリケーションがターゲットになっていることを示す多数の CloudWatchメトリクスにアクセスできます。

例えば、進行中のDDoS攻撃が発生したときに通知するようにアラームを設定して、アプリケーションの状態をチェックし、 をエンゲージするかどうかを決定できます AWS SRT。攻撃が検出されたかどうかを通知するように DDoSDetectedメトリクスを設定できます。攻撃量に基づいてアラートを受け取る場合は、DDoSAttackBitsPerSecond、、DDoSAttackPacketsPerSecondまたは DDoSAttackRequestsPerSecondメトリクスを使用することもできます。これらのメトリクスは、独自のツール CloudWatch と統合するか、Slack や などのサードパーティーが提供するツールを使用してモニタリングできます PagerDuty。

アプリケーションレイヤー攻撃は、多くの Amazon CloudWatch メトリクスを昇格させることができます。を使用している場合は AWS WAF、 CloudWatch を使用して、 で許可、カウント、またはブロック AWS WAF するように設定したリクエストの増加に対するアラームをモニタリングおよびアクティブ化できます。これにより、トラフィックのレベルがアプリケーションが処理できるレベルを超えた場合に通知を受け取ることができます。で追跡される Amazon CloudFront、Amazon Route 53、Application Load BalancerNetwork Load Balancer、Amazon 、および Auto Scaling メトリクス CloudWatch を使用してEC2、DDoS攻撃を示す可能性のある変更を検出することもできます。

次の表に、DDoS攻撃を検出して対応するために一般的に使用される CloudWatch メトリクスの説明を示します。

表 3 - 推奨される Amazon CloudWatch メトリクス

| トピック | メトリクス | 説明 |

|---|---|---|

| AWS Shield Advanced |

DDoSDetected

|

特定の Amazon リソースネーム () のDDoSイベントを示しますARN。 |

| AWS Shield Advanced |

DDoSAttackBitsPerSecond

|

特定の のDDoSイベント中に観測されたバイト数ARN。このメトリクスは、レイヤー 3 または 4 DDoSイベントでのみ使用できます。 |

| AWS Shield Advanced |

DDoSAttackPacketsPerSecond

|

特定の のDDoSイベント中に観測されたパケットの数ARN。このメトリクスは、レイヤー 3 または 4 DDoSイベントでのみ使用できます。 |

| AWS Shield Advanced |

DDoSAttackRequestsPerSecond

|

特定の のDDoSイベント中に観測されたリクエストの数ARN。このメトリクスは、レイヤー 7 DDoSイベントでのみ使用でき、最も重要なレイヤー 7 イベントでのみ報告されます。 |

| AWS WAF |

AllowedRequests

|

許可されたウェブリクエストの数。 |

| AWS WAF |

BlockedRequests

|

ブロックされたウェブリクエストの数。 |

| AWS WAF |

CountedRequests

|

カウントされたウェブリクエストの数。 |

| AWS WAF |

PassedRequests

|

渡されたリクエストの数。これは、ルールグループのルールのいずれとも一致せず、ルールグループ評価を通過するリクエストについてのみ使用されます。 |

| Amazon CloudFront |

Requests

|

HTTP/S リクエストの数。 |

| Amazon CloudFront |

TotalErrorRate

|

HTTP ステータスコードが 4xxまたは であるすべてのリクエストの割合5xx。 |

| Amazon Route 53 |

HealthCheckStatus

|

ヘルスチェックエンドポイントのステータス。 |

| Application Load Balancer |

ActiveConnectionCount

|

クライアントからロードバランサー、およびロードバランサーからターゲットへのアクティブな同時TCP接続の合計数。 |

| Application Load Balancer |

ConsumedLCUs

|

ロードバランサーが使用するロードバランサーキャパシティーユニット (LCU) の数。 |

| Application Load Balancer |

HTTPCode_ELB_4XX_Count

HTTPCode_ELB_5XX_Count |

ロードバランサーによって生成された HTTP4xxまたは5xxクライアントエラーコードの数。 |

| Application Load Balancer |

NewConnectionCount

|

クライアントからロードバランサー、およびロードバランサーからターゲットに確立された新しいTCP接続の合計数。 |

| Application Load Balancer |

ProcessedBytes

|

ロードバランサーによって処理される総バイト数。 |

| Application Load Balancer |

RejectedConnectionCount

|

ロードバランサーが接続の最大数に達したため、拒否された接続の数。 |

| Application Load Balancer |

RequestCount

|

処理されたリクエストの数。 |

| Application Load Balancer |

TargetConnectionErrorCount

|

ロードバランサーとターゲット間で正常に確立されなかった接続数。 |

| Application Load Balancer |

TargetResponseTime

|

リクエストがロードバランサーを離れた後、ターゲットからのレスポンスが受信されるまでの経過時間を秒単位で表します。 |

| Application Load Balancer |

UnHealthyHostCount

|

異常とみなされるターゲットの数。 |

| Network Load Balancer |

ActiveFlowCount

|

クライアントからターゲットへの同時TCPフロー (または接続) の合計数。 |

| Network Load Balancer |

ConsumedLCUs

|

ロードバランサーが使用するロードバランサーキャパシティーユニット (LCU) の数。 |

| Network Load Balancer |

NewFlowCount

|

期間中にクライアントからターゲットに確立された新しいTCPフロー (または接続) の合計数。 |

| Network Load Balancer |

ProcessedBytes

|

TCP/IP ヘッダーを含む、ロードバランサーによって処理された合計バイト数。 |

| Global Accelerator |

NewFlowCount

|

期間中にクライアントからエンドポイントに確立された新しい TCPおよび UDPフロー (または接続) の合計数。 |

| Global Accelerator |

ProcessedBytesIn

|

TCP/IP ヘッダーを含む、アクセラレーターによって処理された受信バイトの合計数。 |

| Auto Scaling |

GroupMaxSize

|

Auto Scaling グループの最大サイズ。 |

| Amazon EC2 |

CPUUtilization

|

現在使用中の割り当て済みEC2コンピューティングユニットの割合。 |

| Amazon EC2 |

NetworkIn

|

すべてのネットワークインターフェイスを通じ、このインスタンスによって受信されたバイトの数。 |

Amazon を使用してアプリケーションに対するDDoS攻撃 CloudWatch を検出する方法の詳細については、「Amazon の開始方法 CloudWatch」を参照してください。

AWS には、攻撃について通知したり、アプリケーションのリソースをモニタリングしたりするために、いくつかの追加のメトリクスとアラームが含まれています。 AWS Shield コンソールまたは は、アカウントごとのイベントの概要と、検出された攻撃に関する詳細APIを提供します。

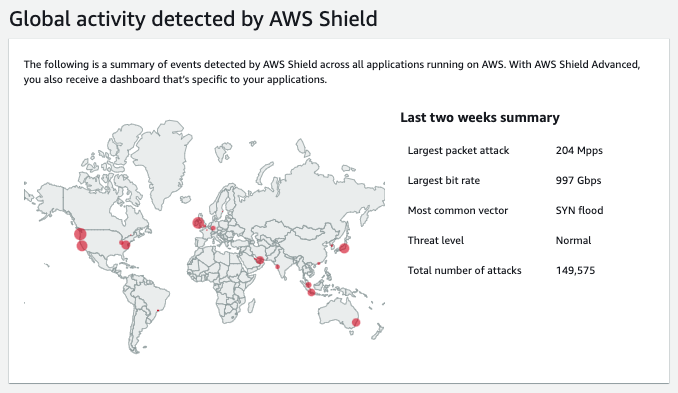

によって検出されたグローバルアクティビティ AWS Shield

さらに、 グローバル脅威環境ダッシュボードには、 によって検出されたすべてのDDoS攻撃に関する概要情報が表示されます AWS。この情報は、攻撃の傾向に加えて、より多くのアプリケーション全体のDDoS脅威をよりよく理解し、観察した可能性のある攻撃と比較するのに役立ちます。

にサブスクライブしている場合 AWS Shield Advanced、サービスダッシュボードには、保護されたリソースで検出されたイベントの追加の検出および緩和メトリクスとネットワークトラフィックの詳細が表示されます。 AWS Shield は、保護されたリソースへのトラフィックを複数のディメンションに沿って評価します。異常が検出されると、 はイベント AWS Shield を作成し、異常が観察されたトラフィックディメンションを報告します。緩和策を講じることで、リソースが過剰なトラフィックや既知のDDoSイベント署名に一致するトラフィックを受信することを防ぎます。

検出メトリクスは、ウェブACLが保護されたリソースに関連付けられている場合、サンプリングされたネットワークフローまたは AWS WAF ログに基づいています。緩和メトリクスは、Shield のDDoS緩和システムによって観測されたトラフィックに基づいています。緩和メトリクスは、リソースへのトラフィックをより正確に測定します。

ネットワークトップコントリビューターメトリクスは、検出されたイベント中にトラフィックがどこから来ているかについてのインサイトを提供します。最もボリュームの多い寄稿者を表示したり、プロトコル、ソースポート、TCPフラグなどの側面でソートしたりできます。上位の寄稿者メトリクスには、さまざまなディメンションに沿ってリソースで観測されたすべてのトラフィックのメトリクスが含まれます。イベント中にリソースに送信されるネットワークトラフィックを把握するために使用できる追加のメトリクスディメンションを提供します。非リフレクションレイヤー 3 または 4 攻撃では、ソース IP アドレスがなりすまされ、依存できない可能性があることに注意してください。

サービスダッシュボードには、DDoS攻撃を軽減するために自動的に実行されたアクションに関する詳細も含まれています。この情報は、異常の調査、トラフィックのディメンションの調査、可用性を保護するために Shield Advanced が実行するアクションの理解を容易にします。