翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

緩和手法

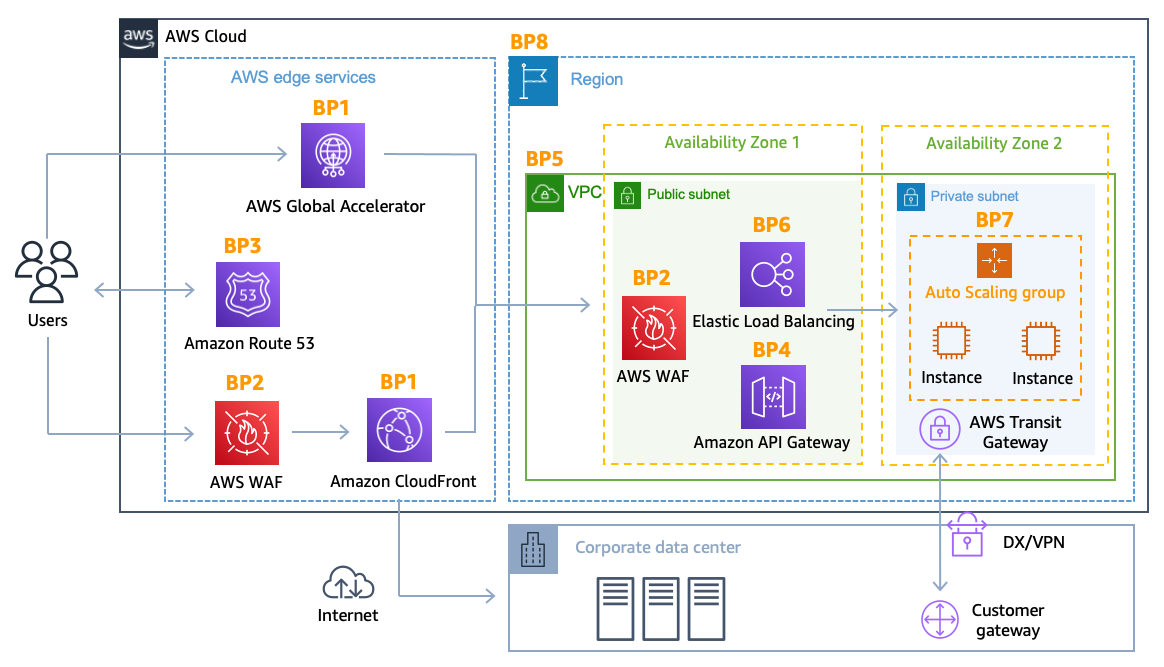

一部のDDoS緩和策は、 サービスに自動的に含まれます AWS 。DDoS レジリエンスは、以下のセクションで説明する特定の サービスで アーキテクチャを使用すること AWS 、およびユーザーとアプリケーション間のネットワークフローの各部分に追加のベストプラクティスを実装することで、さらに向上できます。

Amazon 、 CloudFront AWS Global Accelerator、Amazon Route 53 などのエッジロケーションから運用される AWS サービスを使用して、すべての既知のインフラストラクチャレイヤー攻撃に対する包括的な可用性保護を構築できます。これらのサービスは AWS グローバルエッジネットワーク

Amazon CloudFront、Global Accelerator、および Amazon Route 53 を使用する利点は次のとおりです。

-

グローバルエッジネットワーク全体のインターネットへのアクセスと容量のDDoS AWS 緩和。これは、テラビット規模に達する可能性のある大規模なボリューメトリック攻撃の軽減に役立ちます。

-

AWS Shield DDoS 緩和システムは AWS エッジサービスと統合され、数分 time-to-mitigate から 1 秒未満に短縮されます。

-

ステートレスSYNフラッド緩和は、保護されたサービスに渡す前に、SYNCookie を使用して受信接続を検証します。これにより、正当なエンドユーザーを誤検出ドロップから保護しながら、有効な接続のみがアプリケーションに到達できるようになります。

-

大規模なボリューメトリックDDoS攻撃の影響を分散または分離する自動トラフィックエンジニアリングシステム。これらのサービスはすべて、オリジンに到達する前にソースで攻撃を分離します。つまり、これらのサービスで保護されるシステムへの影響は少なくなります。

-

現在のアプリケーションアーキテクチャを変更するAWS WAF

必要がない (例えば、 AWS リージョン やオンプレミスのデータセンターなど) と組み合わせ CloudFront た場合のアプリケーションレイヤーの防御。

でのインバウンドデータ転送には料金はかかりません。 AWS また、 によって緩和されるDDoS攻撃トラフィックに対しては料金はかかりません AWS Shield。次のアーキテクチャ図には、 AWS グローバルエッジネットワークサービスが含まれています。

DDoS- 回復力のあるリファレンスアーキテクチャ

このアーキテクチャには、DDoS攻撃に対するウェブアプリケーションの耐障害性を向上させるのに役立ついくつかの AWS サービスが含まれています。次の表は、これらのサービスとそれらが提供できる機能の概要を示しています。 AWS は、このドキュメント内で簡単に参照できるように、各サービスにベストプラクティスインジケータ (BP1、BP2) をタグ付けしています。例えば、次のセクションでは、ベストプラクティスインジケータ を含む Amazon CloudFront と Global Accelerator が提供する機能について説明しますBP1。

表 2 - ベストプラクティスの概要

| AWS Edge | AWS リージョン | |||||

|---|---|---|---|---|---|---|

| CloudFront (BP1) での Amazon AWS WAF (BP2) の使用 | Global Accelerator の使用 (BP1) |

Amazon Route 53 の使用 (BP3) |

(BP6) での Elastic Load Balancing AWS WAF (BP2) の使用 |

Amazon ACLsでのセキュリティグループとネットワークの使用 VPC (BP5) |

Amazon Elastic Compute Cloud (Amazon EC2) Auto Scaling |

|

|

レイヤー 3 (UDPリフレクションなど) 攻撃の軽減 |

✔ | ✔ |

✔ |

✔ |

✔ |

✔ |

| レイヤー 4 (フラSYNッドなど) 攻撃の軽減 | ✔ | ✔ |

✔ |

✔ |

||

| レイヤー 6 ( などTLS) 攻撃の軽減 | ✔ | ✔ |

✔ |

✔ |

||

| アタックサーフェスを減らす | ✔ | ✔ |

✔ |

✔ |

✔ |

|

| アプリケーションレイヤートラフィックを吸収するためのスケーリング | ✔ | ✔ |

✔ |

✔ |

✔ |

✔ |

| レイヤー 7 (アプリケーションレイヤー) 攻撃の軽減 | ✔ | ✔(*) |

✔ |

✔ |

✔(*) |

✔(*) |

|

過剰なトラフィックや大規模なDDoS攻撃の地理的分離と利用 |

✔ | ✔ |

✔ |

|||

✔(*): Application Load Balancer AWS WAF で と共に使用する場合

DDoS 攻撃に対応し、軽減する準備状況を向上させるもう 1 つの方法は、 にサブスクライブすることです AWS Shield Advanced。を使用する利点 AWS Shield Advanced は次のとおりです。

-

オプションのプロアクティブエンゲージメント機能など、アプリケーションの可用性に影響を与えるDDoS攻撃の軽減を支援するために、AWS Shield レスポンスチーム (AWS SRT) からの 24 時間 365 日の専門サポートへのアクセス

-

Elastic IP アドレスと併用すると、トラフィックをDDoS緩和システムに早期にルーティングし、Amazon EC2 (Elastic Load Balancer を含む) または Network Load Balancer に対する time-to-mitigate 攻撃を改善できる機密性の高い検出しきい値

-

で使用する場合のアプリケーションのベースライントラフィックパターンに基づく、カスタマイズされたレイヤー 7 検出 AWS WAF

-

Shield Advanced がカスタム AWS WAF ルールを作成、評価、デプロイして検出されたDDoS攻撃に対応するアプリケーションレイヤーの自動DDoS緩和

-

アプリケーションレイヤーDDoS攻撃の軽減のために追加料金 AWS WAF なしで にアクセスする (Amazon CloudFront または Application Load Balancer で使用する場合)

-

追加コストなしで、 を通じてセキュリティポリシーAWS Firewall Manager

を一元管理できます。 -

DDoS 攻撃によるスケーリング関連のコストの限定的な返金をリクエストできるコスト保護。

-

AWS Shield Advanced お客様固有のサービスレベルアグリーメントの強化。

-

リソースをバンドルできる保護グループ。複数のリソースを 1 つのユニットとして扱うことで、アプリケーションの検出と緩和の範囲をセルフサービスでカスタマイズできます。保護グループの詳細については、「Shield Advanced 保護グループ」を参照してください。

-

DDoS 、AWS Management Console

、および Amazon CloudWatch メトリクスとアラーム を使用してAPI、 が可視性を攻撃します。

このオプションDDoSの緩和サービスは、任意の でホストされているアプリケーションを保護するのに役立ちます AWS リージョン。このサービスは、、Route 53 CloudFront、および Global Accelerator でグローバルに利用できます。リージョンごとに、Application Load Balancer 、Classic Load Balancer、および Elastic IP アドレスを保護できます。これにより、Network Load Balancer () または Amazon インスタンスを保護できます。NLBs EC2

AWS Shield Advanced 機能の完全なリストと の詳細については AWS Shield、「 の仕組みAWS Shield」を参照してください。