翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Direct Connect

インターネット経由の VPN は開始するための優れたオプションですが、本番環境のトラフィックではインターネット接続の信頼性が損なわれる可能性があります。この信頼性が低いため、多くのお客様は を選択しますAWS Direct Connect

を使用してオンプレミスのデータセンターを接続する方法 AWS Direct Connect

-

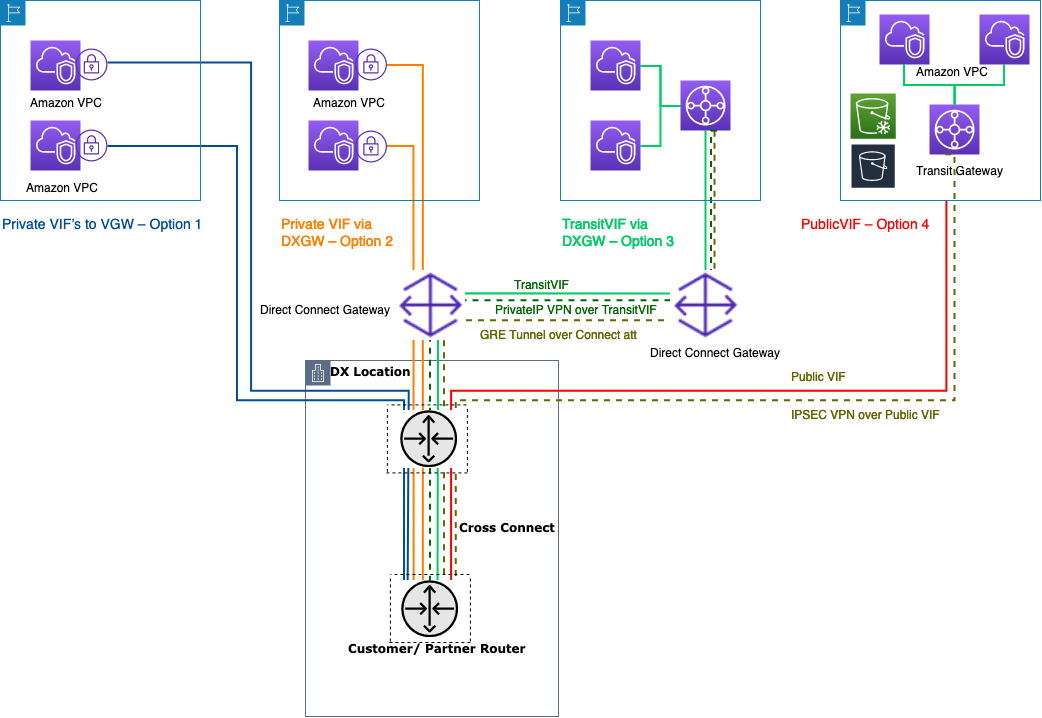

オプション 1: VPC にアタッチされた VGW へのプライベート仮想インターフェイス (VIF) を作成する — Direct Connect 接続ごとに 50 VIFs を作成し、最大 50 VPCs に接続できます (1 つの VIF は 1 つの VPC への接続を提供します)。VPC ごとに 1 つの BGP ピアリングがあります。この設定での接続は、Direct Connect ロケーションが所在する AWS リージョンに制限されます。VIF と VPC の one-to-one のマッピング (グローバルアクセスの欠如) により、これはランディングゾーンの VPCs にアクセスする最も望ましくない方法になります。

-

オプション 2: 複数の VGWs に関連付けられた Direct Connect ゲートウェイへのプライベート VIF を作成する (各 VGW は VPC にアタッチされます) — Direct Connect ゲートウェイはグローバルに利用可能なリソースです。Direct Connect ゲートウェイは、任意の リージョンに作成し、 GovCloud (中国を除く) を含む他のすべての リージョンからアクセスできます。Direct Connect Gateway は、1 つのプライベート VIF を介して、任意の AWS アカウントで最大 20 個の VPCs に (VGWs 経由で) グローバルに接続できます。これは、ランディングゾーンが少数の VPCs (10 個以下の VPCs) で構成されている場合や、グローバルアクセスが必要な場合に最適です。Direct Connect 接続ごとに、Direct Connect Gateway ごとに 1 つの BGP ピアリングセッションがあります。Direct Connect ゲートウェイは、北/南トラフィックフロー専用であり、VPC-to-VPCは許可されません。詳細については、 AWS Direct Connect ドキュメントの「仮想プライベートゲートウェイの関連付け」を参照してください。このオプションでは、Direct Connect ロケーションが置かれている AWS リージョンへの接続は制限されません。 AWS Direct Connect ゲートウェイは北/南トラフィックフロー専用であり、VPC-to-VPCは許可されません。このルールの例外は、アタッチされた VPCs 間でスーパーネットがアドバタイズされる場合です。 VGWs AWS Direct Connect この場合、VPCs は AWS Direct Connect エンドポイントを介して相互に通信できます。詳細については、AWS Direct Connect ゲートウェイのドキュメントを参照してください。

-

オプション 3: Transit Gateway に関連付けられた Direct Connect ゲートウェイへのトランジット VIF を作成する — Transit VIF を使用して、Transit Gateway インスタンスを Direct Connect ゲートウェイに関連付けることができます。 は、すべてのポート速度で Transit Gateway への接続をサポートする AWS Direct Connect ようになり、高速接続 (1Gbps 以上) が必要ない場合に、Transit Gateway ユーザーにコスト効率の高い選択肢を提供します。これにより、Transit Gateway に接続する速度が 50、100、200、300、400、500 Mbps で Direct Connect を使用できます。Transit VIF を使用すると、単一のトランジット VIF および BGP ピア接続を介して、異なる AWS リージョンと AWS アカウント間で、ゲートウェイごとに最大 6 つの Transit Gateway インスタンス AWS Direct Connect (数千の VPCs に接続できます) にオンプレミスデータセンターを接続できます。これは、複数の VPCs を大規模に接続するためのオプションの中で最も簡単な設定ですが、Transit Gateway のクォータに注意する必要があります。注意すべき重要な制限の 1 つは、トランジット VIF 経由で Transit Gateway からオンプレミスルーターにアドバタイズできるプレフィックスは 200 個のみです。上記のオプションでは、Direct Connect の料金がかかります。このオプションでは、Transit Gateway アタッチメントとデータ処理料金も支払います。詳細については、Direct Connect の Transit Gateway Associations ドキュメントを参照してください。

-

オプション 4: Direct Connect パブリック VIF 経由で Transit Gateway への VPN 接続を作成する — パブリック VIF を使用すると、パブリック IP アドレスを使用してすべての AWS パブリックサービスとエンドポイントにアクセスできます。Transit Gateway で VPN アタッチメントを作成すると、AWS 側で VPN エンドポイントの 2 つのパブリック IP アドレスを取得します。これらのパブリック IPsには、パブリック VIF 経由でアクセスできます。パブリック VIF では、必要な数の Transit Gateway インスタンスへの VPN 接続を作成できます。パブリック VIF 経由で BGP ピアリングを作成すると、AWS は AWS パブリック IP 範囲全体をルーターにアドバタイズします。特定のトラフィックのみを許可するには (VPN 終了エンドポイントへのトラフィックのみを許可するなど)、ファイアウォールのオンプレミス施設を使用することをお勧めします。このオプションは、ネットワークレイヤーで Direct Connect を暗号化するために使用できます。

-

オプション 5: プライベート IP VPN AWS Direct Connect を使用して 経由で Transit Gateway への VPN 接続を作成する — プライベート IP VPN は、お客様がプライベート IP アドレスを使用して Direct Connect 経由で AWS Site-to-Site VPN 接続をデプロイできるようにする機能です。この機能を使用すると、パブリック IP アドレスを必要とせずに Direct Connect 接続を介してオンプレミスネットワークと AWS 間のトラフィックを暗号化できるため、セキュリティとネットワークプライバシーを同時に強化できます。プライベート IP VPN は Transit VIFs 上にデプロイされるため、Transit Gateway を使用して、顧客の VPCs とオンプレミスネットワークへの接続をより安全でプライベート、スケーラブルな方法で一元管理できます。

-

オプション 6: Transit VIF 経由で Transit Gateway への GRE トンネルを作成する – Transit Gateway Connect アタッチメントタイプは GRE をサポートします。Transit Gateway Connect を使用すると、SD-WAN ネットワーク仮想アプライアンスと Transit Gateway の間に IPsec VPNs を設定することなく、SD-WAN インフラストラクチャを AWS にネイティブに接続できます。GRE トンネルは、Transit Gateway Connect をアタッチメントタイプとして、Transit VIF 経由で確立でき、VPN 接続よりも高い帯域幅パフォーマンスを提供します。詳細については、ブログ記事「Simplify SD-WAN connectivity with AWS Transit Gateway Connect

」を参照してください。

「Transit VIF to Direct Connect Gateway」オプションは、Direct Connect 接続ごとに AWS リージョン 1 つの BGP セッションを使用して、特定のポイント (Transit Gateway) のすべてのオンプレミス接続を統合することができるため、最適なオプションであるように見えるかもしれません。ただし、このオプションに関する制限と考慮事項によっては、ランディングゾーンの接続要件に合わせてプライベート VIF とトランジット VIFs の両方を使用する場合があります。

次の図は、VPCs、非常に大量のデータをオンプレミスのデータセンターからメディア VPC に転送する必要があるエッジユースケースにプライベート VIF を使用するサンプル設定を示しています。プライベート VIF は、Transit Gateway のデータ処理料金を回避するために使用されます。ベストプラクティスとして、冗長性を最大化

「Create GRE tunnels to Transit Gateway over a Transit VIF」オプションを使用すると、SD-WAN インフラストラクチャを AWS にネイティブに接続できます。これにより、SD-WAN ネットワーク仮想アプライアンスと Transit Gateway の間に IPsec VPNs を設定する必要がなくなります。

ハイブリッド接続のサンプルリファレンスアーキテクチャ

ネットワーク管理境界の境界を有効にする Direct Connect リソースを作成するには、 ネットワークサービスアカウントを使用します。Direct Connect 接続、Direct Connect ゲートウェイ、および Transit Gateway はすべて、ネットワークサービスアカウントに存在することができます。ランディングゾーンと接続を共有する AWS Direct Connect には、 を介して Transit Gateway を他の アカウント AWS RAM と共有します。

Direct Connect 接続の MACsec セキュリティ

お客様は、特定の場所で

AWS Direct Connect 障害耐性に関する推奨事項

を使用すると AWS Direct Connect、オンプレミスネットワークから Amazon VPCs と AWS リソースへの回復力の高い接続を実現できます。お客様が複数のデータセンターから接続して、単一ポイントの物理的な位置の障害を排除することがベストプラクティスです。また、ワークロードのタイプに応じて、冗長性のために複数の Direct Connect 接続を使用することをお勧めします。

AWS では、 AWS Direct Connect Resiliency Toolkit も提供しています。これにより、接続ウィザードに複数の冗長モデルが提供されます。これにより、サービスレベルアグリーメント (SLA) の要件に最適なモデルを決定し、それに応じて Direct Connect 接続を使用してハイブリッド接続を設計できます。詳細については、AWS Direct Connect 「障害耐性に関する推奨事項

AWS Direct Connect SiteLink

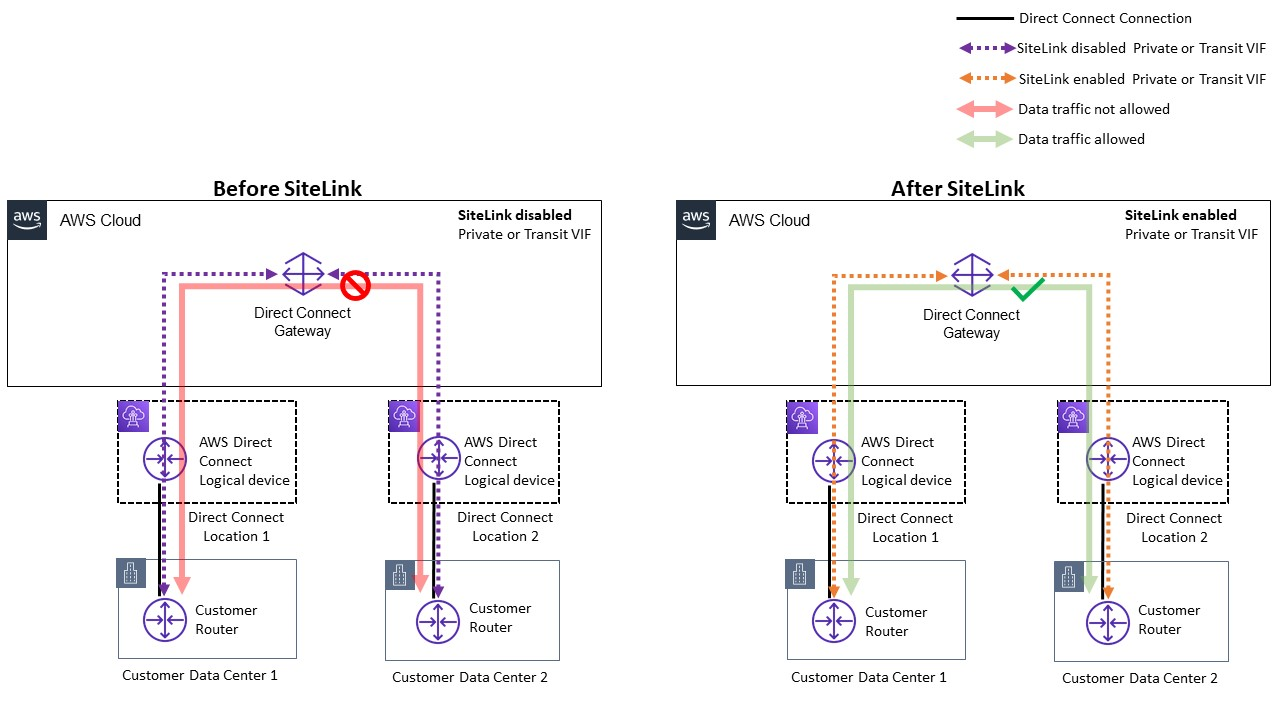

以前は、オンプレミスネットワークのsite-to-siteリンクの設定は、ダークファイバーやその他のテクノロジー、IPSEC VPNs を介した直接回路ビルドアウトを使用するか、""、MetroEthernet、レガシー T1 回路などのテクノロジーを備えたサードパーティーの回路プロバイダーを使用することによってのみ可能でした。SiteLink の導入により、お客様は AWS Direct Connect ロケーションで終了するオンプレミスロケーションに対してsite-to-site直接接続を有効にできるようになりました。Direct Connect 回路を使用すると、VPC 経由でトラフィックをルーティングすることなくsite-to-site接続を提供でき VPCs 、AWS リージョンを完全にバイパスできます。

これで、 AWS Direct Connect ロケーション間の最速パスでデータを送信することで、グローバルネットワーク内のオフィスとデータセンター間に、グローバルで信頼性が高く、pay-as-you-go接続を作成できるようになりました。

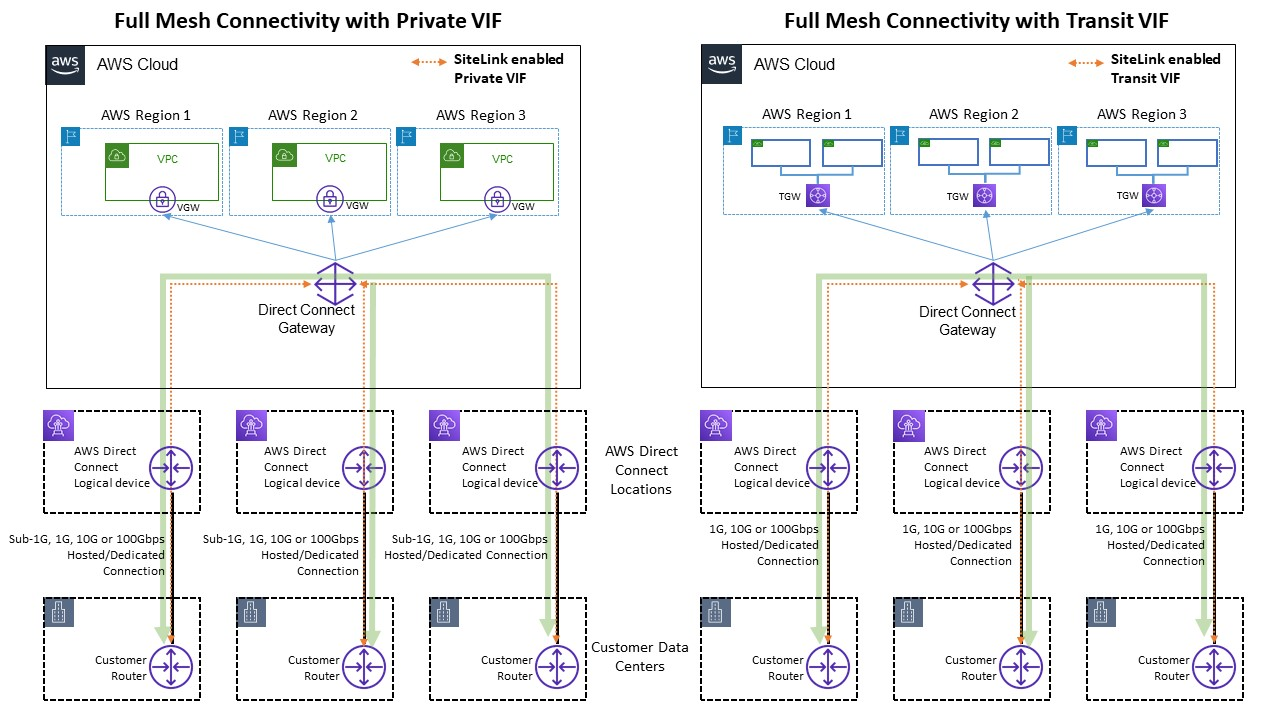

AWS Direct Connect SiteLink のサンプルリファレンスアーキテクチャ

SiteLink を使用する場合は、まず、世界中の 100 を超える AWS Direct Connect ロケーションのいずれかでオンプレミスネットワークを AWS に接続します。次に、それらの接続に仮想インターフェイス (VIFs) を作成し、SiteLink を有効にします。すべての VIFsされると、それらの間でデータの送信を開始できます。 AWS Direct Connect データは、高速で安全で信頼性の高い AWS グローバルネットワークを使用して、 AWS Direct Connect 送信先までの最短パスをたどります。SiteLink AWS リージョン を使用するには、 にリソースは必要ありません。

SiteLink を使用すると、DXGW は SiteLink が有効な VIFs を介してルーターから IPv4/IPv6 プレフィックスを学習し、BGP のベストパスアルゴリズムを実行し、NextHop や AS_Path などの属性を更新して、これらの BGP プレフィックスをその DXGW に関連付けられた SiteLink が有効な残りの VIFs に再アドバタイズします。VIF で SiteLink を無効にすると、DXGW はこの VIF を介して学習したオンプレミスプレフィックスを他の SiteLink 対応 VIFs にアドバタイズしません。SiteLink 無効 VIF からのオンプレミスプレフィックスは、DXGW に関連付けられた AWS Virtual Private Gateway (VGWs) または Transit Gateway (TGW) インスタンスなどの DXGW Gateway 関連付けにのみアドバタイズされます。

Sitelink がトラフィックフローを許可する例

SiteLink を使用すると、お客様は AWS グローバルネットワークを使用して、高帯域幅と低レイテンシーでリモートロケーション間のプライマリまたはセカンダリ/バックアップ接続として機能し、動的ルーティングを使用して、相互に、および AWS リージョンリソースと通信できるロケーションを制御できます。

詳細については、「Introducing AWS Direct Connect SiteLink