キーの管理

Amazon EFS は、AWS KMS と統合されており、暗号化ファイルシステムの暗号化キーを管理します。また AWS KMS は、Amazon Simple Storage Service (Amazon S3)、Amazon Elastic Block Store (Amazon EBS)、Amazon Relational Database Service (Amazon RDS)、Amazon Aurora、Amazon Redshift、Amazon WorkMail、WorkSpaces など、他の AWS のサービスによる暗号化もサポートしています。Amazon EFS では、ファイルシステムのコンテンツを暗号化するために、XTS モードと 256 ビットキー (XTS-AES-256) を使用した高度な暗号化標準アルゴリズムが使用されます。

暗号化ポリシーを採用して保管中のデータを保護する方法を検討する際には、3 つの重要な質問に答える必要があります。3 つの質問は、マネージドサービスでも、Amazon EBS などのアンマネージドサービスでも、保存されているデータに対しては同じように有効です。

キーの保存場所

AWS KMS では、マスターキーは必要なときに確実に取得できるように、暗号化された形式で耐久性の高いストレージに保存されます。

キーが使用される場所

暗号化された Amazon EFS ファイルシステムの使用は、ファイルシステムをマウントするクライアントに対して透過的です。データはディスクに書き込まれる前に暗号化され、クライアントが読み取り要求を発行した後に復号化されるというように、すべての暗号化操作は EFS サービス内で行われます。

キーを使用できるユーザー

AWS KMS キーポリシーは、暗号化キーへのアクセスを制御します。

このキーポリシーを IAM ポリシーと組み合わせて、別の制御レイヤーを提供することをお勧めします。各キーにキーポリシーがあります。キーが AWS 管理の CMK の場合、AWS がキーポリシーを管理します。キーがカスタマー管理の CMK である場合は、お客様がキーポリシーを管理します。キーポリシーは、CMK へのアクセスを制御するための主要な方法です。キーの使用と管理を統制する権限はキーポリシーによって定義されます。

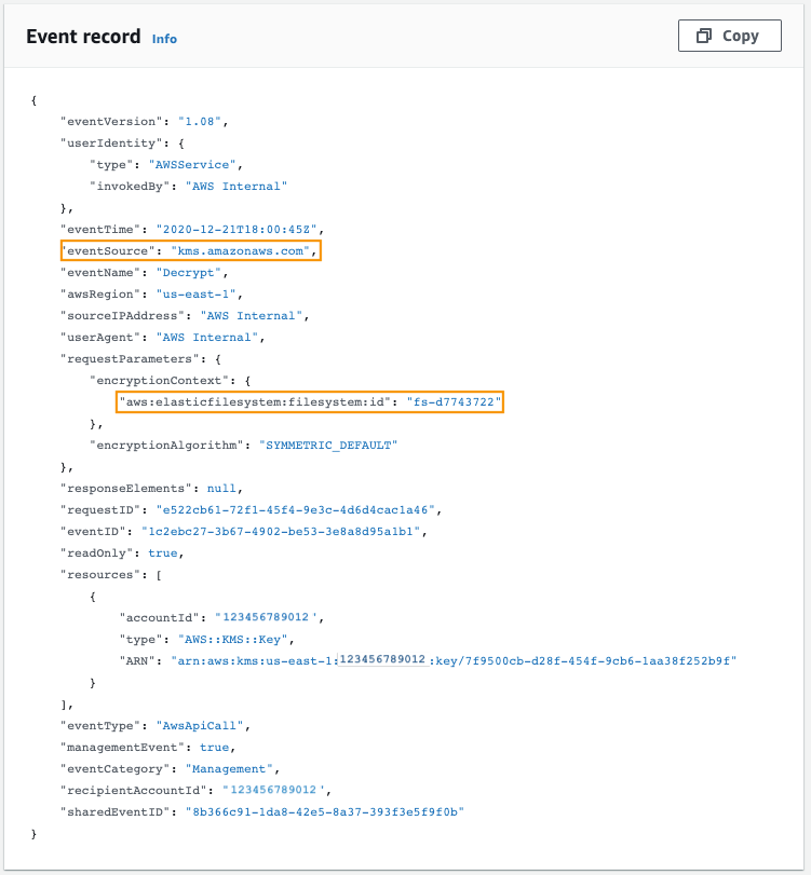

Amazon EFS を使用して暗号化ファイルシステムを作成する場合、お客様に代わって CMK を使用するアクセス権限を Amazon EFS に付与します。Amazon EFS がお客様の代わりに AWS KMS に対して行った呼び出しは、お客様の AWS アカウントから発信されたものとして CloudTrail ログに表示されます。次のスクリーンショットは、Amazon EFS によって行われた KMS Decrypt 呼び出しのサンプル CloudTrail イベントを示しています。

KMS Decrypt の CloudTrail ログ

AWS KMS と暗号化キーへのアクセスを管理する方法の詳細は、AWS KMS デベロッパーガイドの「AWS KMS CMK へのアクセスの管理」を参照してください。

AWS KMS による暗号化の管理方法の詳細は、ホワイトペーパー「AWS KMS の暗号化の詳細説明」を参照してください。

管理者 IAM ユーザーおよびグループを作成する方法の詳細は、IAM ユーザーガイドの「最初の IAM 管理者のユーザーおよびグループの作成」を参照してください。