PostgreSQL 역할 및 권한 이해

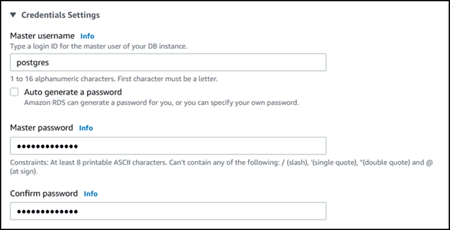

AWS Management Console을 사용하여 RDS for PostgreSQL DB 인스턴스를 만들면 관리자 계정이 동시에 생성됩니다. 기본적으로 해당 이름은 다음 스크린샷에 나와 있는 것처럼 postgres입니다.

기본값(postgres)을 그대로 사용하지 않고 다른 이름을 선택할 수 있습니다. 이 경우 선택한 이름은 문자로 시작해야 하며 영숫자 1~16자 사이어야 합니다. 단순하게 하기 위해 이 안내서 전체에서 기본 사용자 계정을 기본값(postgres)으로 참조합니다.

AWS Management Console 대신 create-db-instance AWS CLI를 사용하는 경우 명령에서 master-username 파라미터로 이름을 전달하여 이름을 생성합니다. 자세한 내용은 Amazon RDS DB 인스턴스 생성 단원을 참조하세요.

AWS Management Console, AWS CLI 또는 Amazon RDS API를 사용하든, 기본 postgres 이름을 사용하든, 다른 이름을 선택하든 관계없이 첫 번째 데이터베이스 사용자 계정은 rds_superuser 그룹의 멤버이며 rds_superuser 권한을 가집니다.