기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

자격 증명 풀 인증 흐름

Amazon Cognito를 사용하면 디바이스와 플랫폼에서 일관성이 유지되는 최종 사용자의 고유한 식별자를 생성할 수 있습니다. 또한 Amazon Cognito는 AWS 리소스에 액세스하기 위해 애플리케이션에 제한된 권한의 임시 자격 증명을 제공합니다. 이 페이지에서는 Amazon Cognito의 기본 인증 방법을 다루며, 자격 증명 풀 내에서 자격 증명의 수명 주기에 대해 설명합니다.

외부 공급자 인증 흐름

Amazon Cognito로 인증하는 사용자는 자격 증명을 부트스트랩하기 위해 다단계 프로세스를 진행합니다. Amazon Cognito는 퍼블릭 공급자로부터 인증을 받기 위한, 향상된 흐름과 기본 흐름의 두 가지 흐름을 제공합니다.

이러한 흐름 중 하나를 완료하면 역할의 액세스 정책에 정의된 AWS 서비스 대로 다른에 액세스할 수 있습니다. 기본적으로 Amazon Cognito 콘솔

ID 풀은 공급자의 다음 아티팩트를 수락합니다.

| 공급자 | 인증 아티팩트 |

|---|---|

| Amazon Cognito 사용자 풀 | ID 토큰 |

| OIDC(OpenID Connect) | ID 토큰 |

| SAML 2.0 | SAML 어설션 |

| 소셜 공급자 | 액세스 토큰 |

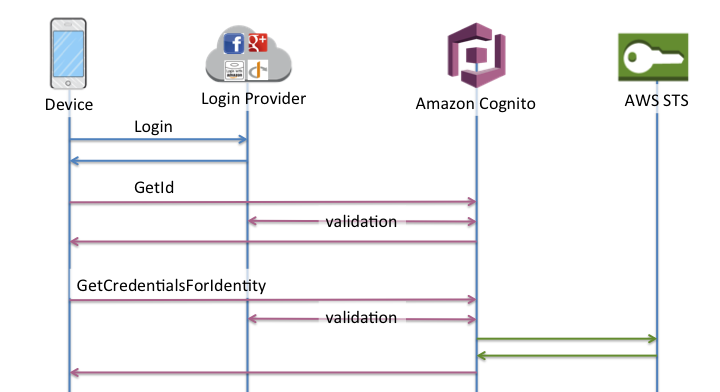

향상된(단순화된) 인증 흐름

향상된 인증 흐름을 사용하면 앱은 먼저 GetId 요청에서 인증된 Amazon Cognito 사용자 풀 또는 타사 ID 제공업체의 인증 증명을 제공합니다.

-

애플리케이션은 GetID 요청에서 승인된 Amazon Cognito 사용자 풀 또는 타사 ID 제공업체의 JSON 웹 토큰 또는 SAML 어설션 인증 증명을 제공합니다.

-

사용자의 ID 풀은 자격 증명 ID를 반환합니다.

-

애플리케이션은 GetCredentialsForIdentity 요청에서 자격 증명 ID를 동일한 인증 증명과 결합합니다.

-

자격 증명 풀은 AWS 자격 증명을 반환합니다.

-

애플리케이션은 임시 자격 증명으로 AWS API 요청에 서명합니다.

향상된 인증은 ID 풀 구성에서 IAM 역할 선택 및 자격 증명 검색의 로직을 관리합니다. 기본 역할을 선택하고, 속성 기반 액세스 제어(ABAC) 또는 역할 기반 액세스 제어(RBAC) 원칙을 역할 선택에 적용하도록 ID 풀을 구성할 수 있습니다. 향상된 인증의 자격 AWS 증명은 1시간 동안 유효합니다.

향상된 인증의 작업 순서

-

GetId -

GetCredentialsForIdentity

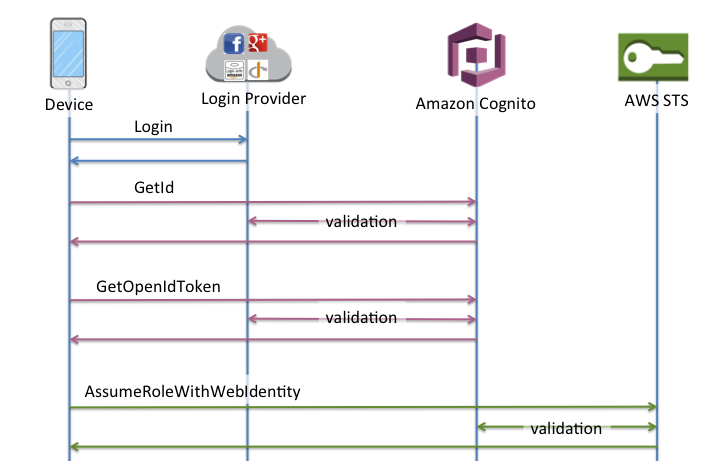

기본(클래식) 인증 흐름

기본 인증 흐름을 구현하면 애플리케이션에서 사용자가 수임할 IAM 역할을 선택합니다.

-

애플리케이션은 GetID 요청에서 승인된 Amazon Cognito 사용자 풀 또는 타사 ID 제공업체의 JSON 웹 토큰 또는 SAML 어설션 인증 증명을 제공합니다.

-

사용자의 ID 풀은 자격 증명 ID를 반환합니다.

-

애플리케이션은 GetOpenIdToken 요청에서 자격 증명 ID를 동일한 인증 증명과 결합합니다.

-

GetOpenIdToken은 ID 풀에서 발급한 새 OAuth 2.0 토큰을 반환합니다. -

애플리케이션에서 AssumeRoleWithWebIdentity 요청에 새 토큰을 표시합니다.

-

AWS Security Token Service (AWS STS)는 AWS 자격 증명을 반환합니다.

-

애플리케이션은 임시 자격 증명으로 AWS API 요청에 서명합니다.

기본 워크플로를 통해 사용자에게 배포하는 자격 증명을 보다 세밀하게 제어할 수 있습니다. 향상된 인증 흐름의 GetCredentialsForIdentity 요청은 액세스 토큰의 내용을 기반으로 역할을 요청합니다. 클래식 워크플로의 AssumeRoleWithWebIdentity 요청은 앱에 충분한 신뢰 정책으로 구성한 AWS Identity and Access Management 역할에 대한 자격 증명을 요청할 수 있는 더 많은 기능을 부여합니다. 사용자 지정 역할 세션 기간을 요청할 수도 있습니다.

역할 매핑이 없는 사용자 풀에서 기본 인증 흐름으로 로그인할 수 있습니다. 이 유형의 ID 풀에는 기본 인증 또는 인증되지 않은 역할이 없으며 역할 기반 또는 속성 기반 액세스 제어가 구성되어 있지 않습니다. 역할 매핑이 있는 ID 풀에서 GetOpenIdToken를 시도하면 다음과 같은 오류가 발생합니다.

Basic (classic) flow is not supported with RoleMappings, please use enhanced flow.

기본 인증의 작업 순서

-

GetId -

GetOpenIdToken -

AssumeRoleWithWebIdentity

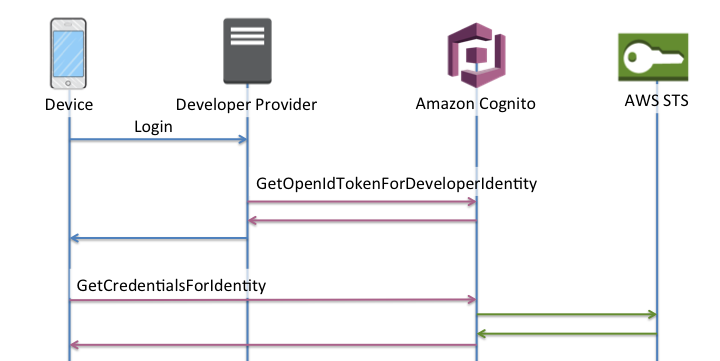

개발자 인증 인증 인증 흐름

를 사용할 때 개발자 인증 자격 증명클라이언트는 Amazon Cognito 외부의 코드가 포함된 다른 인증 흐름을 사용하여 자체 인증 시스템에서 사용자를 검증합니다. 자격 증명 풀의 관점에서 자격 증명 요청에 제시되는 클레임은 임의 식별자이며 인증은 애플리케이션에서 인코딩하는 IAM 자격 증명에 의해 승인됩니다.

개발자 공급자를 통한 향상된 인증의 작업 순서

-

개발자 공급자를 통해 로그인(Amazon Cognito에 속하지 않는 코드)

-

사용자 로그인 검증(Amazon Cognito에 속하지 않는 코드)

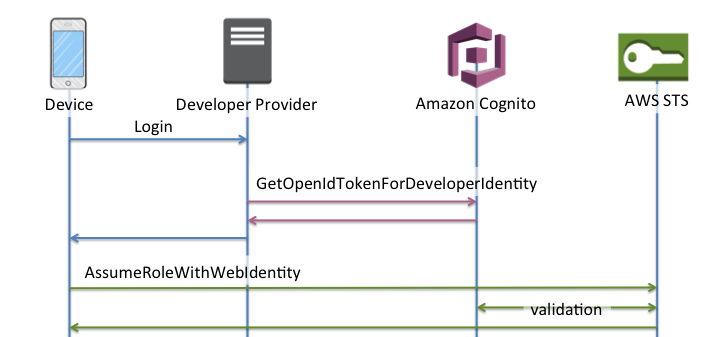

개발자 공급자를 사용한 기본 인증 작업 순서

-

ID 풀 외부에서 로직을 구현하여 로그인하고 개발자-공급자 식별자를 생성합니다.

-

저장된 서버 측 AWS 자격 증명을 검색합니다.

-

승인된 AWS 자격 증명으로 서명된 GetOpenIdTokenForDeveloperIdentity API 요청에서 개발자 공급자 식별자를 전송합니다.

-

AssumeRoleWithWebIdentity를 사용하여 애플리케이션 자격 증명을 요청합니다.

어떤 인증 흐름을 구현해야 합니까?

향상된 흐름은 개발자의 노력이 가장 적게 들면서 가장 안전한 선택입니다.

-

향상된 흐름은 API 요청의 복잡성, 크기 및 속도를 줄입니다.

-

애플리케이션은 AWS STS에 추가 API 요청을 할 필요가 없습니다.

-

ID 풀은 사용자가 받아야 하는 IAM 역할 자격 증명에 대해 사용자를 평가합니다. 클라이언트에서 역할 선택을 위해 로직을 포함할 필요는 없습니다.

중요

새 ID 풀을 생성할 때 모범 사례로 기본(클래식) 인증을 기본적으로 활성화하지 마세요. 기본 인증을 구현하려면 먼저 웹 ID에 대한 IAM 역할의 신뢰 관계를 평가합니다. 그런 다음 클라이언트에 역할 선택을 위한 로직을 빌드하고 사용자가 수정하지 못하도록 클라이언트를 보호하세요.

기본 인증 흐름은 IAM 역할 선택의 로직을 애플리케이션에 위임합니다. 이 흐름에서 Amazon Cognito는 사용자의 인증 또는 미인증 세션을 검증하고 자격 증명으로 교환할 수 있는 토큰을 발급합니다 AWS STS. 사용자는 기본 인증의 토큰을 ID 풀 및 amr 또는 인증됨/인증되지 않음 상태를 신뢰하는 모든 IAM 역할에 대해 교환할 수 있습니다.

마찬가지로 개발자 인증은 ID 제공업체 인증 검증의 지름길입니다. Amazon Cognito는 요청 내용에 대한 추가 검증 없이 GetOpenIdTokenForDeveloperIdentity 요청을 승인하는 AWS 자격 증명을 신뢰합니다. 사용자의 액세스로부터 개발자 인증을 승인하는 보안 암호를 보호합니다.

인증 흐름 API 작업 개요

- GetId

-

GetId API 호출은 Amazon Cognito에서 새 ID를 설정하는 데 필요한 첫 번째 호출입니다.

- 인증되지 않은 액세스

-

Amazon Cognito는 애플리케이션에서 인증되지 않은 게스트 액세스를 허용할 수 있습니다. 자격 증명 풀에서 이 기능이 활성화되면 사용자는 언제든지

GetIdAPI를 통해 새 자격 증명 ID를 요청할 수 있습니다. 애플리케이션에서는 다음에 Amazon Cognito를 호출하기 위해 이 자격 증명 ID를 캐시해야 합니다. 브라우저의 AWS Mobile SDKs 및 AWS SDK for JavaScript에는이 캐싱을 처리하는 자격 증명 공급자가 있습니다. - 인증된 액세스

-

퍼블릭 로그인 공급자(Facebook, Google+, Login with Amazon 또는 Sign in with Apple)의 지원을 통해 애플리케이션을 구성한 경우 사용자는 해당 공급자에서 자신을 식별하는 토큰(OAuth 또는 OpenID Connect)을 제공할 수도 있습니다.

GetId호출에 사용된 경우 Amazon Cognito는 새 인증 자격 증명을 생성하거나 이미 특정 로그인에 연결되어 있는 자격 증명을 반환합니다. Amazon Cognito는 공급자로 토큰을 검증하고 다음을 확인하여 이를 수행합니다.-

토큰이 유효하며 구성된 공급자로부터 받음

-

토큰이 만료되지 않음

-

토큰이 해당 공급자를 통해 생성된 애플리케이션 식별자와 일치함(예: Facebook 앱 ID)

-

토큰이 사용자 식별자와 일치함

-

- GetCredentialsForIdentity

-

자격 증명 ID를 설정한 후 GetCredentialsForIdentity API를 호출할 수 있습니다. 이 작업은 GetOpenIdToken과 AssumeRoleWithWebIdentity를 차례대로 호출하는 것과 기능적으로 동일합니다.

사용자 대신 Amazon Cognito에서

AssumeRoleWithWebIdentity를 호출하기 위해 자격 증명 풀에 IAM 역할이 연결되어 있어야 합니다. Amazon Cognito 콘솔을 통하거나 SetIdentityPoolRoles 작업을 통해 수동으로 이를 수행할 수 있습니다. - GetOpenIdToken

-

자격 증명 ID를 설정한 후 GetOpenIdToken API 요청을 수행합니다. 첫 번째 요청 후 자격 증명 ID를 캐시하고

GetOpenIdToken을 사용하여 해당 자격 증명에 대한 후속 기본(클래식) 세션을 시작합니다.GetOpenIdTokenAPI 요청에 대한 응답은 Amazon Cognito가 생성하는 토큰입니다. 이 토큰을 AssumeRoleWithWebIdentity 요청의WebIdentityToken파라미터로 제출할 수 있습니다.OpenID 토큰을 제출하기 전에 앱에서 토큰을 확인하세요. SDK의 OIDC 라이브러리 또는 aws-jwt-verify

와 같은 라이브러리를 사용하여 Amazon Cognito가 토큰을 발급했는지 확인할 수 있습니다. OpenID 토큰의 서명 키 ID, 즉 kid는 Amazon Cognito 자격 증명 jwks_uri 문서†에 나열된 것 중 하나입니다. 이러한 키는 변경될 수 있습니다. Amazon Cognito 자격 증명 토큰을 확인하는 함수는 jwks_uri 문서에서 키 목록을 정기적으로 업데이트해야 합니다. Amazon Cognito는 jwks_uri 캐시 제어 응답 헤더에 새로 고침 기간을 설정하며, 현재 max-age인 30일로 설정되어 있습니다.- 인증되지 않은 액세스

-

미인증 자격 증명에 대한 토큰을 얻으려면 자격 증명 ID 자체만 필요합니다. 인증된 자격 증명이나 비활성화된 자격 증명에 대한 미인증 토큰은 가져올 수 없습니다.

- 인증된 액세스

-

인증 자격 증명이 있는 경우 이미 해당 자격 증명과 연관된 로그인에 대해 유효한 토큰을 하나 이상 전달해야 합니다.

GetOpenIdToken을 호출하는 동안 전달된 모든 토큰은 이전에 언급한 동일한 검증을 통과해야 합니다. 토큰 중 하나가 실패한 경우 전체 호출이 실패합니다.GetOpenIdToken호출의 응답에도 자격 증명 ID가 포함됩니다. 이는 전달된 자격 증명 ID가 반환된 자격 증명 ID가 아닐 수도 있기 때문입니다. - 로그인 연결

-

아직 자격 증명과 연관되지 않은 로그인에 대한 토큰을 제출하면 해당 로그인이 연관된 자격 증명에 '연결된' 것으로 간주됩니다. 퍼블릭 공급자당 로그인 하나만 연결할 수 있습니다. 퍼블릭 공급자에 로그인을 둘 이상 연결하려고 시도하면

ResourceConflictException오류 응답이 발생합니다. 로그인이 기존 자격 증명에 연결만 되어 있는 경우GetOpenIdToken에서 반환된 자격 증명 ID는 전달된 자격 증명 ID와 동일합니다. - 자격 증명 병합

-

현재 지정된 자격 증명과 연결되지 않았지만 다른 자격 증명에 연결된 로그인에 대한 토큰을 전달하면 자격 증명 두 개가 병합됩니다. 병합되면 자격 증명 하나가 연관된 모든 로그인의 상위/소유자가 되며 다른 자격 증명이 비활성화됩니다. 이 경우 상위/소유자의 자격 증명 ID가 반환됩니다. 이 값이 다른 경우 로컬 캐시를 업데이트해야 합니다. 브라우저의 AWS Mobile SDKs JavaScript용 AWS SDK의 공급자가이 작업을 자동으로 수행합니다.

- GetOpenIdTokenForDeveloperIdentity

-

개발자 인증 ID를 사용할 경우 GetOpenIdTokenForDeveloperIdentity 작업은 디바이스에서 GetId 및 GetOpenIdToken의 사용을 대체합니다. 애플리케이션이 AWS 자격 증명으로 이 API 작업에 대한 요청에 서명하기 때문에 Amazon Cognito는 요청에 제공된 사용자 식별자가 유효하다고 신뢰합니다. 개발자 인증은 Amazon Cognito가 외부 공급자를 통해 수행하는 토큰 검증을 대체합니다.

이 API의 페이로드에는

logins맵이 포함됩니다. 이 맵에는 개발자 공급자의 키와 시스템의 사용자에 대한 식별자 값이 포함되어야 합니다. 사용자 식별자가 기존 자격 증명에 아직 연결되지 않은 경우 Amazon Cognito는 새 자격 증명을 생성하고 새 자격 증명 ID와 해당 자격 증명에 대한 OpenID Connect 토큰을 반환합니다. 사용자 식별자가 이미 연결된 경우 Amazon Cognito는 기존 자격 증명 ID와 OpenID Connect 토큰을 반환합니다. 첫 번째 요청 후 개발자 자격 증명 ID를 캐시하고GetOpenIdTokenForDeveloperIdentity을 사용하여 해당 자격 증명에 대한 후속 기본(클래식) 세션을 시작합니다.GetOpenIdTokenForDeveloperIdentityAPI 요청에 대한 응답은 Amazon Cognito가 생성하는 토큰입니다. 이 토큰을AssumeRoleWithWebIdentity요청의WebIdentityToken파라미터로 제출할 수 있습니다.OpenID Connect 토큰을 제출하기 전에 앱에서 토큰을 확인하세요. SDK의 OIDC 라이브러리 또는 aws-jwt-verify

와 같은 라이브러리를 사용하여 Amazon Cognito가 토큰을 발급했는지 확인할 수 있습니다. OpenID 토큰의 서명 키 ID, 즉 kid는 Amazon Cognito 자격 증명 jwks_uri 문서†에 나열된 것 중 하나입니다. 이러한 키는 변경될 수 있습니다. Amazon Cognito 자격 증명 토큰을 확인하는 함수는 jwks_uri 문서에서 키 목록을 정기적으로 업데이트해야 합니다. Amazon Cognito는 jwks_uri cache-control응답 헤더에 새로 고침 기간을 설정하며, 현재max-age인 30일로 설정되어 있습니다.- 로그인 연결

-

외부 공급자와 마찬가지로 아직 자격 증명에 연결되지 않은 추가 로그인을 제공하면 이러한 로그인과 해당 자격 증명이 암시적으로 연결됩니다. 외부 공급자 로그인을 자격 증명에 연결하면 사용자는 해당 공급자와 함께 외부 공급자 인증 흐름을 사용할 수 있습니다. 하지만

GetId또는GetOpenIdToken을 호출할 때는 로그인 맵에서 개발자 공급자 이름을 사용할 수 없습니다. - 자격 증명 병합

-

개발자 인증 자격 증명을 사용하면 Amazon Cognito는 MergeDeveloperIdentities API를 통해 암시적 병합과 명시적 병합을 모두 지원합니다. 이러한 명시적 병합을 통해 시스템에서 사용자 식별자가 있는 두 개의 자격 증명을 단일 자격 증명으로 표시할 수 있습니다. 소스 및 대상 사용자 식별자를 제공하기만 하면 Amazon Cognito에서는 이를 병합합니다. 다음에 이 두 사용자 식별자에 대한 OpenId Connect 토큰을 요청하면 동일한 자격 증명 ID가 반환됩니다.

- AssumeRoleWithWebIdentity

-

OpenID Connect 토큰이 있으면 AssumeRoleWithWebIdentity API 요청을 통해이 토큰을 임시 AWS 자격 증명으로 교환할 수 있습니다 AWS Security Token Service (AWS STS).

생성할 수 있는 자격 증명의 수에 대한 제한이 없으므로 사용자에게 부여되는 권한을 이해하는 것이 중요합니다. 애플리케이션에 대해 서로 다른 IAM 역할, 즉 인증되지 않은 사용자에 대한 역할과 인증된 사용자에 대한 역할을 설정합니다. Amazon Cognito 콘솔은 ID 풀을 처음 설정할 때 기본 역할을 생성할 수 있습니다. 이러한 역할에는 사실상 권한이 부여되지 않습니다. 필요에 맞게 수정합니다.

역할 트러스트 및 권한 단원에 대해 자세히 알아보세요.

† 기본 Amazon Cognito 자격 증명 jwks_uri

| AWS 리전 | jwks_uri 문서의 경로 |

|---|---|

| AWS GovCloud (US-West) | https://cognito-identity.us-gov-west-1.amazonaws.com/.well-known/jwks_uri |

| China (Beijing) | https://cognito-identity.cn-north-1.amazonaws.com.cn/.well-known/jwks_uri |

| Opt-in Regions like Europe (Milan) and Africa (Cape Town) | https://cognito-identity. |

발급자(iss)가 제공한 jwks_uri를 외삽하거나 Amazon Cognito로부터 OpenID 토큰에서 jwks_uri를 외삽할 수도 있습니다. OIDC 표준 검색 엔드포인트 <issuer>/.well-known/openid-configuration는 토큰의 jwks_uri 경로를 나열합니다.