이 페이지 개선에 도움 주기

이 사용자 가이드에 기여하려면 모든 페이지의 오른쪽 창에 있는 GitHub에서 이 페이지 편집 링크를 선택합니다.

Application Load Balancer를 사용하여 애플리케이션 및 HTTP 트래픽 라우팅

참고

신규: Amazon EKS Auto Mode는 로드 밸런싱에 대한 일상적인 작업을 자동화합니다. 자세한 내용은 다음을 참조하세요.

Kubernetes ingress를 생성할 때 애플리케이션 트래픽을 로드 밸런싱하는 AWS Application Load Balancer(ALB)가 프로비저닝됩니다. 자세한 내용은 Application Load Balancer 사용 설명서의 Application Load Balancer란 무엇입니까? 및 Kubernetes 설명서의 Ingress

애플리케이션 트래픽은 OSI 모델의 L7에서 로드 밸런싱됩니다. L4에서 네트워크 트래픽을 로드 밸런싱하려면 LoadBalancer 유형의 Kubernetes service를 배포합니다. 이 유형은 AWS Network Load Balancer를 프로비저닝 합니다. 자세한 내용은 Network Load Balancer를 사용하여 TCP 및 UDP 트래픽 라우팅 섹션을 참조하세요. 두 가지 로드 밸런싱 간의 차이점을 자세히 알아보려면 AWS 웹 사이트에서 Elastic 로드 밸런싱 기능

사전 조건

애플리케이션 트래픽을 애플리케이션으로 로드 밸런싱 하기 전 다음 요구 사항을 충족해야 합니다.

-

기존 클러스터를 보유해야 합니다. 기존 클러스터가 없는 경우 Amazon EKS 시작하기 부분을 참조하세요. 기존 클러스터의 버전을 업데이트해야 하는 경우에는 기존 클러스터를 새 Kubernetes 버전으로 업데이트 부분을 참조하세요.

-

클러스터에 배포된 AWS 로드 밸런서 컨트롤러. 자세한 내용은 AWS 로드 밸런서 컨트롤러를 통해 인터넷 트래픽 라우팅 섹션을 참조하세요. 버전

2.7.2이상을 사용하는 것이 좋습니다. -

서로 다른 가용 영역에 두 개 이상의 서브넷을 보유해야 합니다. AWS Load Balancer Controller는 각 가용 영역에서 서브넷을 하나씩 선택합니다. 가용 영역에서 태그가 지정된 서브넷이 여러 개 있는 경우 컨트롤러는 서브넷 ID가 사전 순으로 가장 먼저 표시되는 서브넷을 선택합니다. 각 서브넷에는 최소 8개의 사용 가능한 IP 주소가 있어야 합니다.

작업자 노드에 연결된 보안 그룹을 여러 개 사용하는 경우 정확히 하나의 보안 그룹에 다음과 같이 태그를 지정해야 합니다.

<cluster-name>을 클러스터 이름으로 바꿉니다.-

키-

kubernetes.io/cluster/<my-cluster> -

값-

shared또는owned

-

-

AWS Load Balancer Controller 버전

2.1.1이하를 사용하는 경우 서브넷에 다음과 같은 형식으로 태그를 지정해야 합니다. 버전2.1.2이상을 사용하는 경우 태깅은 선택 사항입니다. 그러나 다음 중 하나라도 해당되는 경우 서브넷에 태그를 지정하는 것이 좋습니다. 동일한 VPC에서 실행 중인 클러스터가 여러 개 있거나 VPC에서 서브넷을 공유하는 AWS 서비스가 여러 개 있습니다. 또는 각 클러스터에 대해 로드 밸런서가 프로비저닝되는 위치에 대한 더 정밀한 제어가 필요합니다.<cluster-name>을 클러스터 이름으로 바꿉니다.-

키-

kubernetes.io/cluster/<my-cluster> -

값-

shared또는owned

-

-

퍼블릭 및 프라이빗 서브넷은 다음 요구 사항을 충족해야 합니다. 서비스 또는 수신 개체에서 서브넷 ID를 주석으로 명시적으로 지정하지 않는 한 마찬가지입니다. 서브넷 ID를 서비스 또는 수신 개체에 주석으로 명시적으로 지정하여 로드 밸런서를 프로비저닝한다고 가정합니다. 이 상황에서 Kubernetes 및 AWS Load Balancer Controller는 이러한 서브넷을 직접 사용하여 로드 밸런서를 생성하며 다음 태그는 필요하지 않습니다.

-

프라이빗 서브넷(Private subnets) - 다음 형식으로 태그를 지정해야 합니다. 이렇게 하면 Kubernetes 및 AWS 로드 밸런서 컨트롤러가 서브넷을 내부 로드 밸런서에 사용할 수 있음을 알 수 있습니다. 2020년 3월 26일 이후에

eksctl또는 Amazon EKS AWS CloudFormation 템플릿을 통해 VPC를 생성하는 경우 서브넷은 적절하게 태깅됩니다. Amazon EKS AWS CloudFormation VPC 템플릿에 대한 자세한 내용은 Amazon EKS 클러스터에 대한 Amazon VPC 생성를 참조하세요.-

키 -

kubernetes.io/role/internal-elb -

값-

1

-

-

퍼블릭 서브넷(Public subnets) - 다음 형식으로 태그를 지정해야 합니다. 이렇게 하면 Kubernetes에서 외부 로드 밸런서에 지정된 서브넷만 사용할 수 있음을 알 수 있습니다. 따라서 Kubernetes는 각 가용 영역에서 퍼블릭 서브넷을 선택하지 않습니다(서브넷 ID를 기준으로 사전 순으로). 2020년 3월 26일 이후에

eksctl또는 Amazon EKS AWS CloudFormation 템플릿을 통해 VPC를 생성하는 경우 서브넷은 적절하게 태깅됩니다. Amazon EKS AWS CloudFormation VPC 템플릿에 대한 자세한 내용은 Amazon EKS 클러스터에 대한 Amazon VPC 생성를 참조하세요.-

키 -

kubernetes.io/role/elb -

값-

1

-

서브넷 역할 태그가 명시적으로 추가되지 않은 경우 Kubernetes 서비스 컨트롤러는 클러스터 VPC 서브넷의 라우팅 테이블을 검사합니다. 이는 서브넷이 프라이빗 또는 퍼블릭 인지를 확인하기 위함입니다. 이 동작에는 의존하지 않는 것이 좋습니다. 대신 프라이빗 또는 퍼블릭 역할 태그를 명시적으로 추가합니다. AWS Load Balancer Controller는 라우팅 테이블을 검사하지 않습니다. 또한 자동 검색에 성공하려면 프라이빗 및 퍼블릭 태그가 있어야 합니다.

-

-

AWS 로드 밸런서 컨트롤러

는 kubernetes.io/ingress.class: alb주석을 사용하여 클러스터에 Kubernetes 수신 리소스가 생성될 때마다 ALB 및 필요한 지원 AWS 리소스를 생성합니다. 수신 리소스는 ALB를 구성하여 HTTP 또는 HTTPS 트래픽을 클러스터 내 다른 포드로 라우팅합니다. 수신 객체에서 AWS 로드 밸런서 컨트롤러를 사용하는지 확인하려면, Kubernetes 수신 사양에 다음 주석을 추가합니다. 자세한 내용은 GitHub의 수신 사양을 참조하세요. annotations: kubernetes.io/ingress.class: alb참고

IPv6포드로 로드 밸런싱하는 경우 수신 사양에 다음 주석을 추가합니다.IPv6를 통해서는 인스턴스 대상이 아닌 IP 대상으로만 로드 밸런싱할 수 있습니다. 이 주석이 없으면 로드 밸런싱은IPv4를 통해 이루어집니다.

alb.ingress.kubernetes.io/ip-address-type: dualstack

-

AWS 로드 밸런서 컨트롤러는 다음 트래픽 모드를 지원합니다.

-

인스턴스 - 클러스터 내의 노드를 ALB의 대상으로 등록합니다. ALB에 도달하는 트래픽은 서비스를 위해

NodePort로 라우팅된 다음 포드로 프록시됩니다. 이것이 기본 트래픽 모드입니다.alb.ingress.kubernetes.io/target-type: instance주석을 사용하여 명시적으로 지정할 수도 있습니다.참고

Kubernetes 서비스에서 이 트래픽 모드를 사용할

NodePort또는LoadBalancer유형을 지정해야 합니다. -

IP - 포드를 ALB의 대상으로 등록합니다. ALB에 도달하는 트래픽은 서비스를 위해 포드로 직접 라우팅됩니다. 이 트래픽 모드를 사용하려면

alb.ingress.kubernetes.io/target-type: ip주석을 지정해야 합니다. Fargate 또는 Amazon EKS Hybrid Nodes에서 대상 포드가 실행 중인 경우 IP 대상 유형이 필요합니다.

-

-

컨트롤러에 의해 생성 된 ALB에 태그를 지정하려면 컨트롤러에 다음 주석을 추가합니다.

alb.ingress.kubernetes.io/tags. AWS 로드 밸런서컨트롤러가 지원하는 모든 사용 가능한 주석의 목록은 GitHub에서 Ingress 주석을 참조하세요. -

ALB 컨트롤러 버전을 업그레이드하거나 다운그레이드하면 해당 버전에 의존하는 기능에 새로운 변경 사항이 발생할 수 있습니다. 각 릴리스에서 발생하는 새로운 변경 사항에 대한 자세한 내용은 GitHub의 ALB 컨트롤러 릴리스 정보

를 참조하세요.

수신 그룹에서 ALBs 재사용

IngressGroups를 이용하여 여러 서비스 리소스 간에 Application Load Balancer를 공유합니다.

그룹 수신에 가입하려면 Kubernetes 수신 리소스 사양에 다음 주석을 추가합니다.

alb.ingress.kubernetes.io/group.name: my-group

그룹 이름은 다음과 같아야 합니다.

-

63자 이하의 길이여야 합니다.

-

소문자, 숫자,

-및.으로 구성되어야 합니다. -

문자나 숫자로 시작하여 끝나야 합니다.

컨트롤러는 동일한 그룹에 있는 모든 인그레스에 대한 규칙을 자동으로 병합합니다. 단일 ALB로 지원합니다. 인그레스에 정의된 대부분의 주석은 해당 인그레스에 의해 정의된 경로에만 적용됩니다. 기본적으로 인그레스 리소스는 인그레스 그룹에 속하지 않습니다.

주의

잠재적 보안 위험

수신 리소스를 만들거나 수정할 수 있는 RBAC 권한이 있는 모든 Kubernetes 사용자가 동일한 신뢰 경계 내에 있는 경우에만 수신에 대한 수신 그룹을 지정합니다. 그룹 이름을 사용하여 주석을 추가하는 경우 다른 Kubernetes 사용자가 동일한 수신 그룹에 속하도록 해당 수신을 생성하거나 수정할 수 있습니다. 이렇게 하면 기존 규칙을 우선 순위가 높은 규칙으로 덮어쓰는 것과 같이 바람직하지 않은 동작이 발생할 수 있습니다.

수신 리소스의 처리 순서를 추가할 수 있습니다.

alb.ingress.kubernetes.io/group.order: '10'

숫자는 1~1,000 사이어야 합니다. 동일한 인그레스 그룹의 모든 인그레스 중 가장 낮은 수가 먼저 평가됩니다. 이 주석이 없는 모든 인그레스는 값이 0인 것으로 평가됩니다. 숫자가 높은 중복 규칙은 낮은 수의 규칙을 덮어쓸 수 있습니다. 기본적으로 동일한 인그레스 그룹 내의 규칙 순서는 네임스페이스 및 이름을 기준으로 사전 순으로 결정됩니다.

중요

동일한 인그레스 그룹의 각 인그레스에 고유한 우선 순위 번호가 있는지 확인합니다. 인그레스에서는 중복 주문 번호를 사용할 수 없습니다.

(선택사항) 샘플 애플리케이션을 배포합니다.

-

클러스터 VPC의 퍼블릭 또는 프라이빗 서브넷 하나 이상.

-

클러스터에 배포된 AWS 로드 밸런서 컨트롤러. 자세한 내용은 AWS 로드 밸런서 컨트롤러를 통해 인터넷 트래픽 라우팅 섹션을 참조하세요. 버전

2.7.2이상을 사용하는 것이 좋습니다.

Amazon EC2 노드가 있거나 Fargate 포드가 있거나 둘 다 있는 클러스터에서 샘플 애플리케이션을 실행할 수 있습니다.

-

Fargate에 배포하지 않는 경우 이 단계를 건너뜁니다. Fargate 에 배포하는 경우 Fargate 프로필을 생성합니다. 다음 명령을 실행하여 프로필을 생성하거나, AWS Management Console에서 명령의

name및namespace에 동일한 값을 사용하여 프로필을 생성할 수 있습니다.예제 값을 사용자의 값으로 바꿉니다.eksctl create fargateprofile \ --cluster my-cluster \ --region region-code \ --name alb-sample-app \ --namespace game-2048 -

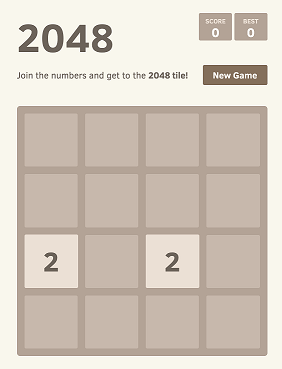

게임 2048

을 샘플 애플리케이션으로 배포하여 AWS 로드 밸런서 컨트롤러가 수신 객체의 결과로 AWS ALB를 생성하는지 확인합니다. 배포하려는 서브넷 유형에 대한 단계를 완료합니다. -

IPv6패밀리로 생성한 클러스터의 포드에 배포하는 경우 다음 단계로 건너뜁니다.-

퍼블릭::

kubectl apply -f https://raw.githubusercontent.com/kubernetes-sigs/aws-load-balancer-controller/v2.13.3/docs/examples/2048/2048_full.yaml-

프라이빗::

-

매니페스트를 다운로드합니다.

curl -O https://raw.githubusercontent.com/kubernetes-sigs/aws-load-balancer-controller/v2.13.3/docs/examples/2048/2048_full.yaml -

파일을 편집하고

alb.ingress.kubernetes.io/scheme: internet-facing줄을 검색합니다. -

인터넷 연결을internal로 변경하고 파일을 저장합니다. -

매니페스트를 클러스터에 적용합니다.

kubectl apply -f 2048_full.yaml

-

-

-

IPv6 패밀리로 생성한 클러스터의 포드에 배포하는 경우 다음 단계를 수행합니다.

-

매니페스트를 다운로드합니다.

curl -O https://raw.githubusercontent.com/kubernetes-sigs/aws-load-balancer-controller/v2.13.3/docs/examples/2048/2048_full.yaml -

편집기에서 파일을 열고 인그레스 사양의 주석에 다음 줄을 추가합니다.

alb.ingress.kubernetes.io/ip-address-type: dualstack -

인터넷 연결 포드가 아니라 내부 포드로 로드 밸런싱하는 경우

alb.ingress.kubernetes.io/scheme:줄을internet-facingalb.ingress.kubernetes.io/scheme: internal로 변경합니다. -

파일을 저장합니다.

-

매니페스트를 클러스터에 적용합니다.

kubectl apply -f 2048_full.yaml

-

-

-

몇 분후, 인그레스 리소스가 다음 명령으로 생성되었는지 확인합니다.

kubectl get ingress/ingress-2048 -n game-2048예제 출력은 다음과 같습니다.

NAME CLASS HOSTS ADDRESS PORTS AGE ingress-2048 <none> * k8s-game2048-ingress2-xxxxxxxxxx-yyyyyyyyyy.region-code.elb.amazonaws.com 80 2m32s참고

프라이빗 서브넷에서 로드 밸런서를 생성한 경우 이전 출력에서

ADDRESS아래의 값은internal-로 시작합니다.

몇 분 후에도 수신이 생성되지 않은 경우 다음 명령을 실행하여 AWS Load Balancer Controller 로그를 확인합니다. 이러한 로그에는 배포 문제를 진단하는 데 사용할 수 있는 오류 메시지가 포함될 수 있습니다.

kubectl logs -f -n kube-system -l app.kubernetes.io/instance=aws-load-balancer-controller

-

퍼블릭 서브넷에 배포한 경우 브라우저를 열고 이전 명령 출력에서

ADDRESSURL로 이동하여 샘플 애플리케이션을 봅니다. 아무것도 표시되지 않으면 새로고침 한 후 다시 시도하세요. 프라이빗 서브넷에 배포한 경우 Bastion Host와 같은 VPC 내의 디바이스에서 페이지를 확인해야 합니다. 자세한 내용은 AWS 기반 Linux Bastion 호스트를 참조하세요.

-

샘플 애플리케이션에 대한 실험이 끝나면 다음 명령 중 하나를 실행하여 이를 삭제합니다.

-

매니페스트를 적용했다면 다운로드한 사본을 적용하는 대신 다음 명령을 사용합니다.

kubectl delete -f https://raw.githubusercontent.com/kubernetes-sigs/aws-load-balancer-controller/v2.13.3/docs/examples/2048/2048_full.yaml -

매니페스트를 다운로드하여 편집한 경우 다음 명령을 사용합니다.

kubectl delete -f 2048_full.yaml

-