기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon Inspector TeamCity 플러그인 사용

Amazon Inspector TeamCity 플러그인은 Amazon Inspector SBOM 생성기 바이너리와 Amazon Inspector 스캔 API를 사용하여 빌드 종료 시 상세한 보고서를 생성하므로 배포 전에 위험을 조사하고 해결할 수 있습니다. Amazon Inspector TeamCity 플러그인을 사용하면 TeamCity 파이프라인에 Amazon Inspector 취약성 스캔을 추가할 수 있습니다. 또한 탐지된 취약성의 수와 심각도에 따라 파이프라인 실행에 성공하거나 실패하도록 Amazon Inspector 취약성 스캔을 구성할 수 있습니다. Amazon Inspector TeamCity 플러그인의 최신 버전은 TeamCity 마켓플레이스(https://plugins.jetbrains.com/plugin/23236-amazon-inspector-scanner

-

를 설정합니다 AWS 계정.

-

Amazon Inspector 스캔 API에 대한 액세스를 허용하는 IAM 역할 AWS 계정 로를 구성합니다. 지침은 Amazon Inspector CI/CD 통합을 사용하도록 AWS 계정 설정 섹션을 참조하세요.

-

-

Amazon Inspector TeamCity 플러그인을 설치합니다.

-

대시보드에서 관리 > 플러그인으로 이동합니다.

-

Amazon Inspector 스캔을 검색합니다.

-

플러그인을 설치합니다.

-

-

Amazon Inspector SBOM 생성기를 설치합니다.

-

Teamcity 서버 디렉터리에 Amazon Inspector SBOM 생성기 바이너리를 설치합니다. 지침은 Sbomgen 설치 섹션을 참조하세요.

-

-

Amazon Inspector 스캔 빌드 단계를 프로젝트에 추가합니다.

-

구성 페이지에서 Build Steps까지 아래로 스크롤하여 Add build step을 선택한 다음 Amazon Inspector Scan을 선택합니다.

-

다음 세부 정보를 입력하여 Amazon Inspector 스캔 빌드 단계를 구성합니다.

-

Step name을 추가합니다.

-

두 가지 Amazon Inspector SBOM 생성기 설치 방법(Automatic 또는 Manual) 중에서 선택합니다.

-

Automatic은 시스템 및 CPU 아키텍처에 따라 최신 버전의 Amazon Inspector SBOM 생성기를 다운로드합니다.

-

Manual을 사용하려면 이전에 다운로드한 Amazon Inspector SBOM 생성기 버전의 전체 경로를 제공해야 합니다.

자세한 내용은 Amazon Inspector SBOM 생성기에서 Amazon Inspector SBOM 생성기(Sbomgen) 설치를 참조하세요.

-

-

이미지 ID를 입력합니다. 이미지는 로컬, 원격 또는 아카이브 위치에 있을 수 있습니다. 이미지 이름은 Docker 이름 지정 규칙을 따라야 합니다. 내보낸 이미지를 분석하는 경우 예상 tar 파일의 경로를 제공하세요. 다음 이미지를 예시 이미지 ID 경로로 참조하세요.

-

로컬 또는 원격 컨테이너의 경우:

NAME[:TAG|@DIGEST] -

tar 파일의 경우:

/path/to/image.tar

-

-

IAM 역할의 경우 1단계에서 구성한 역할의 ARN을 입력합니다.

-

스캔 요청을 보낼 AWS 리전을 선택합니다.

-

(선택 사항) Docker 인증의 경우 Docker 사용자 이름과 Docker 암호를 입력합니다. 컨테이너 이미지가 프라이빗 리포지토리에 있는 경우에만 이 작업을 수행하세요.

-

(선택 사항) AWS 인증에 AWS 액세스 키 ID와 AWS 보안 키를 입력합니다. 자격 AWS 증명을 기반으로 인증하려는 경우에만이 작업을 수행합니다.

-

(선택 사항) 심각도별 취약성 임계값을 지정합니다. 스캔 중에 지정한 수를 초과하면 이미지 빌드가 실패합니다. 값이 모두

0이면 발견되는 취약성 수와 상관없이 빌드가 성공합니다.

-

-

저장을 선택합니다.

-

-

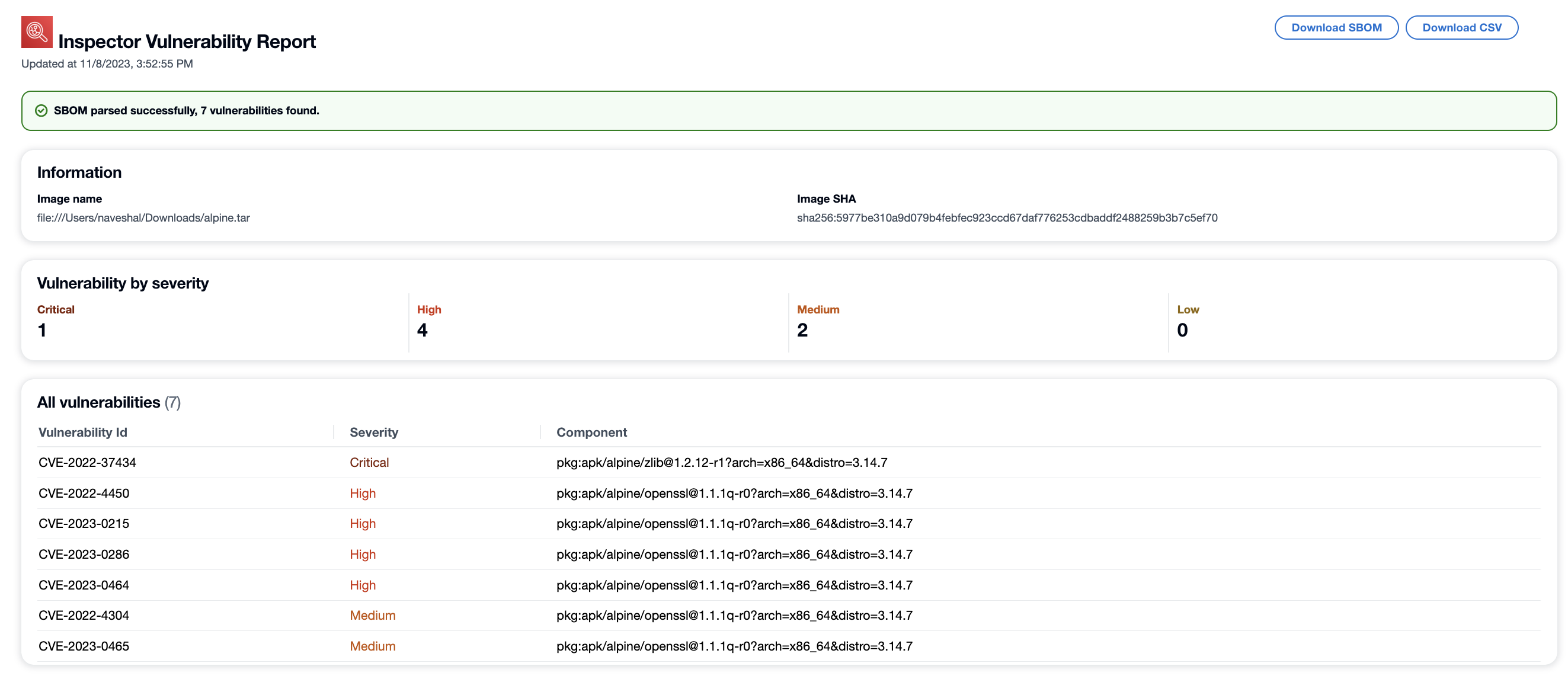

Amazon Inspector 취약성 보고서를 확인합니다.

-

프로젝트의 새 빌드를 완료합니다.

-

빌드가 완료되면 결과에서 출력 형식을 선택합니다. HTML을 선택하면 보고서의 JSON SBOM 또는 CSV 버전을 다운로드할 수 있습니다. 다음은 HTML 보고서의 예입니다.

-