기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Lightsail for Research 가상 컴퓨터용 방화벽 포트 관리

Amazon Lightsail for Research 방화벽은 가상 컴퓨터에 연결할 수 있는 트래픽을 제어합니다. 가상 컴퓨터의 방화벽에 연결 가능한 프로토콜, 포트 및 소스 IPv4 또는 IPv6 주소를 지정하는 규칙을 추가합니다. 방화벽 규칙은 항상 허용적입니다. 따라서 액세스를 거부하는 규칙을 생성할 수 없습니다. 가상 컴퓨터의 방화벽에 규칙을 추가하여 트래픽이 가상 컴퓨터에 도달하도록 허용합니다. 각 가상 컴퓨터에는 IPv4 주소용과 IPv6 주소용의 방화벽 2개가 있습니다. 두 방화벽은 서로 독립적이며 인스턴스로 들어오는 트래픽을 필터링하는 사전 구성된 규칙 세트를 포함합니다.

프로토콜

프로토콜은 두 컴퓨터 간에 데이터가 전송되는 형식입니다. 방화벽 규칙에 다음 프로토콜을 지정할 수 있습니다.

-

TCP(Transmission Control Protocol)는 가상 컴퓨터에서 실행되는 클라이언트와 애플리케이션 간의 연결을 설정하고 유지 관리하는 데 주로 사용됩니다. 이 프로토콜은 널리 사용되는 프로토콜이며 방화벽 규칙에서 자주 지정할 수 있습니다.

-

UDP(User Datagram Protocol)는 가상 컴퓨터에서 실행되는 클라이언트와 애플리케이션 간에 지연 시간이 짧고 손실 허용 연결을 설정하는 데 주로 사용됩니다. 게임, 음성 및 비디오 통신과 같이 인식되는 지연 시간이 중요한 네트워크 애플리케이션에 적합합니다.

-

ICMP(Internet Control Message Protocol)는 데이터가 적시에 의도한 대상에 도달하는지 확인하는 등의 네트워크 통신 문제를 진단하는 데 주로 사용됩니다. 로컬 컴퓨터와 가상 컴퓨터 간의 연결 속도를 테스트하는 데 사용할 수 있는 Ping 유틸리티에 적합합니다. 데이터가 가상 컴퓨터에 도달한 후 로컬 컴퓨터로 돌아오는 데 걸리는 시간을 보고합니다.

-

모두는 모든 프로토콜 트래픽이 가상 컴퓨터로 유입되도록 허용하는 데 사용됩니다. 지정할 프로토콜을 잘 모르는 경우 이 프로토콜을 지정합니다. 여기에서 지정된 프로토콜뿐만 아니라 모든 인터넷 프로토콜이 포함됩니다. 자세한 내용은 Internet Assigned Numbers Authority 웹 사이트

의 Protocol Numbers를 참조하세요.

포트

컴퓨터가 키보드 및 포인트와 같은 주변 장치와 통신할 수 있는 컴퓨터의 물리적 포트와 마찬가지로, 방화벽 포트는 가상 컴퓨터의 인터넷 통신 엔드포인트 역할을 합니다. 클라이언트가 가상 컴퓨터에 연결하려고 할 때 통신을 설정하기 위해 포트를 노출합니다.

방화벽 규칙에서 지정할 수 있는 포트의 범위는 0에서 65535 사이입니다. 클라이언트가 가상 컴퓨터와 연결할 수 있도록 하는 방화벽 규칙을 만들 경우 사용할 프로토콜을 지정합니다. 또한 연결을 설정할 때 사용하는 포트 번호와 연결을 설정할 수 있는 IP 주소를 지정합니다.

새로 만든 가상 컴퓨터에는 기본적으로 다음 포트가 열립니다.

-

TCP

-

22 - Secure Shell(SSH)에 사용됩니다.

-

80 - HTTP(하이퍼텍스트 전송 프로토콜)에 사용됩니다.

-

443 -HTTPS(하이퍼텍스트 전송 프로토콜 보안)에 사용됩니다.

-

8443 -HTTPS(하이퍼텍스트 전송 프로토콜 보안)에 사용됩니다.

-

포트를 열고 닫는 이유

포트를 열면 클라이언트가 가상 컴퓨터와 연결을 설정할 수 있습니다. 포트를 닫으면 가상 컴퓨터에 대한 연결이 차단됩니다. 예를 들어 SSH 클라이언트가 가상 컴퓨터에 연결할 수 있도록 하려면 연결을 설정해야 하는 컴퓨터의 IP 주소에서만 포트 22를 통한 TCP를 허용하는 방화벽 규칙을 구성합니다. 이 경우에는 어떤 IP 주소로도 가상 컴퓨터에 SSH 연결을 설정하도록 허용하지 않는 것이 좋습니다. 연결을 허용하면 보안 위험이 발생할 수 있습니다. 인스턴스의 방화벽에 이 규칙이 이미 구성되어 있는 경우 이를 삭제하여 SSH 클라이언트가 가상 컴퓨터에 연결하는 것을 차단할 수 있습니다.

다음 절차는 가상 컴퓨터에 현재 열려 있는 포트를 가져오고, 새 포트를 열고, 포트를 닫는 방법을 보여줍니다.

사전 조건 완료

시작하기 전에 다음 사전 조건을 완료합니다.

-

Lightsail for Research의 가상 컴퓨터를 만듭니다. 자세한 내용은 Lightsail for Research 가상 컴퓨터 생성 단원을 참조하십시오.

-

AWS Command Line Interface ()를 다운로드하여 설치합니다AWS CLI. 자세한 내용은 AWS Command Line Interface 버전 2 사용 설명서의 AWS CLI최신 버전의 설치 또는 업데이트를 참조하세요.

-

에 액세스 AWS CLI 하도록를 구성합니다 AWS 계정. 자세한 내용은 AWS Command Line Interface 버전 2 사용 설명서의 구성 기초 섹션을 참조하세요.

가상 컴퓨터의 포트 상태를 가져옵니다.

가상 컴퓨터의 포트 상태를 가져오려면 다음 절차를 완료합니다. 이 절차에서는 get-instance-port-states AWS CLI 명령을 사용하여 특정 Lightsail for Research 가상 컴퓨터의 방화벽 포트 상태, 포트를 통해 가상 컴퓨터에 연결할 수 있는 IP 주소 및 프로토콜을 가져옵니다. 자세한 내용은 AWS CLI 명령 참조에서 get-instance-port-states를 참조하세요.

-

이 단계는 로컬 컴퓨터의 운영 체제에 따라 결정됩니다.

-

로컬 컴퓨터에서 Windows 운영 체제를 사용하는 경우 명령 프롬프트 창을 엽니다.

-

로컬 컴퓨터에서 Linux 또는 Unix 기반 운영 체제(macOS 포함)를 사용하는 경우 터미널 창을 엽니다.

-

-

다음 명령을 입력하여 방화벽 포트 상태와 허용된 IP 주소 및 프로토콜을 가져옵니다. 명령에서 가상 컴퓨터를 만든 AWS 리전의 코드(예:

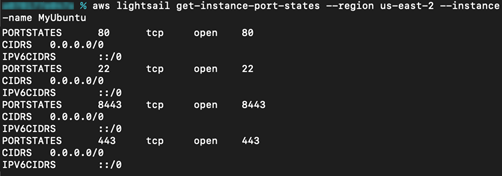

us-east-2)로REGIONNAMEaws lightsail get-instance-port-states --regionREGION--instance-nameNAME예

aws lightsail get-instance-port-states --regionus-east-2--instance-nameMyUbuntu응답에는 열려 있는 포트와 프로토콜, 가상 컴퓨터에 연결할 수 있는 IP CIDR 범위가 표시됩니다.

포트를 여는 방법에 대한 자세한 내용은 다음 섹션을 참조하세요.

가상 컴퓨터용 포트 열기

가상 컴퓨터용 포트를 열려면 다음 절차를 완료합니다. 이 절차에서는 open-instance-public-ports AWS CLI 명령을 사용합니다. 방화벽 포트를 열어 신뢰할 수 있는 IP 주소 또는 IP 주소 범위에서 연결을 구성하도록 합니다. 예를 들어, IP 주소 192.0.2.44를 허용하려면 192.0.2.44 또는 192.0.2.44/32를 지정합니다. IP 주소 192.0.2.0~192.0.2.255를 허용하려면 192.0.2.0/24를 지정합니다. 자세한 내용은 AWS CLI 명령 참조에서 open-instance-public-ports를 참조하세요.

-

이 단계는 로컬 컴퓨터의 운영 체제에 따라 결정됩니다.

-

로컬 컴퓨터에서 Windows 운영 체제를 사용하는 경우 명령 프롬프트 창을 엽니다.

-

로컬 컴퓨터에서 Linux 또는 Unix 기반 운영 체제(macOS 포함)를 사용하는 경우 터미널 창을 엽니다.

-

-

다음 명령을 입력하여 포트를 엽니다.

명령에서 다음 항목을 바꿉니다.

-

를

REGIONus-east-2. -

가상 컴퓨터의 이름으로

NAME -

열려는 포트 범위의 첫 번째 포트로

FROM-PORT -

IP 프로토콜 이름으로

PROTOCOL -

열려는 포트 범위의 마지막 포트로

TO-PORT -

가상 컴퓨터에 연결할 수 있도록 허용하려는 IP 주소 또는 IP 주소 범위로

IP

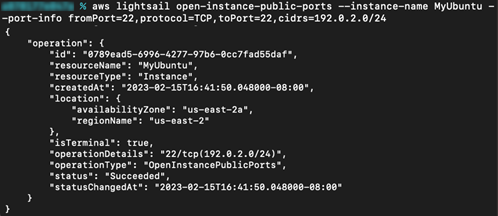

aws lightsail open-instance-public-ports --regionREGION--instance-nameNAME--port-info fromPort=FROM-PORT, protocol=PROTOCOL, toPort=TO-PORT,cidrs=IP예

aws lightsail open-instance-public-ports --regionus-east-2--instance-nameMyUbuntu--port-info fromPort=22, protocol=TCP, toPort=22,cidrs=192.0.2.0/24응답에는 가상 컴퓨터에 연결할 수 있는 새로 추가된 포트, 프로토콜 및 IP CIDR 범위가 표시됩니다.

포트를 닫는 방법에 대한 자세한 내용은 다음 섹션을 참조하세요.

-

가상 컴퓨터용 포트 닫기

가상 컴퓨터용 포트를 닫으려면 다음 절차를 완료합니다. 이 절차에서는 close-instance-public-ports AWS CLI 명령을 사용합니다. 자세한 내용은 AWS CLI 명령 참조에서 close-instance-public-ports를 참조하세요.

-

이 단계는 로컬 컴퓨터의 운영 체제에 따라 결정됩니다.

-

로컬 컴퓨터에서 Windows 운영 체제를 사용하는 경우 명령 프롬프트 창을 엽니다.

-

로컬 컴퓨터에서 Linux 또는 Unix 기반 운영 체제(macOS 포함)를 사용하는 경우 터미널 창을 엽니다.

-

-

포트를 닫으려면 다음 명령을 입력합니다.

명령에서 다음 항목을 바꿉니다.

-

를

REGIONus-east-2. -

가상 컴퓨터의 이름으로

NAME -

닫으려는 포트 범위의 첫 번째 포트로

FROM-PORT -

IP 프로토콜 이름으로

PROTOCOL -

닫으려는 포트 범위의 마지막 포트로

TO-PORT -

제거하려는 IP 주소 또는 IP 주소 범위로

IP

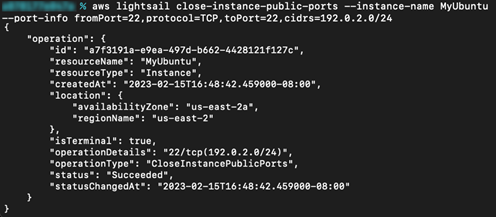

aws lightsail close-instance-public-ports --regionREGION--instance-nameNAME--port-info fromPort=FROM-PORT, protocol=PROTOCOL, toPort=TO-PORT,cidrs=IP예

aws lightsail close-instance-public-ports --regionus-east-2--instance-nameMyUbuntu--port-info fromPort=22, protocol=TCP, toPort=22,cidrs=192.0.2.0/24응답에는 닫혀 있어 더 이상 가상 컴퓨터에 연결할 수 없는 포트, 프로토콜 및 IP CIDR 범위가 표시됩니다.

-

다음 단계로 이동합니다.

가상 컴퓨터의 방화벽 포트를 성공적으로 관리한 후 다음 추가 단계를 완료할 수 있습니다.

-

가상 컴퓨터의 키 페어를 가져옵니다. 키 페어를 사용하면 OpenSSH, PuTTY 및 Linux용 Windows 하위 시스템과 같은 수많은 SSH 클라이언트를 사용하여 연결을 설정할 수 있습니다. 자세한 내용은 Lightsail for Research 가상 컴퓨터의 키 페어 가져오기 단원을 참조하십시오.

-

SSH를 사용한 가상 컴퓨터에 연결하여 명령줄을 통해 가상 컴퓨터를 관리합니다. 자세한 내용은 보안 복사본을 사용하여 Lightsail for Research 가상 컴퓨터로 파일 전송 단원을 참조하십시오.

-

SCP를 사용한 가상 컴퓨터에 연결하여 파일을 안전하게 전송합니다. 자세한 내용은 보안 복사본을 사용하여 Lightsail for Research 가상 컴퓨터로 파일 전송 단원을 참조하십시오.