기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Macie 조사 결과의 민감한 데이터 샘플 검색

Amazon Macie를 사용하면 Macie가 각 민감한 데이터 조사 결과에서 보고하는 민감한 데이터의 샘플을 검색하고 공개할 수 있습니다. 여기에는 Macie가 관리형 데이터 식별자를 사용하여 탐지한 민감한 데이터와 사용자 지정 데이터 식별자의 기준과 일치하는 데이터가 포함됩니다. 샘플을 통해 Macie가 발견한 민감한 데이터의 특성을 확인할 수 있습니다. 또한 영향을 받는 Amazon Simple Storage Service(S3) 객체 및 버킷에 대한 조사를 맞춤 설정하는 데 도움이 될 수 있습니다. 아시아 태평양(오사카) 및 이스라엘(텔아비브) 리전을 제외하고 Macie를 현재 사용할 수 AWS 리전 있는 모든에서 민감한 데이터 샘플을 검색하고 공개할 수 있습니다.

조사 결과에 대한 민감한 데이터 샘플을 검색하여 공개할 경우 Macie는 해당하는 민감한 데이터 검색 결과의 데이터를 사용하여 해당 조사 결과에서 보고된 민감한 데이터 중 처음 1~10개의 발생 항목을 찾습니다. 그런 다음 Macie는 영향을 받는 S3 객체에서 각 발생 항목의 처음 1~128자를 추출합니다. 조사 결과에서 여러 유형의 민감한 데이터가 보고되는 경우 Macie는 해당 조사 결과에서 보고한 최대 100가지 유형의 민감한 데이터에 대해 이 작업을 수행합니다.

Macie가 영향을 받는 S3 객체에서 민감한 데이터를 추출하면 Macie는 사용자가 지정한 AWS Key Management Service (AWS KMS) 키로 데이터를 암호화하고, 암호화된 데이터를 캐시에 임시로 저장하고, 조사 결과에 데이터를 반환합니다. Macie는 운영 문제 해결을 위해 일시적으로 추가 보존이 필요한 경우를 제외하고 추출 및 암호화 직후 캐시에서 데이터를 영구적으로 삭제합니다.

조사 결과에 대한 민감한 데이터 샘플을 검색하여 다시 찾도록 선택하면 Macie는 샘플을 찾고, 추출하고, 암호화하고, 저장하고, 최종적으로 삭제하는 프로세스를 반복합니다.

Amazon Macie 콘솔을 사용하여 민감한 데이터 샘플을 검색하고 공개하는 방법에 대한 데모를 보려면 다음 동영상을 시청하세요.

시작하기 전에

검색 결과에 대한 민감한 데이터 샘플을 검색하고 공개하려면 먼저 Amazon Macie 계정의 설정을 구성하고 활성화해야 합니다. 또한 AWS 관리자와 협력하여 필요한 권한과 리소스가 있는지 확인해야 합니다.

사용자가 조사 결과의 민감한 데이터 샘플을 검색하여 공개할 때 Macie는 샘플을 찾고, 검색하고, 암호화하고, 공개하기 위한 일련의 작업을 수행합니다. Macie는 사용자 계정의 Macie 서비스 연결 역할을 사용하여 이러한 작업을 수행하지 않습니다. 대신 AWS Identity and Access Management (IAM) 자격 증명을 사용하거나 Macie가 계정에서 IAM 역할을 수임하도록 허용합니다.

조사 결과에 대한 민감한 데이터 샘플을 검색하고 공개하려면 조사 결과, 해당 민감한 데이터 검색 결과 및 Macie가 민감한 데이터 샘플을 암호화하는 데 사용하도록 구성 AWS KMS key 한에 액세스할 수 있어야 합니다. 또한 사용자 또는 IAM 역할이 영향을 받는 S3 버킷 및 S3 객체에 액세스할 수 있어야 합니다. 또한 사용자 또는 역할은 해당하는 경우 영향을 받는 객체를 암호화하는 데 AWS KMS key 사용된를 사용할 수 있어야 합니다. IAM 정책, 리소스 정책 또는 기타 권한 설정이 필요한 액세스를 거부하는 경우 오류가 발생하고 Macie가 조사 결과에 대한 샘플을 반환하지 않습니다.

다음과 같은 Macie 작업을 수행할 수도 있어야 합니다.

처음 세 가지 작업을 통해 Macie 계정에 액세스하여 조사 결과의 세부 정보를 검색할 수 있습니다. 마지막 작업을 통해 민감한 데이터 샘플을 검색하여 조사 결과를 공개할 수 있습니다.

Amazon Macie 콘솔을 사용하여 민감한 데이터 샘플을 검색하고 공개하려면 macie2:GetSensitiveDataOccurrencesAvailability 작업도 수행할 수 있어야 합니다. 이 작업을 통해 개별 조사 결과에 샘플을 사용할 수 있는지 여부를 결정할 수 있습니다. 프로그래밍 방식으로 샘플을 검색하고 공개하는 데에는 이 작업을 수행할 수 있는 권한이 필요하지 않습니다. 하지만 이 권한이 있으면 샘플 검색을 간소화할 수 있습니다.

조직의 Macie 위임 관리자이고 민감한 데이터 샘플을 검색하는 IAM 역할을 수임하도록 Macie를 구성한 경우 macie2:GetMember 작업도 수행할 수 있어야 합니다. 이 작업을 수행하면 내 계정과 영향을 받은 계정 간의 연결에 대한 정보를 검색할 수 있습니다. 이를 통해 Macie는 사용자가 현재 해당 계정의 Macie 관리자인지 확인할 수 있습니다.

필요한 작업을 수행할 수 없거나 필요한 데이터 및 리소스에 액세스할 수 없는 경우 AWS 관리자에게 지원을 요청하십시오.

민감한 데이터 샘플을 조사 결과에 사용할 수 있는지 여부 결정

조사 결과에 대한 민감한 데이터 샘플을 검색하고 공개하려면 조사 결과가 특정 기준을 충족해야 합니다. 여기에는 특정 상황의 민감한 데이터에 대한 위치 데이터가 포함되어야 합니다. 또한 유효한 해당 민감한 데이터 검색 결과의 위치도 지정해야 합니다. 민감한 데이터 검색 결과는 조사 결과와 AWS 리전 동일한에 저장해야 합니다. (IAM) 역할을 수임하여 영향을 받는 S3 객체에 액세스하도록 Amazon Macie를 AWS Identity and Access Management 구성한 경우 Macie가 해시 기반 메시지 인증 코드(HMAC)로 서명한 S3 객체에도 민감한 데이터 검색 결과를 저장해야 합니다 AWS KMS key.

영향을 받는 S3 객체도 특정 기준을 충족해야 합니다. 객체의 MIME 유형이며 다음 중 하나여야 합니다.

-

application/avro, Apache Avro 객체 컨테이너(.avro) 파일의 경우

-

application/gzip, GNU Zip 압축 아카이브(.gz 또는 .gzip) 파일의 경우

-

application/json, JSON 또는 JSON 라인(.json 또는 .jsonl) 파일의 경우

-

application/parquet, Apache Parquet(.parquet) 파일의 경우

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet, Microsoft Excel 통합문서(.xlsx) 파일의 경우

-

application/zip, ZIP 압축 아카이브(.zip) 파일의 경우

-

text/csv, CSV(.csv) 파일의 경우

-

text/plain, CSV, JSON, JSON 라인 또는 TSV 파일이 아닌 바이너리가 아닌 텍스트 파일의 경우

-

text/tab-separated-values, TSV(.tsv) 파일의 경우

또한 S3 객체의 내용은 조사 결과를 생성할 때와 같아야 합니다. Macie는 객체의 엔터티 태그(ETag)를 검사하여 조사 결과에서 지정한 ETag와 일치하는지 확인합니다. 또한 객체의 스토리지 크기는 민감한 데이터 샘플을 검색하고 공개하기 위한 해당 크기 할당량을 초과할 수 없습니다. 적용 가능한 할당량 목록은 Macie의 할당량 섹션을 참조하세요.

조사 결과와 영향을 받는 S3 객체가 위 기준을 충족하는 경우, 민감한 데이터 샘플을 검조사 결과에 사용할 수 있습니다. 원하는 경우 조사 결과에 대한 샘플을 검색하여 공개하기 전에 이러한 결과가 특정 검색 조사 결과에 해당되는지 여부를 선택적으로 판단할 수 있습니다.

민감한 데이터 샘플을 조사 결과에 사용할 수 있는지 여부를 확인하려면

Amazon Macie 콘솔 또는 Amazon Macie API를 사용하여 민감한 데이터 샘플을 조사 결과에 사용할 수 있는지 여부를 결정할 수 있습니다.

- Console

-

Amazon Macie 콘솔에서 다음 단계에 따라 민감한 데이터 샘플을 검색 결과에 사용할 수 있는지 확인하세요.

조사 결과에 샘플을 사용할 수 있는지 여부를 확인하려면

https://console.aws.amazon.com/macie/에서 Amazon Macie 콘솔을 엽니다.

-

탐색 창에서 조사 결과를 선택합니다.

-

조사 결과 페이지에서 조사 결과를 선택합니다. 세부 정보 패널에 조사 결과의 정보가 표시됩니다.

-

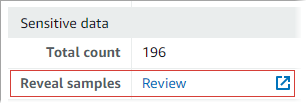

세부 정보 패널에서 민감한 데이터 섹션으로 스크롤합니다. 그런 다음 샘플 공개 필드를 참조하세요.

조사 결과에 민감한 데이터 샘플을 사용할 수 있는 경우, 다음 이미지와 같이 필드에 검토 링크가 나타납니다.

민감한 데이터 샘플을 조사 결과에 사용할 수 없는 경우, 샘플 공개 필드에 다음과 같은 이유를 나타내는 텍스트가 표시됩니다.

-

조직에 속하지 않은 계정 - Macie를 사용하여 영향을 받는 S3 객체에 액세스할 수 없습니다. 영향을 받은 계정은 현재 조직에 속해 있지 않습니다. 또는 계정이 조직에 속해 있지만 현재 AWS 리전에서 계정에 Macie를 사용하도록 설정되어 있지 않은 경우입니다.

-

잘못된 분류 결과 - 해당 조사 결과에 해당하는 민감한 데이터 검색 결과가 없습니다. 또는 해당하는 민감한 데이터 검색 결과가 현재 AWS 리전에서 제공되지 않거나, 형식이 잘못되었거나 손상되었거나, 지원되지 않는 저장 형식을 사용하는 경우도 있습니다. Macie가 검색할 민감한 데이터의 위치를 확인할 수 없습니다.

-

잘못된 결과 서명 - 해당하는 민감한 데이터 검색 결과는 Macie가 서명하지 않은 S3 객체에 저장됩니다. Macie는 민감한 데이터 검색 결과의 무결성과 신뢰성을 확인할 수 없습니다. 따라서 Macie가 검색할 민감한 데이터의 위치를 확인할 수 없습니다.

-

과도하게 허용적인 멤버 역할 - 영향을 받는 멤버 계정의 IAM 역할에 대한 신뢰 또는 권한 정책이 역할에 대한 액세스를 제한하기 위한 Macie 요구 사항을 충족하지 않습니다. 또는 역할의 신뢰 정책에 조직에 대한 올바른 외부 ID가 지정되어 있지 않습니다. Macie는 민감한 데이터를 검색하는 역할을 수임할 수 없습니다.

-

GetMember 권한 누락 - 내 계정과 영향을 받은 계정 간의 연결에 대한 정보를 검색할 수 없습니다. Macie는 사용자가 영향을 받는 계정의 위임된 Macie 관리자로서 영향을 받는 S3 객체에 액세스할 수 있는지 여부를 확인할 수 없습니다.

-

객체 크기 할당량 초과 - 영향을 받는 S3 객체의 스토리지 크기가 해당 유형의 파일에서 민감한 데이터의 샘플을 검색하고 공개하는 데 필요한 크기 할당량을 초과합니다.

-

객체 사용 불가 - 영향을 받은 S3 객체를 사용할 수 없습니다. Macie가 조사 결과를 생성한 후 객체 이름이 변경되거나, 이동 또는 삭제되었거나, 내용이 변경되었습니다. 또는 객체가 사용할 수 없는 AWS KMS key 로 암호화됩니다. 예를 들어 키가 비활성화되거나 삭제가 예약되거나 삭제되었습니다.

-

서명되지 않은 결과 - 해당하는 민감한 데이터 검색 결과가 서명되지 않은 S3 객체에 저장됩니다. Macie는 민감한 데이터 검색 결과의 무결성과 신뢰성을 확인할 수 없습니다. 따라서 Macie가 검색할 민감한 데이터의 위치를 확인할 수 없습니다.

-

과도하게 허용적인 역할 - 계정이 신뢰 또는 권한 정책이 역할에 대한 액세스를 제한하는 Macie 요구 사항을 충족하지 않는 IAM 역할을 사용하여 민감한 데이터의 발생을 검색하도록 구성되어 있습니다. Macie는 민감한 데이터를 검색하는 역할을 수임할 수 없습니다.

-

지원되지 않는 객체 유형 - 영향을 받는 S3 객체는 Macie가 지원하지 않는 파일 또는 스토리지 형식을 사용하여 민감한 데이터의 샘플을 검색하고 공개합니다. 영향을 받는 S3 개체의 MIME 유형이 이전 목록에 있는 값 중 하나가 아닙니다.

조사 결과에 대한 민감한 데이터 검색 결과에 문제가 있는 경우 조사 결과의 상세 결과 위치 필드에 있는 정보가 문제를 조사하는 데 도움이 될 수 있습니다. 이 필드는 Amazon S3의 결과에 대한 원래 경로를 지정합니다. IAM 역할의 문제를 조사하려면 해당 역할의 정책이 Macie의 역할 수임을 위한 모든 요구 사항을 충족하는지 확인합니다. 자세한 내용은 영향을 받는 S3 객체에 액세스하도록 IAM 역할 구성 섹션을 참조하세요.

- API

-

민감한 데이터 샘플을 조사 결과에 사용할 수 있는지 여부를 프로그래밍 방식으로 결정하려면 Amazon Macie API의 GetSensitiveDataOccurrencesAvailability 작업을 사용합니다. 요청을 제출할 때 findingId 파라미터를 사용하여 조사 결과의 고유 식별자를 지정합니다. 이 식별자를 얻으려면 ListFindings 작업을 사용합니다.

AWS Command Line Interface (AWS CLI)를 사용하는 경우 get-sensitive-data-occurrences-availability 명령을 실행하고 finding-id 파라미터를 사용하여 결과의 고유 식별자를 지정합니다. 이 식별자를 얻기위해 list-findings 명령을 실행할 수 있습니다.

요청이 성공하고 조사 결과에 샘플을 사용할 수 있는 경우, 다음과 비슷한 출력이 나타납니다.

{

"code": "AVAILABLE",

"reasons": []

}

요청이 성공하고 조사 결과에 샘플을 사용할 수 없는 경우 code 필드의 값은 UNAVAILABLE이며 reasons 배열은 이유를 지정합니다. 예시:

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

조사 결과에 대한 민감한 데이터 검색 결과에 문제가 있는 경우 결과의 classificationDetails.detailedResultsLocation 필드에 있는 정보가 문제를 조사하는 데 도움이 될 수 있습니다. 이 필드는 Amazon S3의 결과에 대한 원래 경로를 지정합니다. IAM 역할의 문제를 조사하려면 해당 역할의 정책이 Macie의 역할 수임을 위한 모든 요구 사항을 충족하는지 확인합니다. 자세한 내용은 영향을 받는 S3 객체에 액세스하도록 IAM 역할 구성 섹션을 참조하세요.

조사 결과의 민감한 데이터 샘플 검색

Amazon Macie 콘솔 또는 Amazon Macie API를 사용하여 조사 결과에 대한 민감한 데이터 샘플을 검색하고 확인할 수 있습니다.

- Console

-

Amazon Macie 콘솔을 사용하여 조사 결과에 대한 민감한 데이터 샘플을 검색하고 공개하려면 다음 단계를 따르세요.

조사 결과에 사용할 민감한 데이터 샘플을 검색하고 공개하려면

https://console.aws.amazon.com/macie/에서 Amazon Macie 콘솔을 엽니다.

-

탐색 창에서 조사 결과를 선택합니다.

-

조사 결과 페이지에서 조사 결과를 선택합니다. 세부 정보 패널에 조사 결과의 정보가 표시됩니다.

-

세부 정보 패널에서 민감한 데이터 섹션으로 스크롤합니다. 그런 다음 샘플 공개 필드에서 검토를 선택합니다.

검토 링크가 샘플 공개 필드에 나타나지 않으면 민감한 데이터 샘플을 조사 결과에 사용할 수 없습니다. 이 경우의 이유를 확인하려면 앞의 주제를 참조하세요.

검토를 선택하면 Macie는 조사 결과의 주요 세부 정보를 요약하는 페이지를 표시합니다. 세부 정보에는 Macie가 영향을 받는 S3 객체에서 발견한 민감한 데이터의 범주, 유형 및 발생 횟수가 포함되어 있습니다.

-

페이지의 민감한 데이터 섹션에서 샘플 공개를 선택합니다. 그러면 Macie는 조사 결과에서 보고된 민감한 데이터 중 처음 1~10건의 샘플을 검색하여 공개합니다. 각 샘플에는 민감한 데이터 발생 항목의 첫 1~128자가 포함되어 있습니다. 샘플을 검색하고 공개하는 데 몇 분 정도 걸릴 수 있습니다.

조사 결과에 여러 유형의 민감한 데이터가 보고되는 경우 Macie는 최대 100가지 유형의 샘플을 검색하고 공개합니다. 예를 들어, 다음 이미지는AWS 자격 증명, 미국 전화번호, 사람 이름 등 민감한 데이터의 여러 범주 및 유형에 걸친 샘플을 보여줍니다.

샘플은 먼저 민감한 데이터 범주별로 구성되어 있고, 그 다음에는 민감한 데이터 유형별로 구성되어 있습니다.

- API

-

프로그래밍 방식으로 조사 결과에 대한 중요한 데이터 샘플을 검색하고 공개하려면 Amazon Macie API의 GetSensitiveDataOccurrences 작업을 사용합니다. 요청을 제출할 때 findingId 파라미터를 사용하여 조사 결과의 고유 식별자를 지정합니다. 이 식별자를 얻으려면 ListFindings 작업을 사용합니다.

AWS Command Line Interface (AWS CLI)를 사용하여 민감한 데이터 샘플을 검색하고 공개하려면 get-sensitive-data-occurrences 명령을 실행하고 finding-id 파라미터를 사용하여 결과의 고유 식별자를 지정합니다. 예시:

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

여기서 1f1c2d74db5d8caa76859ec52example은 조사 결과의 고유 식별자입니다. 를 사용하여이 식별자를 가져오려면 list-findings 명령을 실행할 AWS CLI수 있습니다.

요청이 성공하면 Macie가 요청 처리를 시작하고 다음과 비슷한 출력이 표시됩니다.

{

"status": "PROCESSING"

}

요청을 처리하는 데 몇 분 정도 걸릴 수 있습니다. 몇 분 정도 기다린 후, 다시 요청을 제출합니다.

Macie가 민감한 데이터 샘플을 찾고 검색하고 암호화할 수 있는 경우, Macie는 해당 샘플을 sensitiveDataOccurrences 맵에 반환합니다. 맵은 조사 결과에 의해 보고된 민감한 데이터 유형 1~100개와 각 유형에 대한 샘플 1~10개를 지정합니다. 각 샘플에는 조사 결과에서 보고된 민감한 데이터 발생 항목의 처음 1~128자가 들어 있습니다.

맵에서 각 키는 민감한 데이터를 감지한 관리형 데이터 식별자의 ID 또는 민감한 데이터를 감지한 사용자 지정 데이터 식별자의 이름 및 고유 식별자입니다. 값은 지정된 관리형 데이터 식별자 또는 사용자 지정 데이터 식별자의 샘플입니다. 예를 들어, 다음 응답은 관리형 데이터 식별자(NAMEAWS_CREDENTIALS각각 및 )에 의해 감지된 사람의 이름 샘플 3개와 AWS 보안 액세스 키 샘플 2개를 제공합니다.

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

요청이 성공했지만 민감한 데이터 샘플을 찾을 수 없는 경우, 샘플을 사용할 수 없는 이유를 설명하는 UnprocessableEntityException 메시지를 받게 됩니다. 예시:

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

앞의 예에서 Macie는 영향을 받은 S3 객체에서 샘플을 검색하려고 시도했지만 해당 객체는 더 이상 사용할 수 없습니다. Macie가 조사 결과를 생성한 후 객체의 내용이 변경되었습니다.

요청이 성공했지만 다른 유형의 오류로 인해 Macie가 조사 결과에 대한 민감한 데이터 샘플을 검색하고 공개하지 못한 경우, 다음과 비슷한 출력이 표시됩니다.

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

status필드 값은 ERROR이고 error 필드는 발생한 오류를 설명합니다. 이전 주제의 정보는 오류를 조사하는 데 도움이 될 수 있습니다.