기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

의 사이버 위협 인텔리전스 아키텍처 AWS

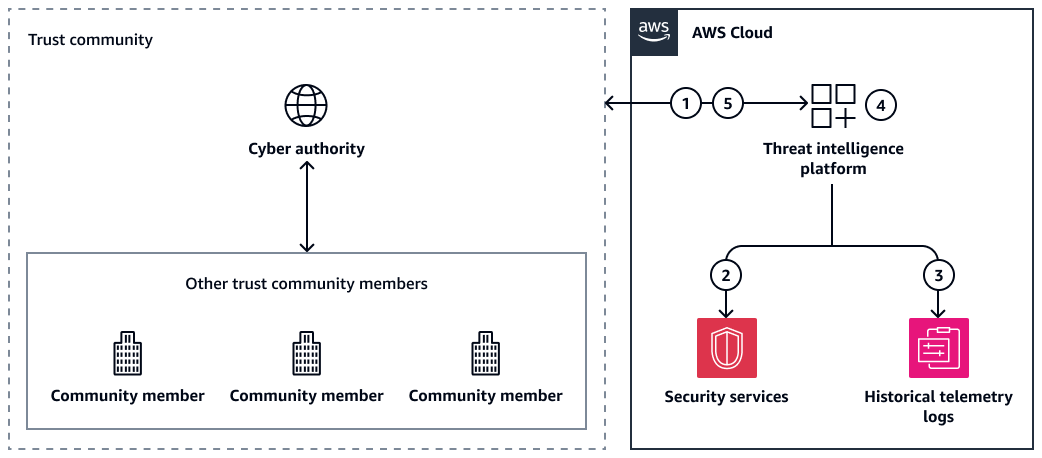

다음 그림은 위협 피드를 사용하여 사이버 위협 인텔리전스(CTI)를 AWS 환경에 통합하기 위한 일반화된 아키텍처를 보여줍니다. CTI는의 위협 인텔리전스 플랫폼 AWS 클라우드, 선택한 사이버 기관 및 기타 신뢰 커뮤니티 구성원 간에 공유됩니다.

다음 워크플로를 보여줍니다.

-

위협 인텔리전스 플랫폼은 사이버 기관 또는 다른 신뢰 커뮤니티 구성원으로부터 실행 가능한 CTI를 받습니다.

-

위협 인텔리전스 플랫폼은 AWS 보안 서비스를 수행하여 이벤트를 감지하고 방지합니다.

-

위협 인텔리전스 플랫폼은에서 위협 인텔리전스를 수신합니다 AWS 서비스.

-

이벤트가 발생하면 위협 인텔리전스 플랫폼은 새 CTI를 큐레이션합니다.

-

위협 인텔리전스 플랫폼은 새로운 CTI를 사이버 기관과 공유합니다. 또한 CTI를 다른 신뢰 커뮤니티 구성원과 공유할 수 있습니다.

CTI 피드를 제공하는 사이버 기관은 많습니다. 예를 들어 호주 사이버 보안 센터(ACSC)

CTI 공유를 시작하려면 다음을 수행하는 것이 좋습니다.

-

위협 인텔리전스 플랫폼 배포 - 여러 소스에서 다양한 형식으로 위협 인텔리전스 데이터를 수집, 집계 및 구성하는 플랫폼을 배포합니다.

-

사이버 위협 인텔리전스 수집 - 위협 인텔리전스 플랫폼을 하나 이상의 위협 피드 공급자와 통합합니다. 위협 피드를 받으면 위협 인텔리전스 플랫폼을 사용하여 새 CTI를 처리하고 환경의 보안 운영과 관련된 실행 가능한 인텔리전스를 식별합니다. 최대한 자동화하되 human-in-the-loop 결정이 필요한 몇 가지 상황이 있습니다.

-

예방 및 탐지 보안 제어 자동화 - 예방 및 탐지 제어를 제공하는 아키텍처의 보안 서비스에 CTI를 배포합니다. 이러한 서비스를 일반적으로 침입 방지 시스템(IPS)이라고 합니다. 에서 서비스 APIs AWS사용하여 위협 피드에 제공된 IP 주소 및 도메인 이름의 액세스를 거부하는 차단 목록을 구성합니다.

-

관찰성 메커니즘으로 가시성 확보 - 환경에서 보안 작업이 수행되는 동안 새 CTI를 수집하고 있습니다. 예를 들어 위협 피드에 포함된 위협을 관찰하거나 침입과 관련된 침해 지표(예: 제로데이 악용)를 관찰할 수 있습니다. 위협 인텔리전스를 중앙 집중화하면 환경 전체에서 상황 인식이 향상되므로 하나의 시스템에서 기존 CTI와 새로 발견된 CTI를 검토할 수 있습니다.

-

신뢰 커뮤니티와 CTI 공유 - CTI 공유 수명 주기를 완료하려면 자체 CTI를 생성하고 신뢰 커뮤니티에 다시 공유하세요.

다음 비디오인 AUS 사이버 보안 센터와의 사이버 위협 인텔리전스 공유 조정