기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

아키텍처 3.2: Transit Gateway 피어링

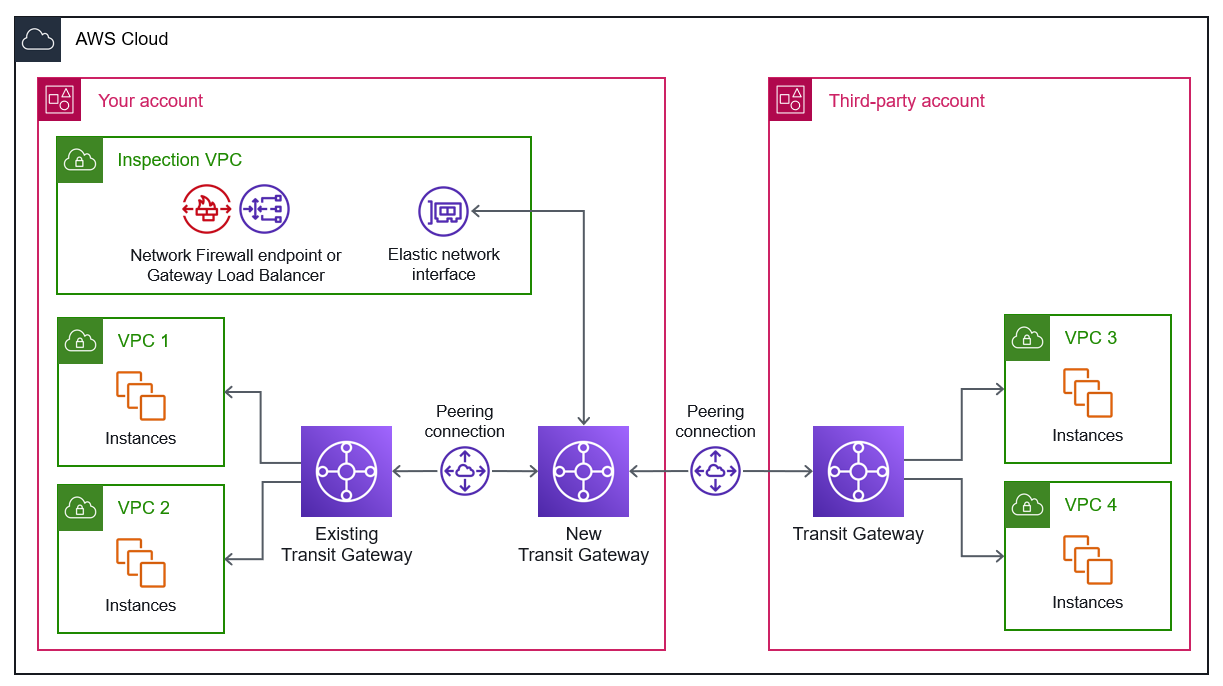

이 구성에서는 각각 사용자 계정과 타사 계정에 있는 2개의 전송 게이트웨이를 배포하고 피어링 연결을 통해 연결합니다. 피어링 연결은 정적 라우팅을 지원하므로 라우팅 테이블을 피어링 연결에 연결하고 전송 게이트웨이 라우팅 테이블의 경로를 피어링 연결 라우팅 테이블로 지정할 수 있습니다. 이렇게 하면 피어링된 전송 게이트웨이 간에 트래픽이 라우팅됩니다.

전송 게이트웨이 피어링은 동일하거나 다를 수 있으므로 이제 전송 게이트웨이를 타사 전송 게이트웨이에 직접 피어링하고 동일한 리전의 네트워크 간에 연결을 제공할 AWS 리전수 있습니다.

이전 옵션에 비해 이 구성을 사용하면 타사 계정에 배포된 피어링된 전송 게이트웨이에 대한 제어 및 가시성이 떨어집니다. 하지만 이 구성은 VPC 연결 관리 책임을 타사에 위임합니다. 타사는 더 많은 제어권을 제공하므로 이 옵션을 더 많이 수용할 수 있습니다.

다음 아키텍처 다이어그램은 두 전송 게이트웨이(사용자 계정의 새 전송 게이트웨이와 타사 계정의 전송 게이트웨이) 간에 피어링 연결을 생성하는 방법을 보여줍니다. 타사는 VPC를 전송 게이트웨이에 연결할 책임이 있습니다. 또한 피어링 연결을 사용하여 계정의 새 전송 게이트웨이를 VPC에 연결된 기존 전송 게이트웨이에 연결할 수 있습니다. 검사 VPC의 탄력적 네트워크 인터페이스에 연결하려면 새 전송 게이트웨이에서 어플라이언스 모드를 활성화합니다. 검사 VPC에 대한 자세한 내용은 네트워크 검사 중앙 집중화 섹션을 참조하세요.