기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

기존 클라우드 워크로드를 Amazon Bedrock과 통합

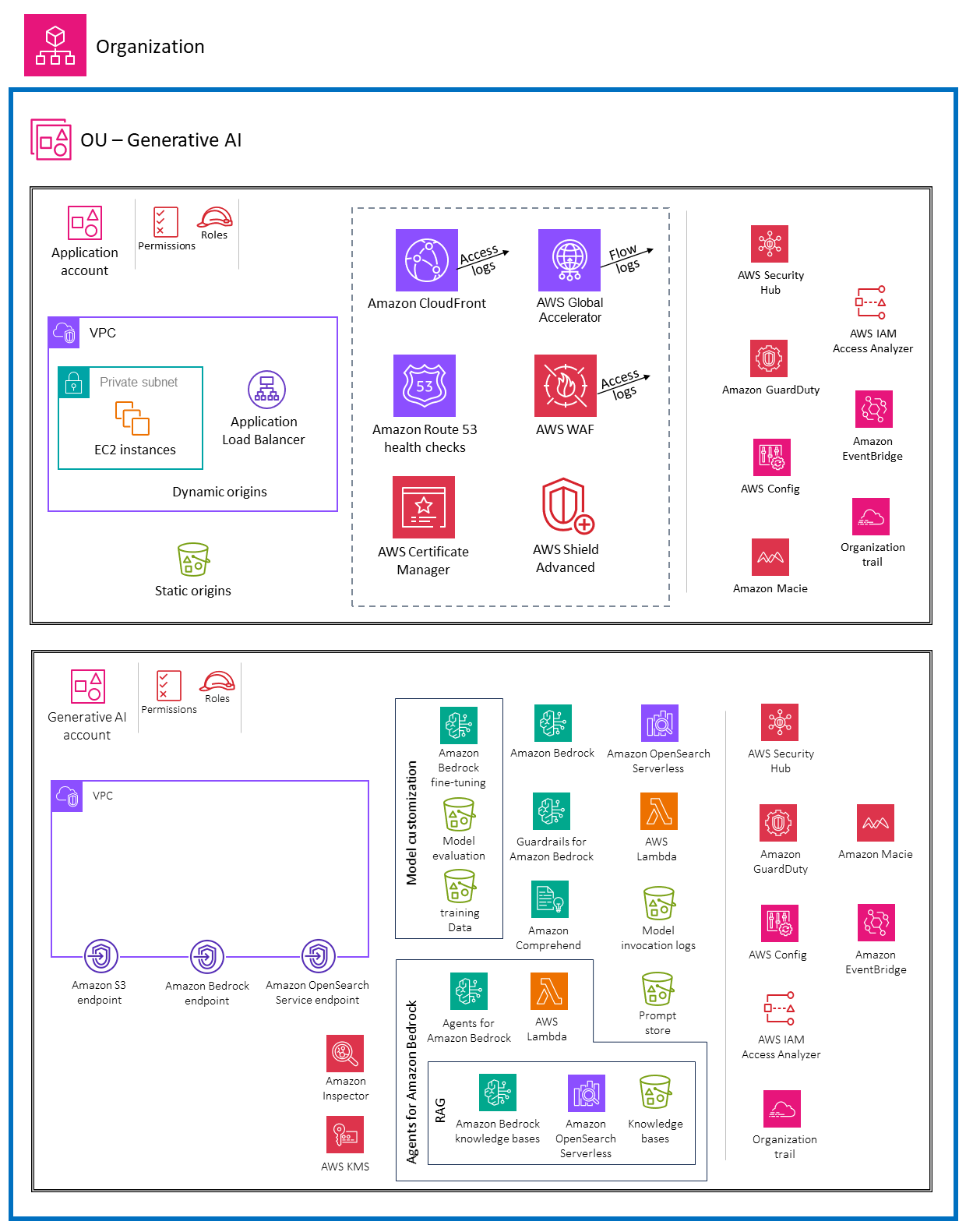

이 사용 사례의 범위는 생성형 AI 기능을 활용하기 위해 Amazon Bedrock과 통합된 기존 클라우드 워크로드를 보여주는 것입니다. 다음 다이어그램은 예제 애플리케이션 계정과 함께 생성형 AI 계정을 보여줍니다.

생성형 AI 계정은 Amazon Bedrock을 사용하여 생성형 AI 기능을 제공하는 데 사용됩니다. 애플리케이션 계정은 샘플 워크로드의 예입니다. 이 계정에서 사용하는 AWS 서비스는 요구 사항에 따라 다릅니다. 생성형 AI 계정과 애플리케이션 계정 간의 상호 작용은 Amazon Bedrock APIs를 사용합니다.

애플리케이션 계정은 생성형 AI 계정과 분리되어 비즈니스 목적 및 소유권에 따라 워크로드를 그룹화하는 데 도움이 됩니다. 이는 생성형 AI 환경에서 민감한 데이터에 대한 액세스를 제한하는 데 도움이 되며 환경별 고유한 보안 제어 애플리케이션을 지원합니다. 기존 클라우드 워크로드를 별도의 계정에 보관하면 부작용의 영향 범위를 제한하는 데도 도움이 됩니다.

Amazon Bedrock에서 지원하는 다양한 사용 사례를 중심으로 엔터프라이즈 생성형 AI 애플리케이션을 구축하고 확장할 수 있습니다. 몇 가지 일반적인 사용 사례는 텍스트 생성, 가상 지원, 텍스트 및 이미지 검색, 텍스트 요약 및 이미지 생성입니다. 사용 사례에 따라 애플리케이션 구성 요소는 지식 기반 및 에이전트와 같은 하나 이상의 Amazon Bedrock 기능과 상호 작용합니다.

애플리케이션 계정

애플리케이션 계정은 엔터프라이즈 애플리케이션을 실행하고 유지하기 위해 기본 인프라와 서비스를 호스팅합니다. 이 컨텍스트에서 애플리케이션 계정은 생성형 AI 계정의 Amazon Bedrock 관리형 서비스와 상호 작용하는 기존 클라우드 워크로드 역할을 합니다. 이 계정 보안을 위한 일반적인 보안 모범 사례는 워크로드 OU 애플리케이션 계정 섹션을 참조하세요.

표준 애플리케이션 보안 모범 사례는 다른 애플리케이션과 마찬가지로 적용됩니다. 애플리케이션이 사용자의 텍스트 프롬프트를 사용하여 벡터 데이터베이스

생성형 AI 애플리케이션의 또 다른 설계 패턴은 에이전트

추론을 생성하는 데 사용된 사전 훈련된 모델의 추론 엔드포인트에 대한 직접 액세스를 제한하는 것도 중요합니다. 추론 엔드포인트에 대한 액세스를 제한하여 비용을 제어하고 활동을 모니터링하려고 합니다. Amazon Bedrock 기본 모델과 같이 추론 엔드포인트가 AWS에서 호스팅되는 경우 IAM

사용자가 AI 애플리케이션을 웹 애플리케이션으로 사용할 수 있는 경우 웹 애플리케이션 방화벽과 같은 제어를 사용하여 인프라를 보호해야 합니다. SQL 주입 및 요청 플러드와 같은 기존 사이버 위협이 애플리케이션에 발생할 수 있습니다. 애플리케이션을 호출하면 모델 추론 APIs가 호출되고 모델 추론 API 호출은 일반적으로 요금이 부과되므로 플러딩을 완화하여 FM 공급자의 예상치 못한 요금을 최소화하는 것이 중요합니다. 웹 애플리케이션 방화벽은 프롬프트 주입

생성형 AI 모델에서 추론을 로깅하고 모니터링하는 것은 보안을 유지하고 오용을 방지하는 데 매우 중요합니다. 이를 통해 잠재적 위협 행위자, 악의적인 활동 또는 무단 액세스를 식별할 수 있으며, 이러한 강력한 모델의 배포와 관련된 위험을 적시에 개입하고 완화할 수 있습니다.

생성형 AI 계정

사용 사례에 따라 생성형 AI 계정은 모든 생성형 AI 활동을 호스팅합니다. 여기에는 모델 호출, RAG, 에이전트 및 도구, 모델 사용자 지정이 포함되지만 이에 국한되지는 않습니다. 워크로드에 필요한 기능과 구현을 확인하려면 특정 사용 사례를 설명하는 이전 섹션을 참조하세요.

이 가이드에 제시된 아키텍처는 AWS 서비스를 사용하여 생성형 AI 기능을 안전하고 효율적으로 활용하는 조직을 위한 포괄적인 프레임워크를 제공합니다. 이러한 아키텍처는 Amazon Bedrock의 완전관리형 기능과 보안 모범 사례를 결합하여 생성형 AI를 기존 클라우드 워크로드 및 조직 프로세스에 통합하기 위한 견고한 기반을 제공합니다. 생성형 AI FMs, RAG, 에이전트 및 모델 사용자 지정 제공을 포함하여 다루는 특정 사용 사례는 광범위한 잠재적 애플리케이션 및 시나리오를 다룹니다. 이 지침은 조직이 AWS Bedrock 서비스와 고유하고 구성 가능한 보안 제어에 대해 필요한 이해를 갖추도록 하여 고유한 인프라, 애플리케이션 및 보안 요구 사항에 맞게 정보에 입각한 결정을 내릴 수 있도록 합니다.