기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

직원 자격 증명 관리

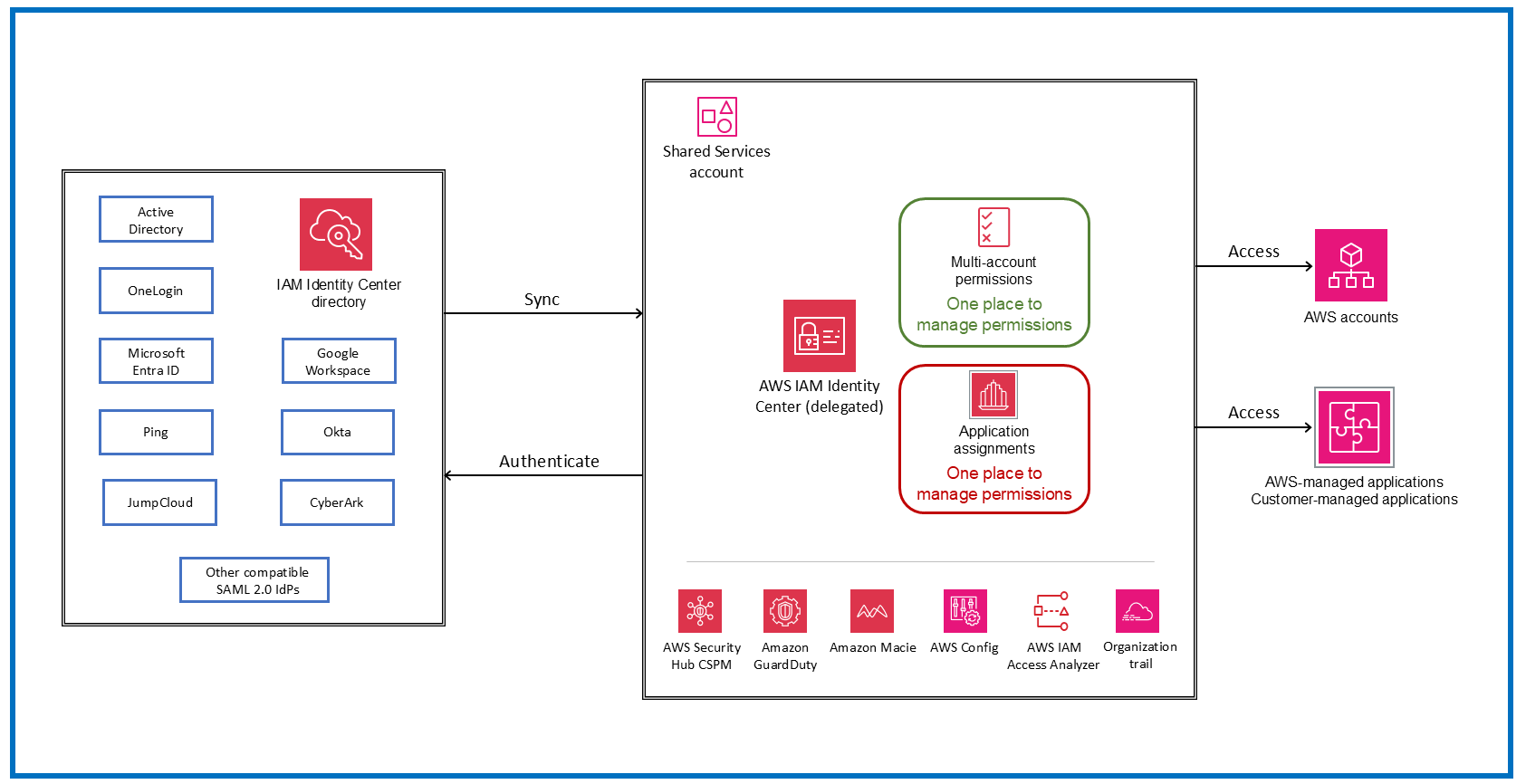

다음 다이어그램에 나와 있는 인력 자격 증명 관리는 클라우드 인프라 및 애플리케이션 내에서 비즈니스를 구축하고 관리하는 데 도움이 되는 리소스에 대한 인적 액세스를 관리하는 것을 말합니다. 직원이 조직에 가입하고, 역할 간에 이동하고, 조직을 떠날 때 액세스를 안전하게 프로비저닝, 관리 및 제거할 수 있도록 지원합니다. 자격 증명 관리자는 AWS에서 직접 자격 증명을 생성하거나 외부 자격 증명 공급자(IdP)에 연결하여 직원이 회사 자격 증명을 사용하여 한 곳에서 AWS 계정 및 비즈니스 애플리케이션에 안전하게 액세스할 수 있도록 할 수 있습니다.

AWS IAM Identity Center를 사용하여 AWS 관리형 애플리케이션에 대한 액세스를 관리하면 쿼리 애플리케이션에서 AWS 데이터 서비스로의 신뢰할 수 있는 ID 전파와 같은 새로운 기능과 사용자가 한 Amazon Q 지원 서비스에서 다른 서비스로 이동할 때 지속적인 사용자 경험을 제공하는 Amazon Q와 같은 새로운 서비스의 이점을 누릴 수 있습니다. AWS 계정 액세스를 위한 IAM Identity Center를 사용하면 리소스에 대한 장기 액세스 권한이 있는 IAM 사용자의 생성 및 사용을 방지할 수 있습니다. 대신 보안 모범 사례인 IAM Identity Center의 임시 자격 증명을 사용하여 직원 자격 증명이 AWS 계정의 리소스에 액세스할 수 있도록 합니다. 직원 자격 증명 관리 서비스를 사용하면 특정 직무 또는 사용자 속성을 기반으로 다중 계정 AWS 환경의 AWS 리소스 또는 애플리케이션에 대한 세분화된 액세스 제어를 정의할 수 있습니다. 또한 이러한 서비스는 AWS 환경 내의 사용자 활동을 감사하고 검토하는 데 도움이 됩니다.

AWS는 AWS IAM Identity Center, IAM SAML 페더레이션, AWS Managed Microsoft AD 등 인력 자격 증명 및 액세스 관리를 위한 몇 가지 옵션을 제공합니다.

-

AWS IAM Identity Center는 AWS 애플리케이션 및 여러 AWS 계정에 대한 인력 액세스를 관리하는 데 권장되는 서비스입니다. 이 서비스는 Okta, Microsoft Entra ID 또는 온프레미스 Active Directory와 같은 기존 자격 증명 소스와 함께 사용하거나 디렉터리에 사용자를 생성하여 사용할 수 있습니다. IAM Identity Center는 모든 AWS 서비스에 인력 사용자 및 그룹을 공유하여 제공합니다. AWS 관리형 애플리케이션은이 애플리케이션과 통합되므로 ID 소스를 각 서비스에 개별적으로 연결할 필요가 없으며 중앙 위치에서 작업 인력 액세스를 관리하고 볼 수 있습니다. 설정된 구성을 계속 사용하여 AWS 계정에 액세스하는 동안 IAM Identity Center를 사용하여 AWS 애플리케이션에 대한 액세스를 관리할 수 있습니다. 새로운 다중 계정 환경의 경우 IAM Identity Center는 환경에 대한 인력 액세스를 관리하는 데 권장되는 서비스입니다. AWS 계정 간에 일관되게 권한을 할당할 수 있으며, 사용자는 AWS 전체에서 Single Sign-On 액세스 권한을 받습니다.

-

작업 인력에게 AWS 계정에 대한 액세스 권한을 부여하는 다른 방법은 IAM SAML 2.0 페더레이션을 사용하는 것입니다. 여기에는 조직의 IdP와 각 AWS 계정 간에 one-to-one 신뢰를 생성하는 작업이 포함되며 다중 계정 환경에는 권장되지 않습니다. 조직 내에는 Microsoft Entra ID, Okta 또는 기타 호환되는 SAML 2.0 공급자와 같은 SAML 2.0을 지원하는 aIdP가 있어야 합니다.

-

또 다른 옵션은 Microsoft Active Directory(AD)를 관리형 서비스로 사용하여 AWS에서 디렉터리 인식 워크로드를 실행하는 것입니다. AWS 클라우드의 AWS Managed Microsoft AD와 기존 온프레미스 Microsoft Active Directory 간에 신뢰 관계를 구성하여 사용자 및 그룹에 AWS IAM Identity Center를 사용하여 두 도메인의 리소스에 대한 액세스 권한을 제공할 수도 있습니다.

설계 고려 사항

-

이 섹션에서는 여러 서비스 및 옵션에 대해 설명하지만 IAM Identity Center를 사용하여 인력 액세스를 관리하는 것이 좋습니다. 다른 두 접근 방식보다 이점이 있기 때문입니다. 이후 섹션에서는 개별 접근 방식의 장점과 사용 사례에 대해 설명합니다. 점점 더 많은 AWS 관리형 애플리케이션에서 IAM Identity Center를 사용해야 합니다. 현재 IAM 페더레이션을 사용하는 경우 기존 구성을 변경하지 않고도 AWS 애플리케이션에서 IAM Identity Center를 활성화하고 사용할 수 있습니다.

-

페더레이션 복원력을 개선하려면 여러 SAML 로그인 엔드포인트를 지원하도록 IdP 및 AWS 페더레이션을 구성하는 것이 좋습니다. 자세한 내용은 AWS 블로그 게시물장애 조치를 위해 리전 SAML 엔드포인트를 사용하는 방법을

참조하세요.