기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

환경 계정 연결

개요

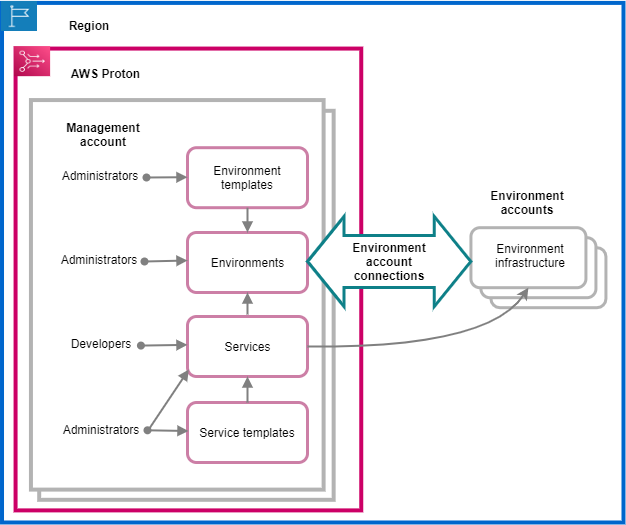

한 계정에서 AWS Proton 환경을 생성 및 관리하고 다른 계정에서 인프라 리소스를 프로비저닝하는 방법을 알아봅니다. 이를 통해 규모에 맞게 가시성과 효율성을 개선할 수 있습니다. 환경 계정 연결은 AWS CloudFormation 인프라를 코드로 사용하는 표준 프로비저닝만 지원합니다.

참고

이 항목의 정보는 AWS 관리형 프로비저닝으로 구성된 환경과 관련이 있습니다. 자체 관리형 프로비저닝으로 구성된 환경에서는 인프라를 직접 프로비저닝하지 AWS Proton 않습니다. 대신 리포지토리로 풀 리퀘스트(PR)를 보내 프로비저닝합니다. 자동화 코드가 올바른 ID와 역할을 맡도록 하는 것은 사용자의 책임입니다.

프로비저닝 방법에 대한 자세한 내용은 가 인프라를 AWS Proton 프로비저닝하는 방법을 참조하세요.

용어

AWS Proton 환경 계정 연결을 사용하면 한 계정에서 환경을 생성하고 AWS Proton 다른 계정에서 인프라를 프로비저닝할 수 있습니다.

- 관리 계정

-

관리자로서 다른 AWS Proton 환경 계정에 인프라 리소스를 프로비저닝하는 환경을 생성하는 단일 계정입니다.

- 환경 계정

-

다른 계정에서 AWS Proton 환경을 만들 때 환경 인프라가 프로비저닝되는 계정입니다.

- 환경 계정 연결

-

관리 계정과 환경 계정 간의 안전한 양방향 연결. 다음 표에 설명된 대로 이 권한을 부여합니다.

특정 지역의 환경 계정에서 환경 계정 연결을 만들면 같은 지역에 있는 관리 계정만 환경 계정 연결을 보고 사용할 수 있습니다. 즉, 관리 계정에서 생성된 AWS Proton 환경과 환경 계정에서 프로비저닝된 환경 인프라가 동일한 리전에 있어야 합니다.

환경 계정 연결 고려 사항

-

환경 계정에서 프로비저닝하려는 각 환경에 대한 환경 계정 연결이 필요합니다.

-

환경 계정 연결 할당량에 대한 자세한 내용은 AWS Proton 할당량을 참조하세요.

태그 지정

환경 계정에서 콘솔 또는 AWS CLI 를 사용하여 환경 계정 연결 고객 관리형 태그를 보고 관리합니다. AWS 관리형 태그는 환경 계정 연결에 대해 생성되지 않습니다. 자세한 내용은 AWS Proton 리소스 및 태그 지정 단원을 참조하십시오.

한 계정에서 환경을 만들고 다른 계정에서 인프라를 프로비저닝합니다.

단일 관리 계정으로 환경을 만들고 프로비전하려면 만들려는 환경에 대한 환경 계정을 설정하세요.

환경 계정에서 시작하여 연결을 생성하세요.

환경 계정에서 환경 인프라 리소스를 프로비저닝하는 데 필요한 권한으로만 범위가 지정된 AWS Proton 서비스 역할을 생성합니다. 자세한 내용은 AWS Proton 를 사용하여 프로비저닝하기 위한 서비스 역할 AWS CloudFormation 단원을 참조하십시오.

그런 다음 환경 계정 연결 요청을 생성하여 관리 계정으로 전송하세요. 요청이 수락되면는 연결된 환경 계정에서 환경 리소스 프로비저닝을 허용하는 연결된 IAM 역할을 사용할 수 AWS Proton 있습니다.

관리 계정에서 환경 계정 연결을 수락하거나 거부합니다.

관리 계정에서 환경 계정 연결 요청을 수락하거나 거부합니다. 관리 계정에서 환경 계정 연결을 삭제할 수 없습니다.

요청을 수락하면는 연결된 환경 계정에서 리소스 프로비저닝을 허용하는 연결된 IAM 역할을 사용할 AWS Proton 수 있습니다.

환경 인프라 리소스는 관련 환경 계정에 프로비저닝됩니다. AWS Proton APIs 관리 계정에서 환경 및 인프라 리소스에 액세스하고 관리하는 데만 사용할 수 있습니다. 자세한 내용은 한 계정에서 환경을 만들고 다른 계정에서 프로비저닝합니다. 및 환경 업데이트 섹션을 참조하세요.

요청을 거부한 후에는 거부된 환경 계정 연결을 수락하거나 사용할 수 없습니다.

참고

환경에 연결된 환경 계정 연결은 거부할 수 없습니다. 환경 계정 연결을 거부하려면 먼저 관련 환경을 삭제해야 합니다.

환경 계정에서 프로비저닝된 인프라 리소스에 액세스하세요.

환경 계정에서 프로비저닝된 인프라 리소스를 보고 액세스할 수 있습니다. 예를 들어 필요한 경우 CloudFormation API 작업을 사용하여 스택을 모니터링하고 정리할 수 있습니다. AWS Proton API 작업을 사용하여 인프라 리소스를 프로비저닝하는 데 사용된 AWS Proton 환경에 액세스하거나 관리할 수 없습니다.

환경 계정에서 환경 계정에서 만든 환경 계정 연결을 삭제할 수 있습니다. 수락하거나 거부할 수 없습니다. 환경에서 사용 AWS Proton 중인 환경 계정 연결을 삭제하면 환경 계정 및 명명된 환경에 대해 새 환경 연결이 수락될 때까지는 환경 인프라 리소스를 관리할 수 AWS Proton 없습니다. 환경 연결 없이 남아 있는 프로비저닝된 리소스를 정리하는 것은 사용자의 책임입니다.

콘솔 또는 CLI를 사용하여 환경 계정 연결을 관리합니다.

콘솔 또는 CLI를 사용하여 환경 계정 연결을 만들고 관리할 수 있습니다.