기법 및 액세스 격리

리소스에 액세스할 수 있는 기능과 IAM 위탁자를 제한하여 리소스의 무단 사용을 방지합니다. 여기에는 리소스에 액세스할 수 있는 IAM 위탁자의 권한 제한과 임시 보안 자격 증명 취소도 포함됩니다. AWS 서비스를 사용한 기법 및 액세스 격리의 예는 다음과 같습니다.

-

권한 제한 - IAM 위탁자에게 할당된 권한은 최소 권한 원칙을 따라야 합니다. 그러나 활성 보안 이벤트 중에는 특정 IAM 위탁자의 대상 리소스에 대한 액세스를 더 제한해야 할 수 있습니다. 이 경우 격리될 IAM 위탁자에서 권한을 제거하여 리소스에 대한 액세스를 격리할 수 있습니다. 이 작업은 IAM 서비스를 통해 수행되며 AWS Management Console, AWS CLI 또는 AWS SDK를 사용하여 적용할 수 있습니다.

-

키 취소 - IAM 위탁자는 IAM 액세스 키를 사용하여 리소스에 액세스하거나 관리합니다. 이 키는 AWS CLI 또는 AWS API에 대한 프로그래밍 방식 요청에 서명하는 데 사용되는 장기 정적 자격 증명이며, 접두사 AKIA로 시작합니다. 자세한 내용은 IAM 식별자의 고유 ID 접두사 이해 섹션을 참조하세요. IAM 액세스 키가 손상된 IAM 위탁자에 대한 액세스를 격리하려면 액세스 키를 비활성화하거나 삭제합니다. 다음 사항을 명심해야 합니다.

-

액세스 키는 비활성화 후 다시 활성화할 수 있습니다.

-

액세스 키는 삭제 후 복구할 수 없습니다.

-

IAM 위탁자는 언제든지 최대 2개의 액세스 키를 가질 수 있습니다.

-

액세스 키를 사용하는 사용자 또는 애플리케이션은 키가 비활성화되거나 삭제되면 액세스 권한을 잃게 됩니다.

-

-

임시 보안 자격 증명 취소 - 임시 보안 자격 증명은 조직에서 AWS 리소스에 대한 액세스를 제어하는 데 사용할 수 있으며 접두사 ASIA로 시작합니다. 자세한 내용은 IAM 식별자의 고유 ID 접두사에 대한 이해 섹션을 참조하세요. 임시 자격 증명은 일반적으로 IAM 역할에서 사용되며 수명이 제한적이므로 교체하거나 명시적으로 취소할 필요가 없습니다. 임시 보안 자격 증명 만료 전에 임시 보안 자격 증명과 관련된 보안 이벤트가 발생하는 경우 기존 임시 보안 자격 증명의 유효 권한을 변경해야 할 수 있습니다. 이 작업은 AWS Management Console 내에서 IAM 서비스를 사용하여 완료할 수 있습니다. 임시 보안 자격 증명은 IAM 역할이 아닌 IAM 사용자에게도 발급할 수 있지만, 이 글을 작성하는 현재로서는 AWS Management Console 내에서 IAM 사용자의 임시 보안 자격 증명을 취소할 수 있는 옵션이 없습니다. 임시 보안 자격 증명을 만든 권한이 없는 사용자가 사용자의 IAM 액세스 키를 유출한 보안 이벤트의 경우 두 가지 방법을 사용하여 임시 보안 자격 증명을 해지할 수 있습니다.

-

IAM 사용자에게 보안 토큰 발급 시간을 기반으로 액세스를 방지하는 인라인 정책을 연결합니다. 자세한 내용은 임시 보안 자격 증명에 대한 권한 비활성화의Denying access to temporary security credentials issued before a specific time 섹션을 참조하세요.

-

손상된 액세스 키를 소유한 IAM 사용자를 삭제합니다. 필요한 경우 사용자를 다시 생성합니다.

-

-

AWS WAF - 권한이 없는 사용자가 사용하는 특정 기법에는 SQL 인젝션과 크로스 사이트 스크립팅(XSS)이 포함된 요청과 같은 일반적인 악성 트래픽 패턴이 포함됩니다. AWS WAF 기본 제공 규칙 문을 사용하여 이러한 기법을 사용하는 트래픽을 일치시키고 거부하도록 AWS WAF를 구성할 수 있습니다.

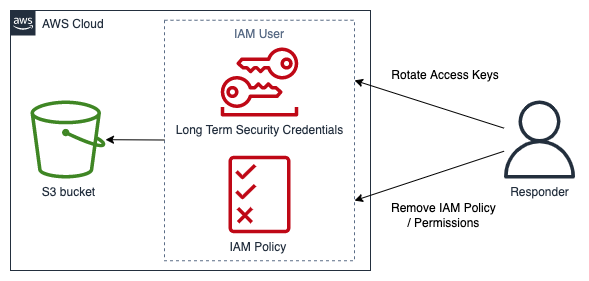

다음 다이어그램은 기술 및 액세스 격리의 예를 보여줍니다. 인시던트 대응 담당자는 액세스 키를 순환하거나 IAM 정책을 제거하여 IAM 사용자가 Amazon S3 버킷에 액세스하지 못하도록 합니다.

기법 및 액세스 격리 예시