기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWSSupport-TroubleshootEC2InstanceConnect

설명

AWSSupport-TroubleshootEC2InstanceConnect 자동화는 Amazon EC2 Instance Connect를 사용하여 Amazon Elastic Compute Cloud(Amazon Amazon EC2) 인스턴스에 대한 연결을 방해하는 오류를 분석하고 감지하는 데 도움이 됩니다. 지원되지 않는 Amazon Machine Image(AMI), OS 수준 패키지 설치 또는 구성 누락, (IAM) 권한 누락 AWS Identity and Access Management 또는 네트워크 구성 문제로 인한 문제를 식별합니다.

어떻게 작동하나요?

실행서는 Amazon EC2 인스턴스 ID, 사용자 이름, 연결 모드, 소스 IP CIDR, SSH 포트 및 Amazon EC2 Instance Connect에 문제가 있는 IAM 역할 또는 사용자의 Amazon 리소스 이름(ARN)을 가져옵니다. 그런 다음 Amazon EC2 Instance Connect를 사용하여 Amazon EC2 인스턴스에 연결하기 위한 사전 조건을 확인합니다.

-

인스턴스가 실행 중이고 정상 상태입니다.

-

인스턴스는 Amazon EC2 Instance Connect에서 지원하는 AWS 리전에 있습니다.

-

인스턴스의 AMI는 Amazon EC2 Instance Connect에서 지원됩니다.

-

인스턴스는 인스턴스 메타데이터 서비스(IMDSv2)에 도달할 수 있습니다.

-

Amazon EC2 Instance Connect 패키지가 OS 수준에서 올바르게 설치 및 구성되어 있습니다.

-

네트워크 구성(보안 그룹, 네트워크 ACL 및 라우팅 테이블 규칙)을 사용하면 Amazon EC2 Instance Connect를 통해 인스턴스에 연결할 수 있습니다.

-

Amazon EC2 Instance Connect를 활용하는 데 사용되는 IAM 역할 또는 사용자는 Amazon EC2 인스턴스에 키를 푸시할 수 있는 액세스 권한이 있습니다.

중요

-

인스턴스 AMI, IMDSv2 연결성 및 Amazon EC2 Instance Connect 패키지 설치를 확인하려면 인스턴스가 SSM 관리형이어야 합니다. 그렇지 않으면 해당 단계를 건너뜁니다. 자세한 내용은 Amazon EC2 인스턴스가 관리형 노드로 표시되지 않는 이유를 참조하세요.

-

네트워크 검사는 SourceIpCIDR이 입력 파라미터로 제공될 때 보안 그룹 및 네트워크 ACL 규칙이 트래픽을 차단하는지만 감지합니다. 그렇지 않으면 SSH 관련 규칙만 표시됩니다.

-

Amazon EC2 Instance Connect 엔드포인트를 사용하는 연결은이 런북에서 검증되지 않습니다.

-

프라이빗 연결의 경우 자동화는 SSH 클라이언트가 소스 시스템에 설치되어 있는지, 그리고 인스턴스의 프라이빗 IP 주소에 도달할 수 있는지 확인하지 않습니다.

문서 유형

자동화

소유자

Amazon

플랫폼

Linux

파라미터

필수 IAM 권한

실행서를 성공적으로 사용하려면 AutomationAssumeRole 파라미터에 다음 작업이 필요합니다.

-

ec2:DescribeInstances -

ec2:DescribeSecurityGroups -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeInternetGateways -

iam:SimulatePrincipalPolicy -

ssm:DescribeInstanceInformation -

ssm:ListCommands -

ssm:ListCommandInvocations -

ssm:SendCommand

지침

다음 단계에 따라 자동화를 구성합니다.

-

AWS Systems Manager 콘솔

AWSSupport-TroubleshootEC2InstanceConnect에서 로 이동합니다. -

Execute automation(자동화 실행)을 선택합니다.

-

입력 파라미터에 다음을 입력합니다.

-

InstanceId(필수):

Amazon EC2 Instance Connect를 사용하여 연결할 수 없는 대상 Amazon EC2 인스턴스의 ID입니다.

-

AutomationAssumeRole(선택 사항):

Systems Manager Automation이 사용자를 대신하여 작업을 수행하도록 허용하는 IAM 역할의 ARN입니다. 역할이 지정되지 않은 경우 Systems Manager Automation은이 런북을 시작하는 사용자의 권한을 사용합니다.

-

사용자 이름(필수):

Amazon EC2 Instance Connect를 사용하여 Amazon EC2 인스턴스에 연결하는 데 사용되는 사용자 이름입니다. 이 특정 사용자에게 IAM 액세스 권한이 부여되었는지 평가하는 데 사용됩니다.

-

EC2InstanceConnectRoleOrUser(필수):

Amazon EC2 Instance Connect를 활용하여 키를 인스턴스로 푸시하는 IAM 역할 또는 사용자의 ARN입니다.

-

SSHPort(선택 사항):

Amazon EC2 인스턴스에 구성된 SSH 포트입니다. 기본값은

22입니다. 포트 번호는 사이여야 합니다1-65535. -

SourceNetworkType(선택 사항):

Amazon EC2 인스턴스에 대한 네트워크 액세스 방법:

-

브라우저: AWS Management Console에서 연결합니다.

-

퍼블릭: 인터넷을 통해 퍼블릭 서브넷에 있는 인스턴스에 연결합니다(예: 로컬 컴퓨터).

-

프라이빗: 인스턴스의 프라이빗 IP 주소를 통해 연결합니다.

-

-

SourceIpCIDR(선택 사항):

Amazon EC2 Instance Connect를 사용하여 로그할 디바이스(예: 로컬 컴퓨터)의 IP 주소가 포함된 소스 CIDR입니다. 예: 172.31.48.6/32. 퍼블릭 또는 프라이빗 액세스 모드에 값이 제공되지 않는 경우 실행서는 Amazon EC2 인스턴스 보안 그룹 및 네트워크 ACL 규칙이 SSH 트래픽을 허용하는지 여부를 평가하지 않습니다. 대신 SSH 관련 규칙이 표시됩니다.

-

-

실행을 선택합니다.

-

자동화가 시작됩니다.

-

문서는 다음 단계를 수행합니다.

-

AssertInitialState:

Amazon EC2 인스턴스 상태가 실행 중인지 확인합니다. 그렇지 않으면, 자동화가 종료됩니다.

-

GetInstanceProperties:

현재 Amazon EC2 인스턴스 속성(PlatformDetails, PublicIpAddress, VpcId, SubnetId 및 MetadataHttpEndpoint)을 가져옵니다.

-

GatherInstanceInformationFromSSM:

인스턴스가 SSM 관리형인 경우 Systems Manager 인스턴스의 ping 상태 및 운영 체제 세부 정보를 가져옵니다.

-

CheckIfAWSRegionSupported

Amazon EC2 인스턴스가 Amazon EC2 Instance Connect 지원 AWS 리전에 있는지 확인합니다.

-

BranchOnIfAWSRegionSupported

AWS 리전이 Amazon EC2 Instance Connect에서 지원되는 경우 실행을 계속합니다. 그렇지 않으면 출력이 생성되고 자동화가 종료됩니다.

-

CheckIfInstanceAMIIsSupported

인스턴스와 연결된 AMI가 Amazon EC2 Instance Connect에서 지원되는지 확인합니다.

-

BranchOnIfInstanceAMIIsSupported

인스턴스 AMI가 지원되는 경우 메타데이터 연결 가능성 및 Amazon EC2 Instance Connect 패키지 설치 및 구성과 같은 OS 수준 확인을 수행합니다. 그렇지 않으면 API를 사용하여 AWS HTTP 메타데이터가 활성화되어 있는지 확인한 다음 네트워크 확인 단계로 이동합니다.

-

CheckIMDSReachabilityFromOs:

대상 Amazon EC2 Linux 인스턴스에서 Bash 스크립트를 실행하여 IMDSv2에 도달할 수 있는지 확인합니다.

-

CheckEICPackageInstallation:

대상 Amazon EC2 Linux 인스턴스에서 Bash 스크립트를 실행하여 Amazon EC2 Instance Connect 패키지가 올바르게 설치 및 구성되었는지 확인합니다.

-

CheckSSHConfigFromOs:

대상 Amazon EC2 Linux 인스턴스에서 Bash 스크립트를 실행하여 구성된 SSH 포트가 입력 파라미터 `SSHPort.`와 일치하는지 확인합니다.

-

CheckMetadataHTTPEndpointIsEnabled:

인스턴스 메타데이터 서비스 HTTP 엔드포인트가 활성화되어 있는지 확인합니다.

-

CheckEICNetworkAccess:

네트워크 구성(보안 그룹, 네트워크 ACL 및 라우팅 테이블 규칙)이 Amazon EC2 Instance Connect를 통해 인스턴스에 연결할 수 있는지 확인합니다.

-

CheckIAMRoleOrUserPermissions:

Amazon EC2 Instance Connect를 활용하는 데 사용되는 IAM 역할 또는 사용자가 제공된 사용자 이름을 사용하여 Amazon EC2 인스턴스에 키를 푸시할 수 있는 액세스 권한이 있는지 확인합니다.

-

MakeFinalOutput:

모든 이전 단계의 출력을 통합합니다.

-

-

완료되면 출력 섹션에서 자세한 실행 결과를 검토합니다.

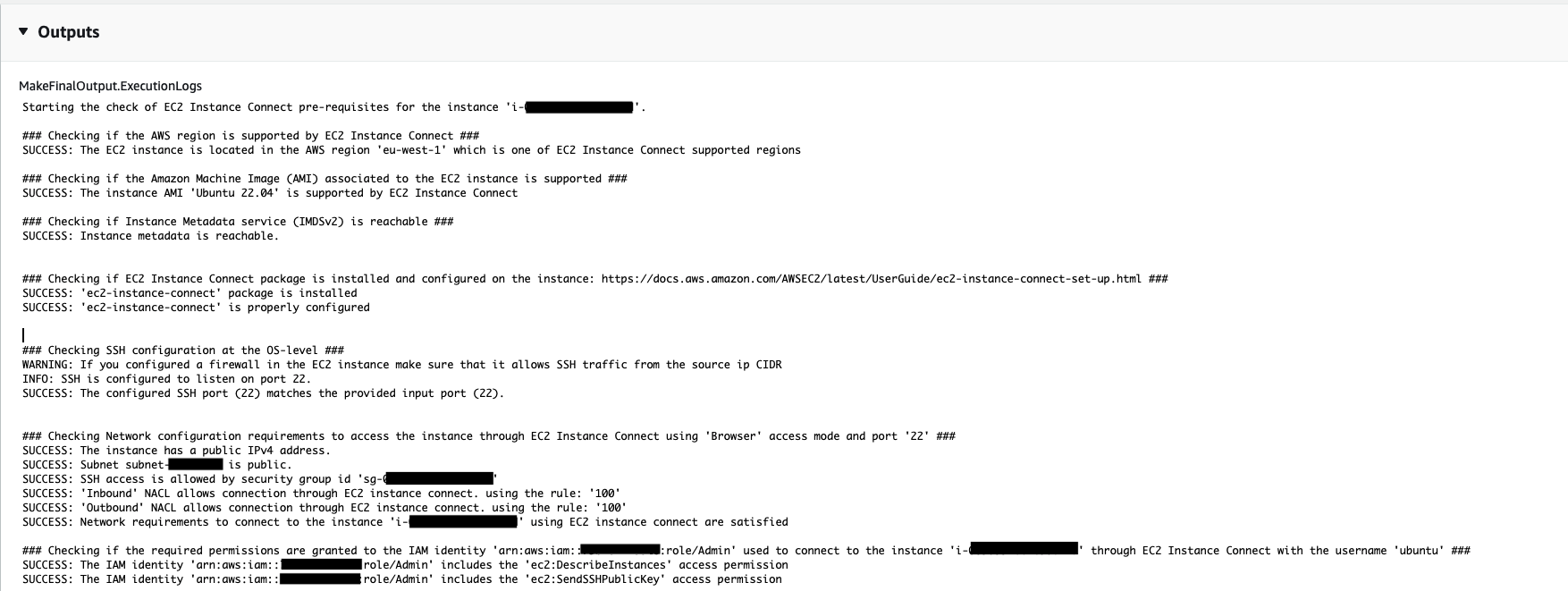

대상 인스턴스에 필요한 모든 사전 조건이 있는 경우 실행:

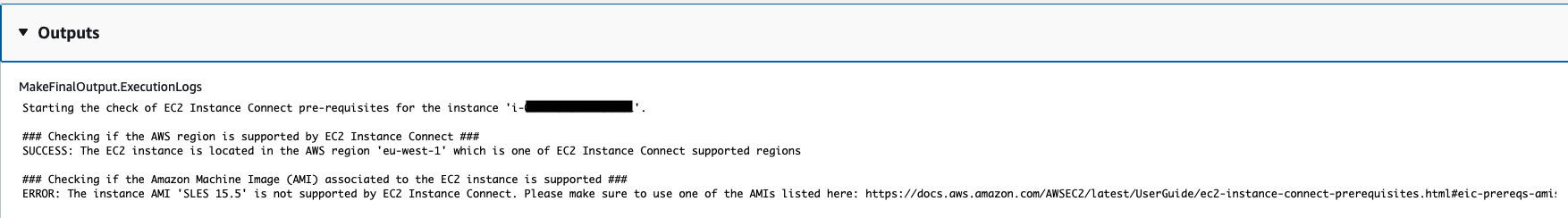

대상 인스턴스의 AMI가 지원되지 않는 실행:

참조

Systems Manager Automation

AWS 서비스 설명서