기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Azure 액티브 AWS 디렉터리 도메인 서비스를 위한 디렉터리 서비스 사용

-

SFTP 전송 요구 사항에 맞게 기존 액티브 디렉터리 포리스트를 활용하려면 Active Directory Connector를 사용할 수 있습니다.

-

완전 관리형 서비스에서 Active Directory의 이점과 고가용성을 활용하려면 AWS Directory Service for Microsoft Active Directory를 사용할 수 있습니다. 자세한 내용은 마이크로소프트 액티브 AWS 디렉터리용 디렉터리 서비스 사용를 참조하세요.

이 항목에서는 Active Directory Connector 및 Azure Active Directory 도메인 서비스(Azure ADDS)

주제

Azure AWS Active Directory 도메인 서비스용 디렉터리 서비스를 사용하기 전에

를 AWS위해서는 다음이 필요합니다.

-

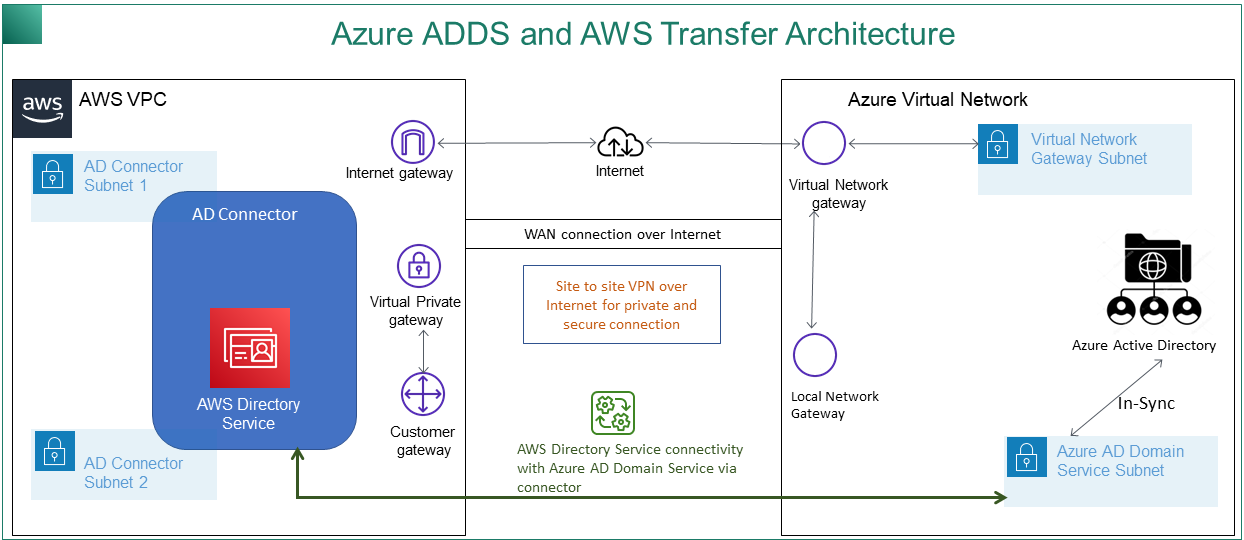

Transfer Family 서버를 사용하는 AWS 지역의 가상 사설 클라우드 (VPC)

-

VPC에 최소 두 개의 프라이빗 서브넷이 있어야 함

-

VPC는 인터넷에 연결되어 있어야 함

-

Microsoft Azure와의 site-to-site VPN 연결을 위한 고객 게이트웨이 및 가상 프라이빗 게이트웨이

Microsoft Azure의 경우 다음이 필요합니다.

-

Azure Active Directory 및 Active Directory 도메인 서비스(Azure ADDS)

-

Azure 리소스 그룹

-

Azure 가상 네트워크

-

Amazon VPC와 Azure 리소스 그룹 간의 VPN 연결

참고

네이티브 IPSEC 터널을 통하거나 VPN 어플라이언스를 사용하여 연결할 수 있습니다. 이 항목에서는 Azure 가상 네트워크 게이트웨이와 로컬 네트워크 게이트웨이 간에 IPSEC 터널을 사용합니다. Azure ADDS 엔드포인트와 VPC가 있는 서브넷 간의 트래픽을 허용하도록 터널을 구성해야 합니다. AWS

-

Microsoft Azure와의 site-to-site VPN 연결을 위한 고객 게이트웨이 및 가상 프라이빗 게이트웨이

다음 다이어그램은 시작하기 전에 필요한 구성을 보여줍니다.

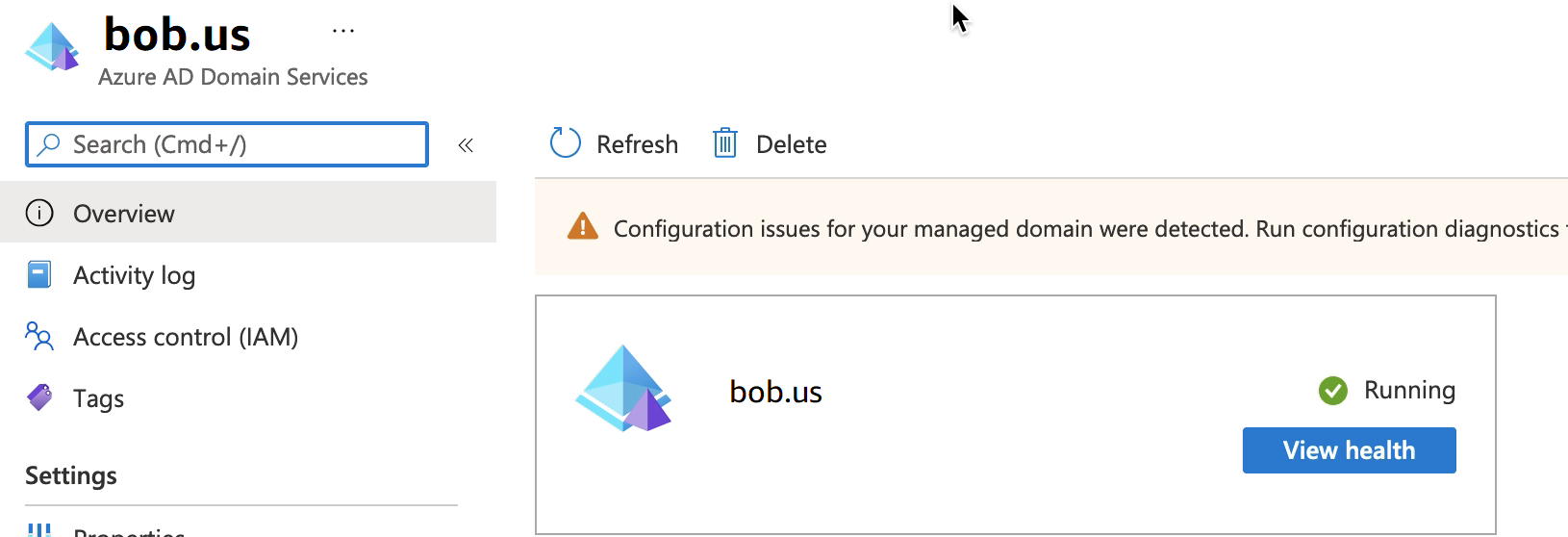

1단계: Azure Active Directory 도메인 서비스 추가

Azure AD는 기본적으로 도메인 가입 인스턴스를 지원하지 않습니다. 도메인 가입과 같은 작업을 수행하고 그룹 정책과 같은 도구를 사용하려면 관리자가 Azure Active Directory 도메인 서비스를 사용하도록 설정해야 합니다. Azure AD DS를 아직 추가하지 않았거나 기존 구현이 SFTP 전송 서버에서 사용할 도메인과 연결되어 있지 않은 경우 새 인스턴스를 추가해야 합니다.

Azure Active Directory 도메인 서비스(Azure ADDS)를 사용하도록 설정하는 방법에 대한 자세한 내용은 자습서: Azure Active Directory 도메인 서비스 관리 도메인 생성 및 구성

참고

Azure ADDS를 사용하도록 설정하는 경우 SFTP 전송 서버를 연결하는 리소스 그룹 및 Azure AD 도메인에 맞게 구성되었는지 확인하세요.

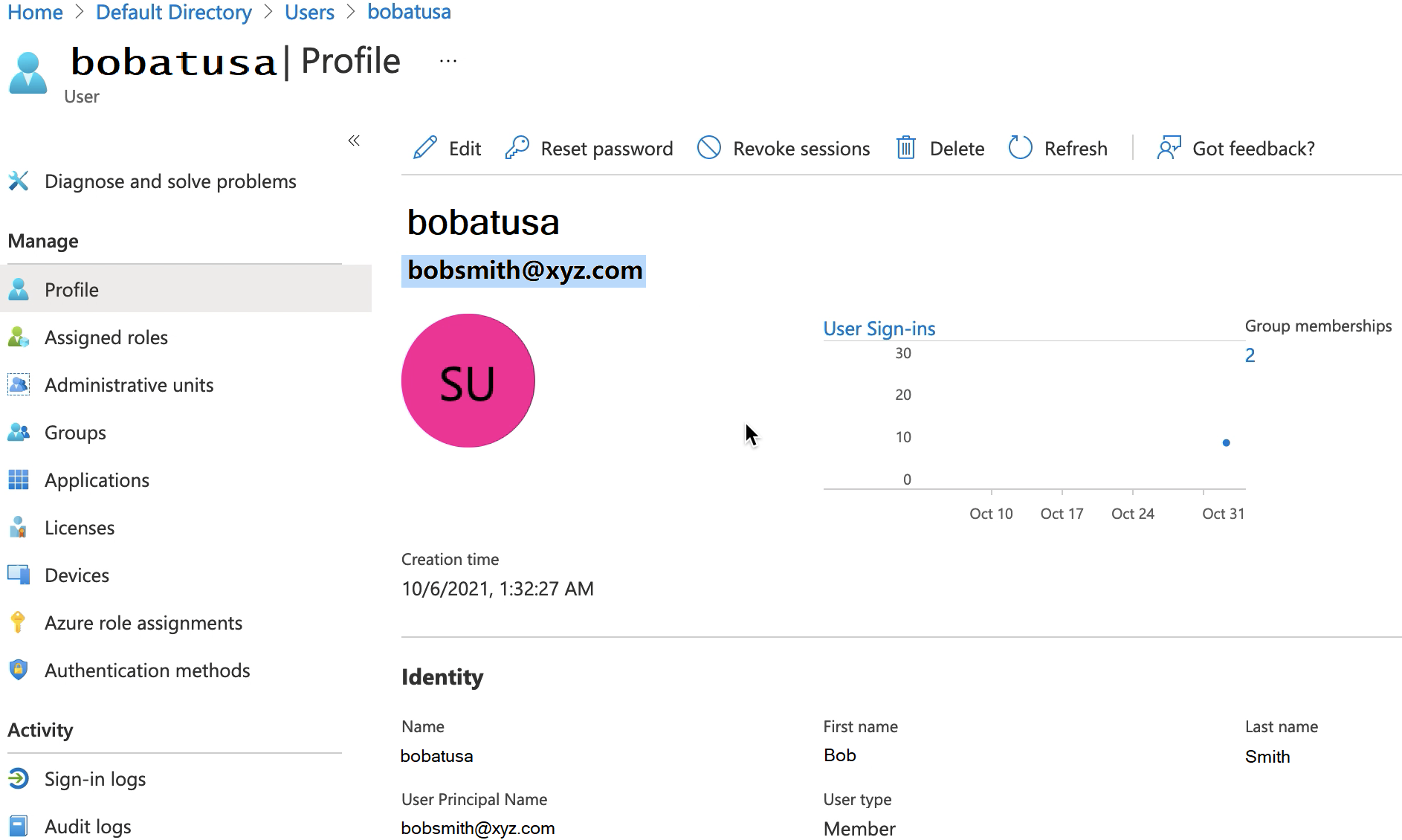

2단계: 서비스 계정 생성

Azure AD에는 Azure ADS의 관리자 그룹에 속하는 서비스 계정이 하나 있어야 합니다. 이 계정은 Active Directory 커넥터와 함께 사용됩니다. AWS 이 계정이 Azure ADDS와 동기화되어 있는지 확인하세요.

작은 정보

SFTP 프로토콜을 사용하는 Transfer Family 서버에서는 Azure Active Directory에 대한 다단계 인증이 지원되지 않습니다. Transfer Family 서버는 사용자가 SFTP에 인증한 후에는 MFA 토큰을 제공할 수 없습니다. 연결을 시도하기 전에 MFA를 비활성화해야 합니다.

3단계: AD AWS Connector를 사용하여 디렉터리 설정

Azure ADDS를 구성하고 AWS VPC와 Azure 가상 네트워크 간에 IPSEC VPN 터널을 사용하여 서비스 계정을 만든 후에는 모든 EC2 인스턴스에서 Azure ADDS DNS IP 주소를 핑하여 연결을 테스트할 수 있습니다. AWS

연결이 활성화되었는지 확인한 후 아래에서 계속할 수 있습니다.

AD AWS Connector를 사용하여 디렉터리를 설정하려면

-

디렉터리 서비스

콘솔을 열고 디렉터리를 선택합니다. -

디렉터리 설정을 선택합니다.

-

디렉터리 타입으로는 AD Connector를 선택합니다.

-

디렉터리 크기를 선택하고 다음을 선택한 다음 VPC와 서브넷을 선택합니다.

-

다음을 선택하고 다음과 같이 필드를 채웁니다.

-

디렉터리 DNS 이름: Azure ADS에 사용할 도메인 이름을 입력합니다.

-

DNS IP 주소: Azure ADS IP 주소를 입력합니다.

-

서버 계정 사용자 이름 및 암호: 2단계: 서비스 계정 생성에서 만든 서비스 계정의 세부 정보를 입력합니다.

-

-

화면을 완료하여 디렉터리 서비스를 생성합니다.

이제 디렉터리 상태가 활성이어야 하며 SFTP 전송 서버에서 사용할 준비가 되었습니다.

4단계: AWS Transfer Family 서버 설정

SFTP 프로토콜과 ID 제공자 유형의 AWS Directory Service를 사용하여 Transfer Family 서버를 생성합니다. 디렉터리 드롭다운 목록에서 3단계: AD Connector를 사용하여 AWS 디렉터리 설정에서 추가한 디렉터리를 선택합니다.

참고

Transfer Family 서버에서 Microsoft AD AWS 디렉터리를 사용한 경우 디렉터리 서비스에서 해당 디렉터리를 삭제할 수 없습니다. 먼저 서버를 삭제해야 디렉터리를 삭제할 수 있습니다.

5단계: 그룹에 액세스 권한 부여

서버를 만든 후에는 를 사용하여 활성화된 프로토콜을 통해 파일을 업로드하고 다운로드할 수 있는 액세스 권한을 부여할 디렉터리의 그룹을 선택해야 AWS Transfer Family합니다. 액세스 권한을 생성하여 이 작업을 수행할 수 있습니다.

참고

사용자는 액세스 권한을 부여하는 그룹에 직접 속해야 합니다. 예를 들어 Bob은 사용자이고 GroupA에 속하며 GroupA 자체가 GroupB에 포함되어 있다고 가정해 보겠습니다.

-

그룹 A에 액세스 권한을 부여하면 Bob에게 액세스 권한이 부여됩니다.

-

그룹 A가 아닌 그룹 B에 액세스 권한을 부여하는 경우 Bob은 액세스 권한을 갖지 않습니다.

액세스 권한을 부여하려면 그룹의 SID를 검색해야 합니다.

다음 Windows PowerShell 명령을 사용하여 그룹의 SID를 검색하고 그룹 이름으로 YourGroupName대체합니다.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

그룹에 액세스 권한을 부여하려면

-

서버 세부 정보 페이지로 이동한 다음 액세스 섹션에서 액세스 추가를 선택합니다.

-

이전 절차의 출력에서 받은 SID를 입력합니다.

-

액세스에서 그룹의 AWS Identity and Access Management 역할을 선택합니다.

-

정책 섹션에서 정책을 선택합니다. 기본값은 없음입니다.

-

홈 디렉터리의 경우 그룹의 홈 디렉터리에 해당하는 Amazon S3 버킷을 선택합니다.

-

추가를 선택하여 연결을 생성합니다.

전송 서버의 세부 정보는 다음과 유사해야 합니다.

6단계: 사용자 테스트

사용자가 서버의 AWS Managed Microsoft AD 디렉터리에 액세스할 수 있는지 테스트(테스트 사용자)할 수 있습니다. 사용자는 엔드포인트 구성 페이지의 액세스 섹션에 나열된 정확히 하나의 그룹(외부 ID)에 속해야 합니다. 사용자가 그룹에 속하지 않거나 둘 이상의 그룹에 속해 있는 경우 해당 사용자에게 액세스 권한이 부여되지 않습니다.