기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon API Gateway 메서드를 사용자 지정 자격 증명 공급자로 설정

이 자습서에서는 Amazon API Gateway 메서드를 설정하고 사용자 지정 자격 증명 공급자로 사용하여 AWS Transfer Family 서버에 파일을 업로드하는 방법을 보여줍니다. 이 자습서에서는 기본 스택 템플릿

주제

사전 조건

에서 Transfer Family 리소스를 생성하기 전에 스토리지와 사용자 역할을 AWS CloudFormation생성합니다.

스토리지를 지정하고 사용자 역할을 생성하려면

사용 중인 스토리지에 따라 다음 설명서를 참조하세요.

Amazon S3 버킷을 생성하려면 Amazon Simple Storage Service 사용 설명서의 S3 버킷을 생성하려면 어떻게 해야 합니까? 단원을 참조하세요.

-

Amazon EFS 파일 시스템을 생성하려면 섹션을 참조하세요Amazon EFS 파일 시스템 구성.

-

사용자 역할을 생성하려면 IAM 역할 및 정책 생성 단원을 참조하세요.

다음 섹션에서 AWS CloudFormation 스택을 생성할 때 스토리지의 세부 정보와 사용자 역할을 입력합니다.

1단계: CloudFormation 스택 생성

제공된 템플릿에서 AWS CloudFormation 스택을 생성하려면

https://console.aws.amazon.com/cloudformation

에서 AWS CloudFormation 콘솔을 엽니다. -

스택 생성을 선택한 다음 새 리소스 사용(표준)을 선택합니다.

-

사전 조건 - 템플릿 준비 창에서 템플릿 준비 완료를 선택합니다.

-

이 링크인 기본 스택 템플릿

을 복사하여 Amazon S3 URL 필드에 붙여 넣습니다. -

다음을 클릭합니다.

-

스택 이름을 비롯한 파라미터를 지정합니다. 다음 작업을 수행합니다.

UserName 및 의 기본값을 바꿉니다UserPassword.

-

에 앞서 생성한 스토리지(Amazon S3 버킷 또는 Amazon EFS 파일 시스템)의 세부 정보를 UserHomeDirectory입력합니다.

-

기본값을 이전에 생성한 사용자 역할UserRoleArn로 바꿉니다. AWS Identity and Access Management (IAM) 역할에 적절한 권한이 있어야 합니다. IAM 역할 및 버킷 정책의 예는 섹션을 참조하세요6단계: 버킷에 대한 액세스 제한.

-

암호 대신 퍼블릭 키를 사용하여 인증하려면 UserPublicKey1 필드에 퍼블릭 키를 입력합니다. 를 사용하여 서버에 처음 연결할 SFTP때 암호 대신 프라이빗 키를 제공합니다.

-

다음을 선택한 후 스택 옵션 구성 페이지에서 다시 다음을 선택합니다.

-

생성 중인 스택의 세부 정보를 검토한 다음 스택 생성을 선택합니다.

참고

페이지 하단의 기능 아래에서 가 IAM 리소스를 생성할 수 있음을 AWS CloudFormation 확인해야 합니다.

2단계: 서버의 API 게이트웨이 메서드 구성 확인

참고

보안을 개선하기 위해 웹 애플리케이션 방화벽을 구성할 수 있습니다. AWS WAF 는 Amazon API Gateway로 전달되는 HTTP 및 HTTPS 요청을 모니터링할 수 있는 웹 애플리케이션 방화벽입니다. 세부 정보는 웹 애플리케이션 방화벽 추가을 참조하세요.

서버의 API Gateway 메서드 구성을 확인하고 배포하려면

-

에서 API 게이트웨이 콘솔을 엽니다https://console.aws.amazon.com/apigateway/

. -

템플릿이 생성한 사용자 지정 자격 증명 공급자 기본 템플릿 전송API을 선택합니다. AWS CloudFormation

-

리소스 창에서 를 선택한 GET다음 메서드 요청 을 선택합니다.

-

작업 에서 배포를 API선택합니다. 배포 단계에서 prod를 선택한 다음 배포를 선택합니다.

API Gateway 메서드가 성공적으로 배포되면 스테이지 편집기 섹션에서 성능을 확인합니다.

참고

페이지 상단에 나타나는 호출 URL 주소를 복사합니다. 이 정보는 다음 단계에 필요합니다.

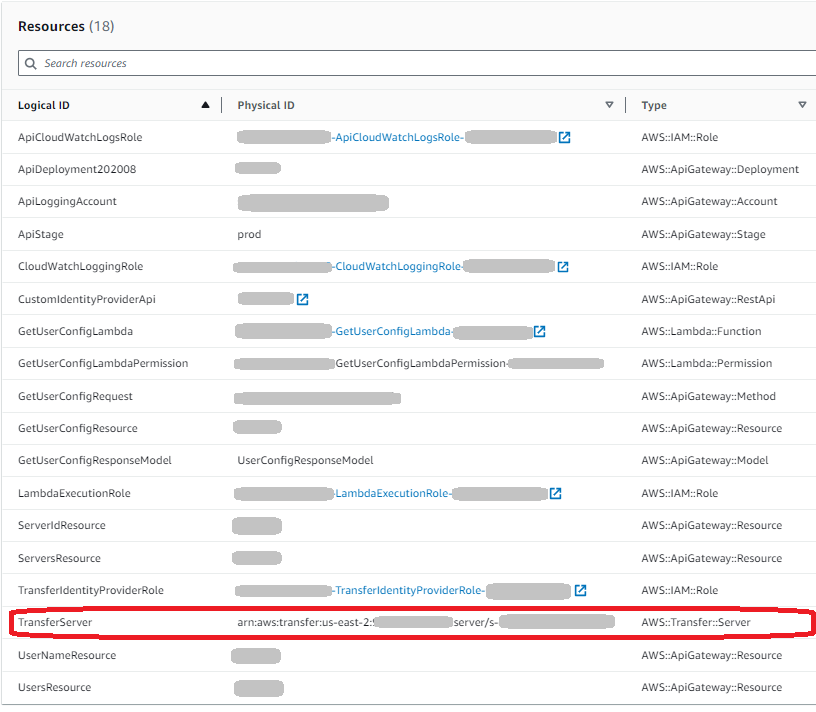

3단계: Transfer Family 서버 세부 정보 보기

템플릿을 사용하여 AWS CloudFormation 스택을 생성하면 Transfer Family 서버가 자동으로 생성됩니다.

Transfer Family 서버 세부 정보 보기

https://console.aws.amazon.com/cloudformation

에서 AWS CloudFormation 콘솔을 엽니다. 생성한 스택을 선택합니다.

리소스 탭을 선택합니다.

서버ARN는 TransferServer 행의 물리적 ID 열에 표시됩니다. 서버 ID는 에 포함되어 있습니다. 예를 들어 s-11112222333344445ARN입니다.

에서 AWS Transfer Family 콘솔을 열고 https://console.aws.amazon.com/transfer/

서버 페이지에서 새 서버를 선택합니다. 서버 ID는 에 TransferServer 리소스에 대해 표시된 ID와 일치합니다 AWS CloudFormation.

4단계: 사용자가 서버에 연결할 수 있는지 테스트

Transfer Family 콘솔을 사용하여 사용자가 서버에 연결할 수 있는지 테스트하려면

에서 AWS Transfer Family 콘솔을 엽니다https://console.aws.amazon.com/transfer/

. -

서버 페이지에서 새 서버를 선택하고 작업을 선택한 다음 테스트를 선택합니다.

-

사용자 이름 필드와 암호 필드에 로그인 자격 증명의 텍스트를 입력합니다. AWS CloudFormation 스택을 배포할 때 설정하는 값입니다.

-

서버 프로토콜 의 경우 를 선택하고 소스 IP SFTP의 경우 를 입력합니다

127.0.0.1. -

테스트를 선택합니다.

사용자 인증이 성공하면 테스트는

StatusCode: 200HTML 응답과 사용자 역할 및 권한의 세부 정보가 포함된 JSON 객체를 반환합니다. 예:{ "Response": "{\"Role\": \"arn:aws:iam::123456789012:role/my-user-role\",\"HomeDirectory\": \"/${transfer:HomeBucket}/\"}", "StatusCode": 200, "Message": "", "Url": "https://1a2b3c4d5e.execute-api.us-east-2.amazonaws.com/prod/servers/s-1234abcd5678efgh0/users/myuser/config" }테스트가 실패하면 에 사용 중인 역할에 API Gateway AWS 관리형 정책 중 하나를 추가합니다API.

5단계: SFTP 연결 및 파일 전송 테스트

SFTP 연결을 테스트하려면

-

Linux 또는 macOS 장치에서 명령 터미널을 엽니다.

-

인증에 암호를 사용하는지 또는 키 쌍을 사용하는지 여부에 따라 다음 명령 중 하나를 입력합니다.

-

암호를 사용하는 경우 이 명령 입력:

sftp -o PubkeyAuthentication=nomyuser@server-ID.server.transfer.region-code.amazonaws.com메시지가 표시되면 암호를 입력합니다.

-

키 쌍을 사용하는 경우 이 명령 입력:

sftp -iprivate-key-filemyuser@server-ID.server.transfer.region-code.amazonaws.com

참고

이러한

sftp명령에 Transfer Family 서버가 위치해 있는 AWS 리전 에 해당하는 코드를 입력합니다. 예를 들어 서버가 미국 동부(오하이오)에 있는 경우us-east-2를 입력합니다. -

-

sftp>프롬프트에서 디렉터리와 파일(pwd및ls)을 업로드(put)하고 다운로드(get)하고 볼 수 있는지 확인합니다.

6단계: 버킷에 대한 액세스 제한

특정 Amazon S3 버킷에 액세스할 수 있는 사용자를 제한할 수 있습니다. 다음 예제는 CloudFormation 스택 및 사용자에 대해 선택한 정책에서 사용할 설정을 보여줍니다.

이 예제에서는 AWS CloudFormation 스택에 대해 다음 파라미터를 설정합니다.

CreateServer:

trueUserHomeDirectory:

/myuser-bucketUserName:

myuserUserPassword:

MySuperSecretPassword중요

다음은 암호의 예시입니다. API Gateway 메서드를 구성할 때 강력한 암호를 입력해야 합니다.

UserPublicKey1:

your-public-keyUserRoleArn:

arn:aws:iam::role-id:role/myuser-api-gateway-role

UserPublicKey1은 퍼블릭/프라이빗 키 페어의 일부로 생성한 퍼블릭 키입니다.

role-idmyuser-api-gateway-role에 연결된 정책은 다음과 같습니다.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::myuser-bucket" }, { "Sid": "VisualEditor1", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObjectAcl", "s3:GetObject", "s3:DeleteObjectVersion", "s3:DeleteObject", "s3:PutObjectAcl", "s3:GetObjectVersion" ], "Resource": "arn:aws:s3:::myuser-bucket/*" } ] }

를 사용하여 서버에 연결하려면 프롬프트에 다음 명령 중 하나를 SFTP입력합니다.

암호를 사용하여 인증하는 경우 실행할 명령:

sftp -o PubkeyAuthentication=nomyuser@transfer-server-ID.server.transfer.region-id.amazonaws.com메시지가 표시되면 암호를 입력합니다.

-

키 쌍을 사용하여 인증하는 경우 실행할 명령:

sftp -iprivate-key-filemyuser@transfer-server-ID.server.transfer.region-id.amazonaws.com

참고

이러한 sftp 명령의 경우 Transfer Family 서버가 AWS 리전 있는 의 ID를 사용합니다. 예를 들어 서버가 미국 동부(오하이오)에 있는 경우 us-east-2를 사용하세요.

sftp 프롬프트가 표시되면 pwd 명령을 실행하여 홈 디렉터리를 볼 수 있습니다. 예:

sftp> pwd Remote working directory: /myuser-bucket

사용자는 홈 디렉터리 상위 디렉터리는 일체 볼 수 없습니다. 예:

sftp> pwd Remote working directory: /myuser-bucket sftp> cd .. sftp> ls Couldn't read directory: Permission denied

Amazon을 사용하는 경우 Lambda 업데이트 EFS

Transfer Family 서버의 스토리지 옵션으로 AmazonEFS을 선택한 경우 스택의 lambda 함수를 편집해야 합니다.

Lambda 함수에 POSIX 프로필을 추가하려면

에서 Lambda 콘솔을 엽니다https://console.aws.amazon.com/lambda/

. -

이전에 생성한 Lambda 함수를 선택합니다. Lambda 함수의 형식은 다음과 같습니다.

stack-name-GetUserConfigLambda-lambda-identifier, 여기서stack-name는 CloudFormation 스택 이름이며lambda-identifier는 함수의 식별자입니다. -

코드 탭에서 index.js를 선택하여 함수에 대한 코드를 표시합니다.

-

response에서Policy과(와)HomeDirectory사이에 다음 줄을 추가합니다.PosixProfile: {"Uid":uid-value, "Gid":gid-value},가

uid-value그리고gid-value는 각각 사용자 ID와 그룹 ID를 나타내는 0 이상의 정수입니다.예를 들어, POSIX 프로필을 추가한 후 응답 필드는 다음과 같을 수 있습니다.

response = { Role: 'arn:aws:iam::123456789012:role/api-gateway-transfer-efs-role', // The user will be authenticated if and only if the Role field is not blank Policy: '', // Optional JSON blob to further restrict this user's permissions PosixProfile: {"Gid": 65534, "Uid": 65534}, HomeDirectory: '/fs-fab2c234' // Not required, defaults to '/' };