자습서: 콘솔을 사용하여 IPAM 및 풀 생성

이 자습서에서는 IPAM을 생성하고, AWS Organizations와 통합하고, IP 주소 풀을 생성하고, IPAM 풀에서 CIDR을 사용하여 VPC를 생성합니다.

이 자습서에서는 IPAM을 사용하여 다양한 개발 요구 사항에 따라 IP 주소 공간을 구성하는 방법을 보여줍니다. 이 자습서를 완료하면 사전 프로덕션 리소스를 위한 IP 주소 풀을 하나 갖게 됩니다. 그런 다음 라우팅 및 보안 요구 사항에 따라 프로덕션 리소스를 위한 풀 등의 다른 풀을 생성할 수 있습니다.

IPAM을 단일 사용자로 사용할 수 있지만 AWS Organizations와 통합하면 조직 내 계정 전체의 IP 주소를 관리할 수 있습니다. 이 자습서에서는 IPAM을 조직의 계정과 통합하는 방법을 다룹니다. IPAM을 조직 외부 계정과 통합 방법은 다루지 않습니다.

참고

이 자습서에서는 특정 방식으로 IPAM 리소스의 이름을 지정하고, 특정 리전에서 IPAM 리소스를 생성하고, 풀에 특정 IP 주소 CIDR 범위를 사용하도록 지시합니다. 이는 IPAM에서 사용할 수 있는 선택 사항을 간소화하고 IPAM을 빠르게 시작할 수 있도록 하기 위한 것입니다. 이 자습서를 완료한 후에는 새 IPAM을 생성하고 다르게 구성할 수 있습니다.

내용

사전 조건

시작하기 전에 하나 이상의 멤버 계정으로 AWS Organizations 계정을 설정해야 합니다. 방법 지침은 AWS Organizations 사용 설명서의 조직 생성 및 관리를 참조하세요.

AWS Organizations가 IPAM과 통합되는 방식

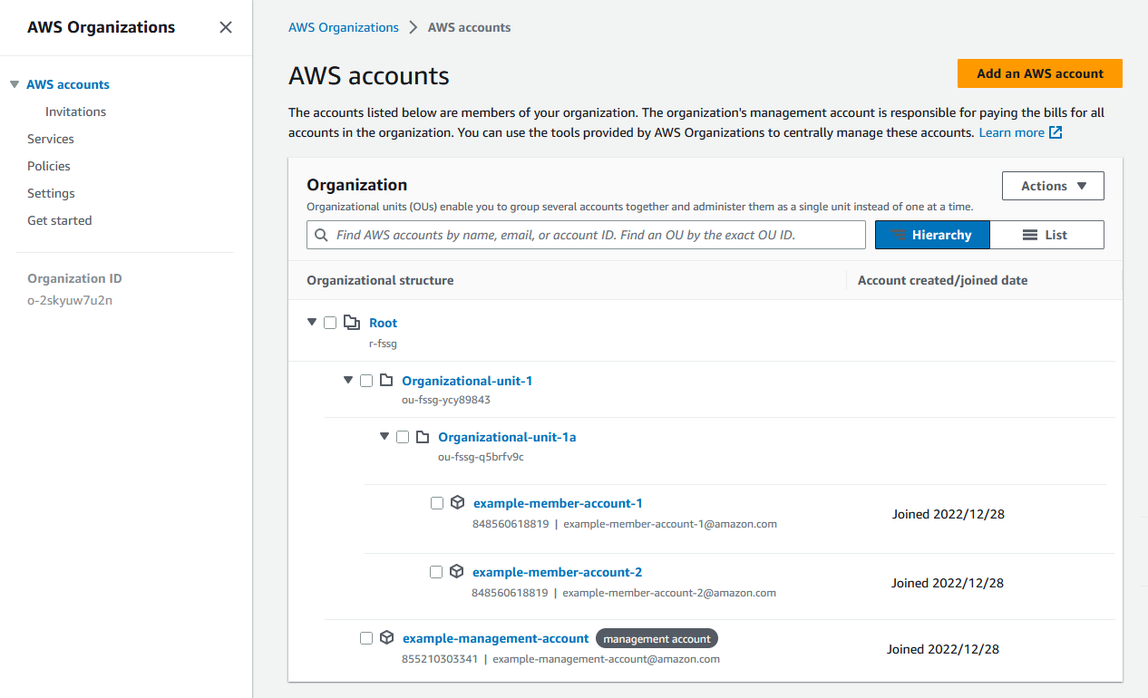

이 섹션에서는 이 자습서에서 사용하는 AWS Organizations 계정의 예를 보여줍니다. 이 자습서에서 IPAM과 통합할 때 사용하는 조직에는 세 가지 계정이 있습니다.

-

IPAM 콘솔에 로그인하고 IPAM 관리자를 위임하기 위한 관리 계정(다음 이미지에서는 example-management-account). 조직의 관리 계정을 IPAM 관리자로 사용할 수 없습니다.

-

IPAM 관리자 계정인 멤버 계정(다음 이미지에서는 example-member-account-1). IPAM 관리자 계정은 IPAM을 생성하고 이를 사용하여 조직 전체의 IP 주소 사용을 관리하고 모니터링하는 일을 담당합니다. 조직의 모든 멤버 계정을 IPAM 관리자로 위임할 수 있습니다.

-

개발자 계정인 멤버 계정(다음 이미지에서는 example-member-account-2). 이 계정은 IPAM 풀에서 할당된 CIDR을 사용하여 VPC를 생성합니다.

계정 외에도 개발자 계정으로 사용할 멤버 계정이 포함된 조직 구성 단위의 ID(앞의 이미지에서 ou-fssg-q5brfv9c)가 필요합니다. 이후 단계에서 IPAM 풀을 공유할 때 이 OU와 공유할 수 있도록 이 ID가 필요합니다.

참고

관리 계정과 멤버 계정 등의 AWS Organizations 계정 유형에 대한 자세한 내용은 AWS Organizations 용어 및 개념을 참조하세요.

1단계: IPAM 관리자 위임

이 단계에서는 AWS Organizations 멤버 계정을 IPAM 관리자로 위임합니다. IPAM 관리자를 위임하면 각 AWS Organizations 멤버 계정에 서비스 연결 역할이 자동으로 생성됩니다. IPAM은 각 멤버 계정에서 서비스 연결 역할을 수임하여 이러한 계정의 IP 주소 사용을 모니터링합니다. 그러면 조직 단위에 관계없이 리소스와 해당 CIDR을 검색할 수 있습니다.

필수 AWS Identity and Access Management(IAM) 권한이 없으면 이 단계를 완료할 수 없습니다. 자세한 내용은 AWS Organization에서 계정과 IPAM 통합 단원을 참조하십시오.

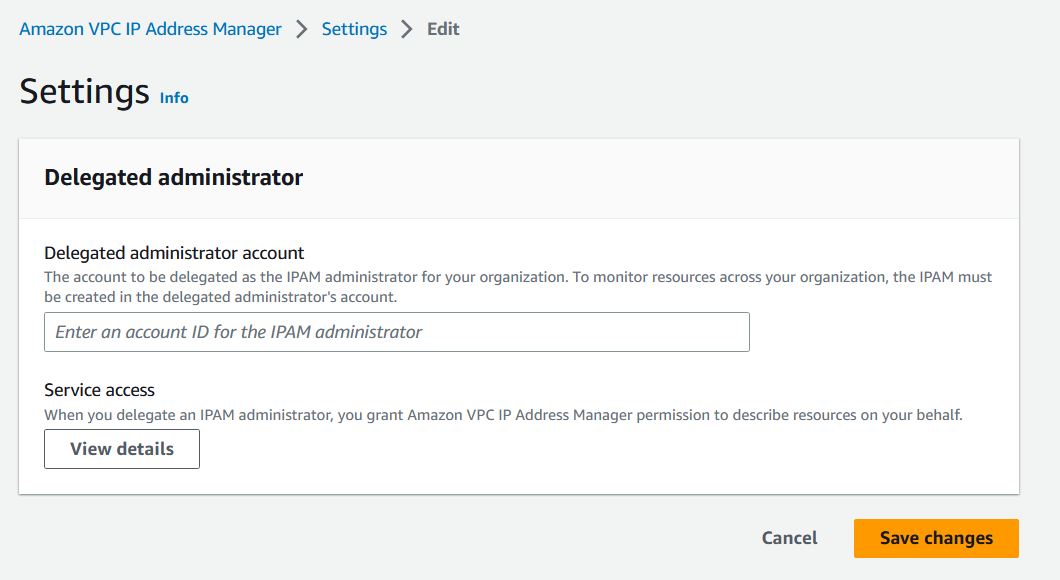

IPAM 관리자 계정 위임

AWS Organizations 관리 계정을 사용하여 https://console.aws.amazon.com/ipam/

에서 IPAM 콘솔을 엽니다. AWS Management Console에서 IPAM에서 작업하려는 AWS 리전을 선택합니다.

-

탐색 창에서 조직 설정을 선택합니다.

-

위임을 선택합니다. 위임 옵션은 콘솔에 AWS Organizations 관리 계정으로 로그인한 경우에만 사용할 수 있습니다.

-

조직 멤버 계정의 AWS 계정 ID를 입력합니다. IPAM 관리자는 관리 계정이 아닌 AWS Organizations 멤버 계정이어야 합니다.

-

Save changes(변경 사항 저장)를 선택합니다. 위임된 관리자 정보는 멤버 계정과 관련된 세부 정보로 채워집니다.

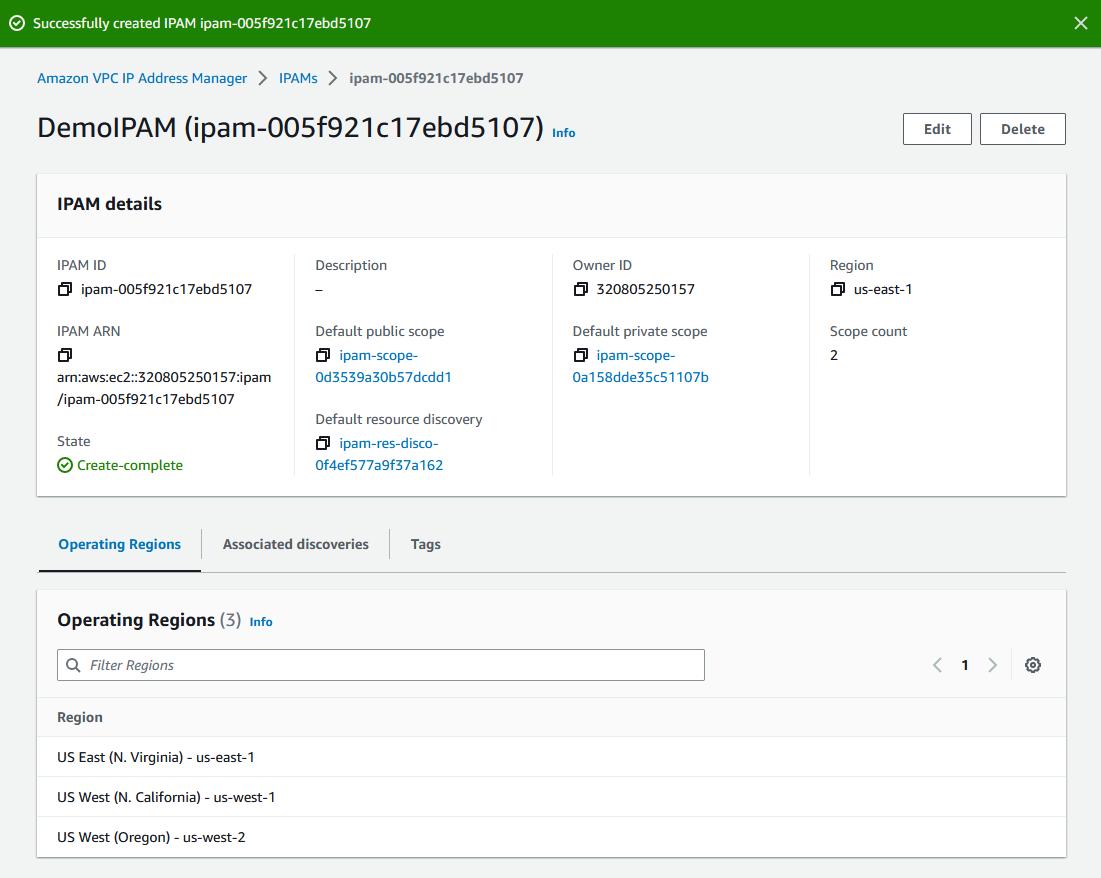

2단계: IPAM 생성

이 단계에서는 IPAM을 생성합니다. IPAM을 생성하면 IPAM이 자동으로 IPAM에 대한 두 가지 범위, 즉 모든 프라이빗 공간을 위한 프라이빗 범위와 모든 퍼블릭 공간을 위한 퍼블릭 범위를 생성합니다. 풀 및 할당과 함께 범위는 IPAM의 핵심 구성 요소입니다. 자세한 내용은 IPAM 작동 방식 단원을 참조하십시오.

IPAM 생성

-

이전 단계에서 IPAM 관리자로 위임된 AWS Organizations 멤버 계정을 사용하여 https://console.aws.amazon.com/ipam/

에서 IPAM 콘솔을 엽니다. AWS 관리 콘솔에서 IPAM을 생성하려는 AWS 리전을 선택합니다. 기본 작업 리전에서 IPAM을 생성합니다.

-

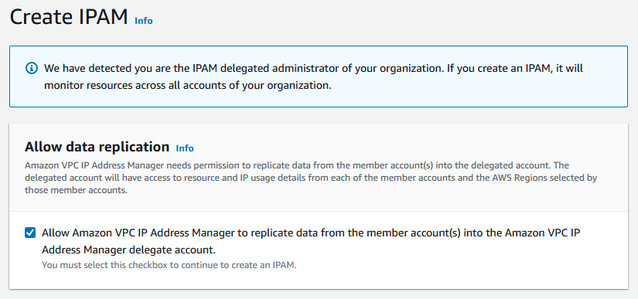

서비스 홈 페이지에서 IPAM 생성(Create IPAM)을 선택합니다.

Amazon VPC IP 주소 관리자가 소스 계정의 데이터를 IPAM 위임 계정으로 복제하도록 허용(Allow Amazon VPC IP Address Manager to replicate data from source account(s) into the IPAM delegate account)을 선택합니다. 이 옵션을 선택하지 않은 경우 IPAM을 생성할 수 없습니다.

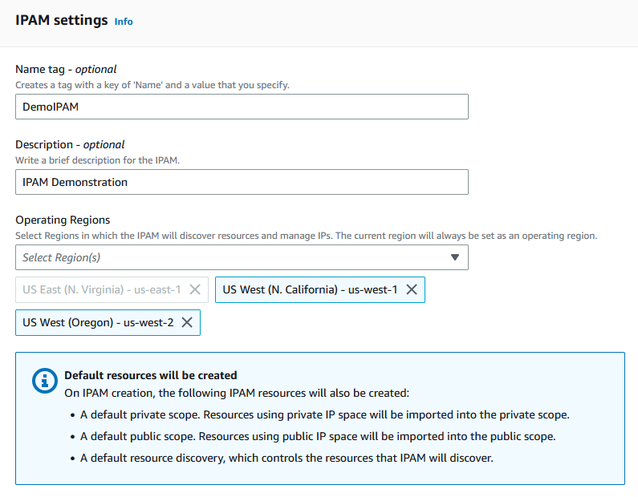

운영 리전에서 이 IPAM이 리소스를 관리하고 검색할 수 있는 AWS 리전을 선택합니다. IPAM을 생성하는 AWS 리전은 자동으로 운영 리전 중 하나로 선택됩니다. 이 자습서에서는 IPAM의 홈 리전이 us-east-1이므로 추가 운영 리전으로 us-west-1과 us-west-2를 선택합니다. 운영 리전을 잊어버린 경우 나중에 IPAM 설정을 편집하고 리전을 추가하거나 편집할 수 있습니다.

IPAM 생성(Create IPAM)을 선택합니다.

3단계: 최상위 IPAM 풀 생성

이 자습서에서는 최상위 IPAM 풀부터 시작하여 풀 계층 구조를 생성합니다. 이후 단계에서는 리전 풀 중 하나에 한 쌍의 리전 풀과 사전 프로덕션 개발 풀을 생성합니다.

IPAM으로 구축할 수 있는 풀 계층 구조에 대한 자세한 내용은 IPAM 풀 계획의 예 섹션을 참조하세요.

최상위 풀 생성

-

IPAM 관리자 계정을 사용하여 https://console.aws.amazon.com/ipam/

에서 IPAM 콘솔을 엽니다. -

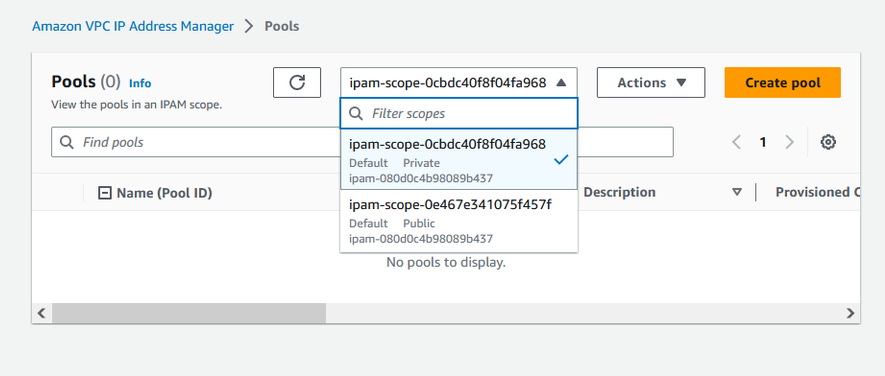

탐색 창에서 Pools를 선택합니다.

-

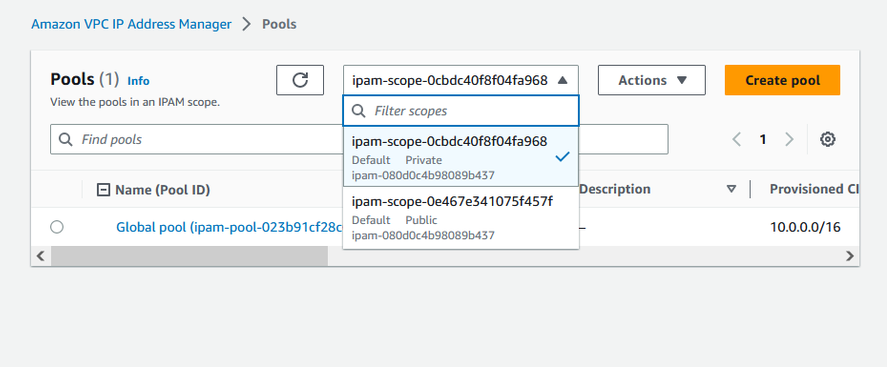

프라이빗 범위를 선택합니다.

-

풀 생성(Create pool)을 선택합니다.

-

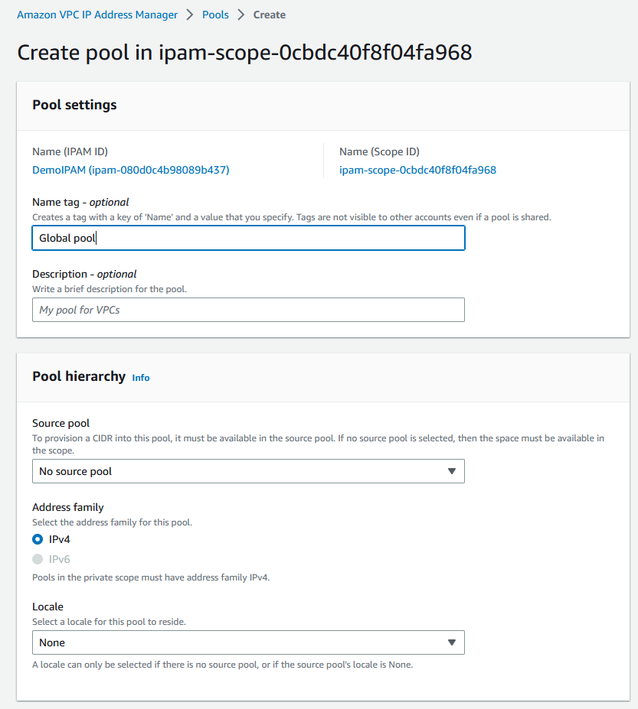

IPAM 범위에서 프라이빗 범위를 선택한 상태로 둡니다.

(선택 사항) 풀에 대한 이름 태그와 설명(예: 'Global pool')을 추가합니다.

소스에서 IPAM 범위를 선택합니다. 최상위 풀이므로 소스 풀이 없습니다.

-

주소 패밀리(Address family)에서 IPv4를 선택합니다.

-

리소스 계획에서 범위 내에서 IP 공간 계획을 선택한 상태로 둡니다. 이 옵션을 사용하여 VPC 내 서브넷 IP 공간을 계획하는 방법에 대한 자세한 내용은 자습서: 서브넷 IP 할당을 위한 VPC IP 주소 공간 계획를 참조하세요.

로캘(Locale)의 경우 없음(None)을 선택합니다. 로캘은 이 IPAM 풀을 할당에 사용할 수 있도록 하려는 AWS 리전입니다. 이 자습서의 다음 섹션에서 생성할 리전 풀의 로캘을 설정합니다.

-

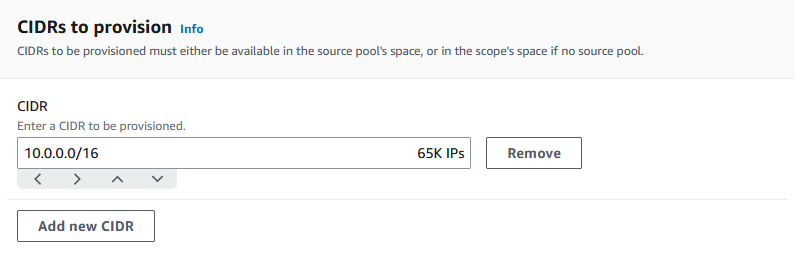

풀에 대해 프로비저닝할 CIDR을 선택합니다. 이 예제에서는 10.0.0.0/16을 프로비저닝합니다.

이 풀의 할당 규칙 설정 구성을 비활성화된 상태로 둡니다. 이는 최상위 수준 풀이며, 이 풀에서 직접 VPC에 CIDR을 할당하지 않습니다. 대신 이 풀에서 생성하는 하위 풀에서 CIDR을 할당합니다.

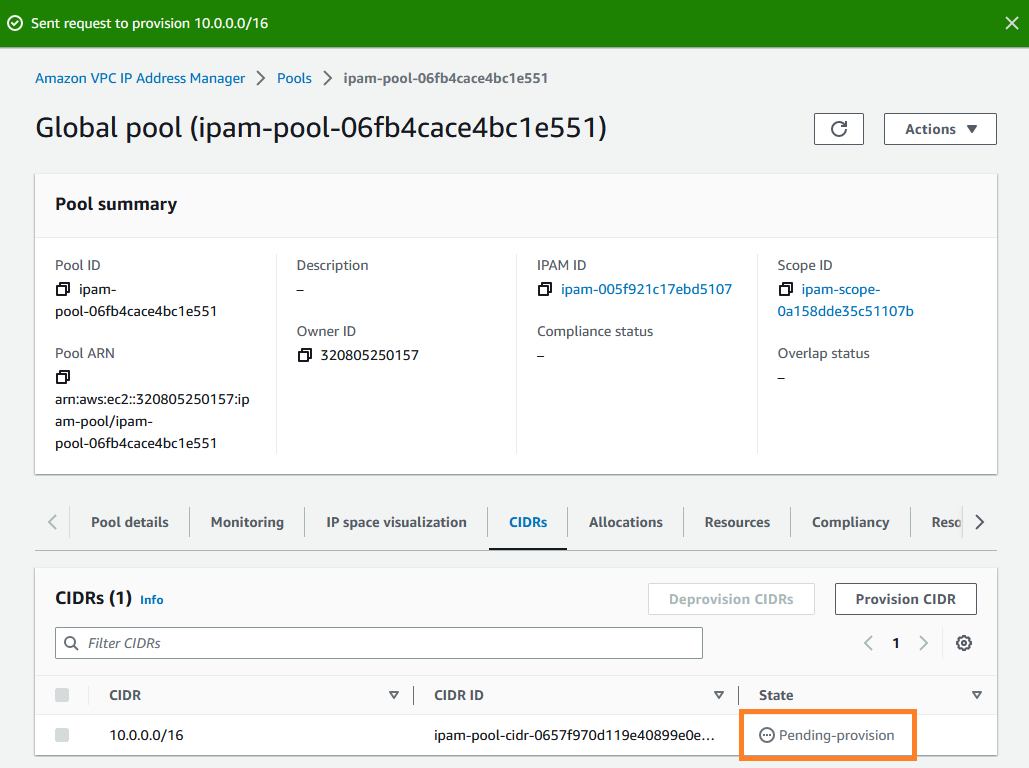

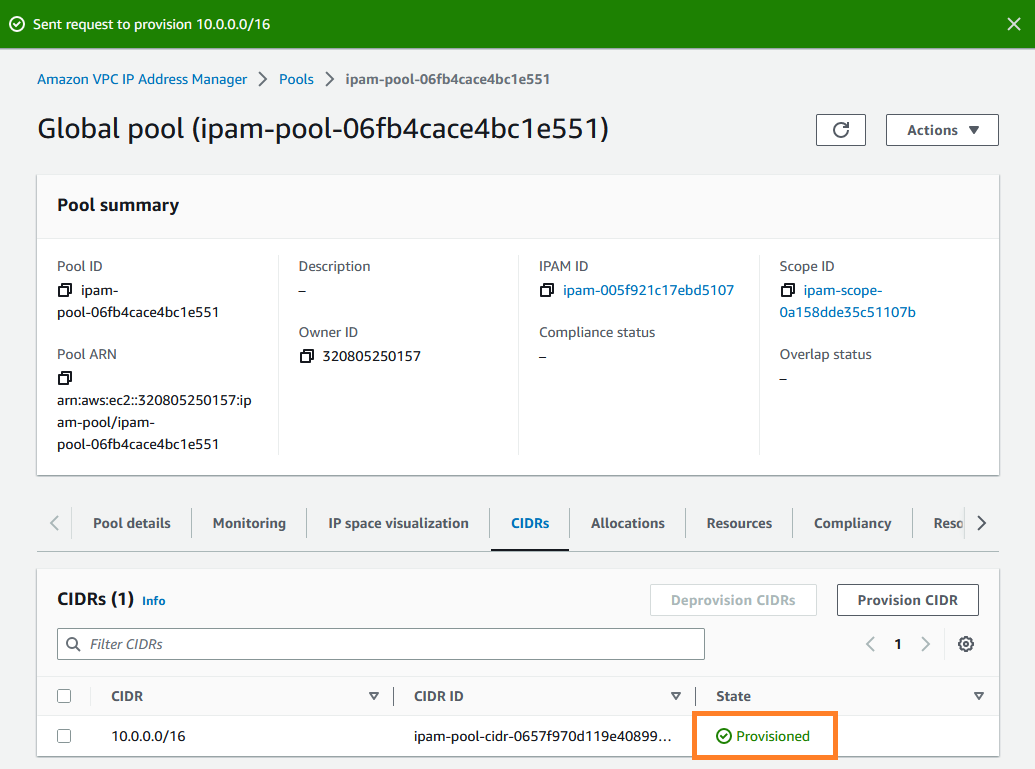

풀 생성(Create pool)을 선택합니다. 풀이 생성되고 CIDR이 프로비저닝 보류 중 상태입니다.

다음 단계로 이동하기 전에 프로비저닝됨 상태가 될 때까지 기다립니다.

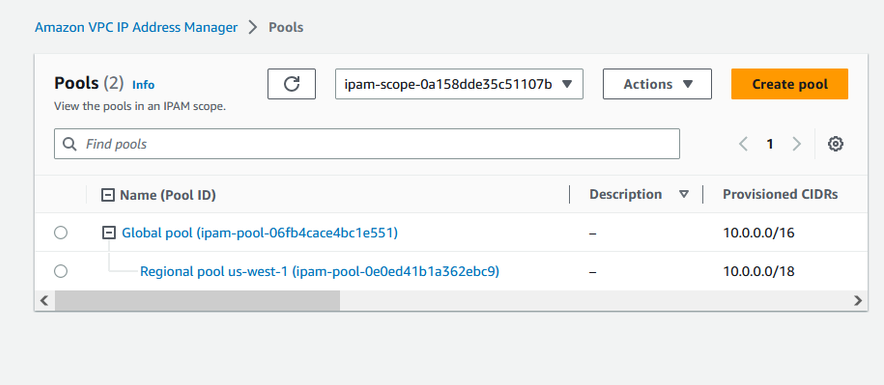

최상위 수준 풀을 생성했으므로 이제 us-west-1과 us-west-2에 리전 풀을 생성합니다.

4단계: 리전 IPAM 풀 생성

이 섹션에서는 2개의 리전 풀을 사용하여 IP 주소를 구성하는 방법을 설명합니다. 이 자습서에서는 예제 IPAM 풀 플랜 중 하나를 따르고 조직의 멤버 계정에서 VPC에 CIDR을 할당하는 데 사용할 수 있는 2개의 리전 풀을 생성합니다.

리전 풀 생성

-

IPAM 관리자 계정을 사용하여 https://console.aws.amazon.com/ipam/

에서 IPAM 콘솔을 엽니다. -

탐색 창에서 Pools를 선택합니다.

-

프라이빗 범위를 선택합니다.

-

풀 생성(Create pool)을 선택합니다.

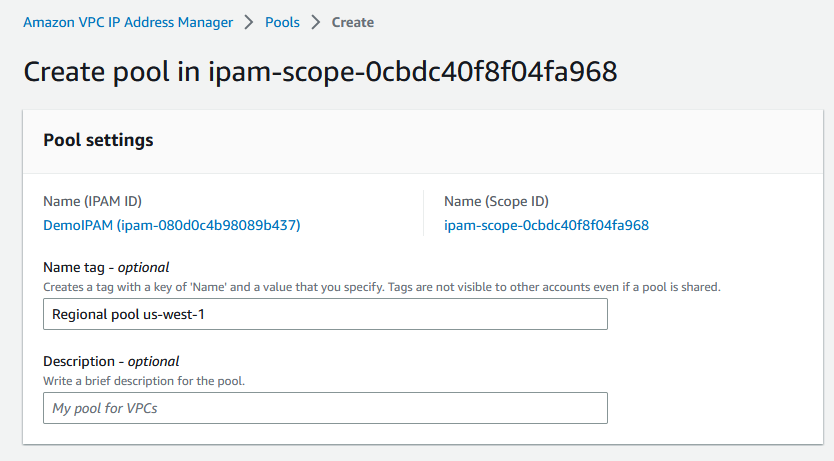

IPAM 범위에서 프라이빗 범위를 선택한 상태로 둡니다.

(선택 사항) 풀에 대한 이름 태그와 설명(예: Regional pool us-west-1)을 추가합니다.

-

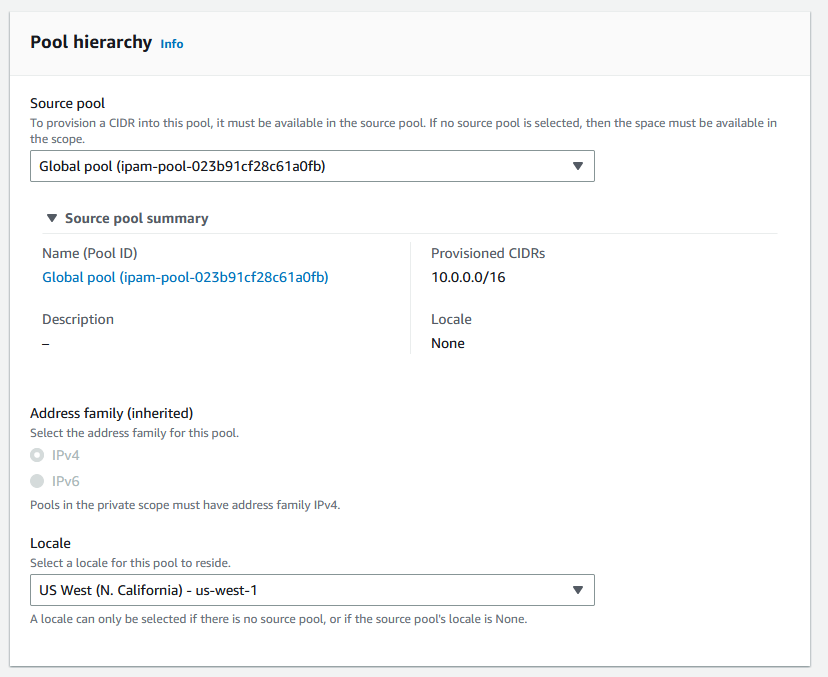

소스에서 IPAM 풀을 선택하고 3단계: 최상위 IPAM 풀 생성에서 생성한 최상위 풀(‘Global pool’)을 선택합니다. 그런 다음 로캘에서 us-west-1을 선택합니다.

-

리소스 계획에서 범위 내에서 IP 공간 계획을 선택한 상태로 둡니다. 이 옵션을 사용하여 VPC 내 서브넷 IP 공간을 계획하는 방법에 대한 자세한 내용은 자습서: 서브넷 IP 할당을 위한 VPC IP 주소 공간 계획를 참조하세요.

-

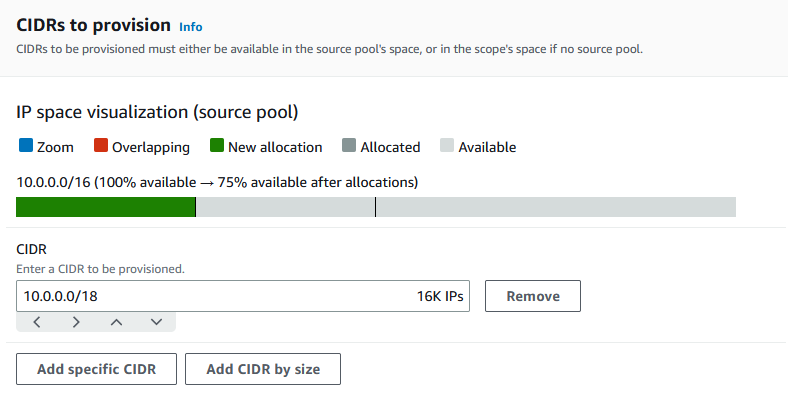

프로비저닝할 CIDR에서 10.0.0.0/18을 입력합니다. 그러면 이 풀에 약 16,000개의 사용 가능한 IP 주소가 제공됩니다.

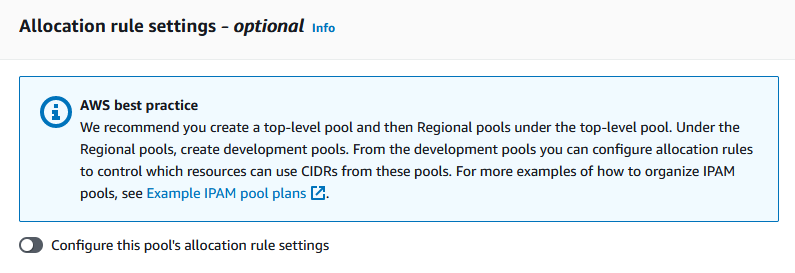

이 풀의 할당 규칙 설정 구성을 비활성화된 상태로 둡니다. 이 풀에서 직접 VPC에 CIDR을 할당하지 않습니다. 대신 이 풀에서 생성하는 하위 풀에서 CIDR을 할당합니다.

풀 생성(Create pool)을 선택합니다.

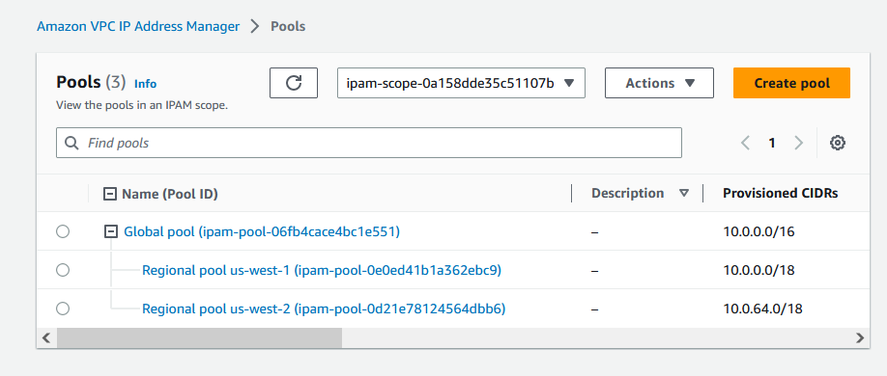

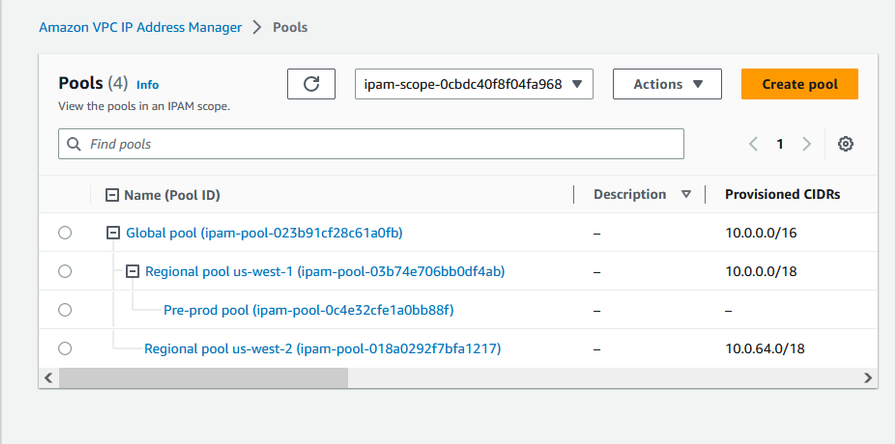

풀 뷰로 돌아가 생성한 IPAM 풀의 계층 구조를 봅니다.

이 섹션의 단계를 반복하고 CIDR 10.0.64.0/18이 프로비저닝된 us-west-2 로캘에 두 번째 리전 풀을 생성합니다. 해당 프로세스를 완료하면 계층 구조에 다음과 비슷한 3개의 풀이 생깁니다.

5단계: 사전 프로덕션 개발 풀 생성

이 섹션의 단계에 따라 리전 풀 중 하나 내에 사전 프로덕션 리소스에 대한 개발 풀을 생성합니다.

사전 프로덕션 개발 풀 생성

-

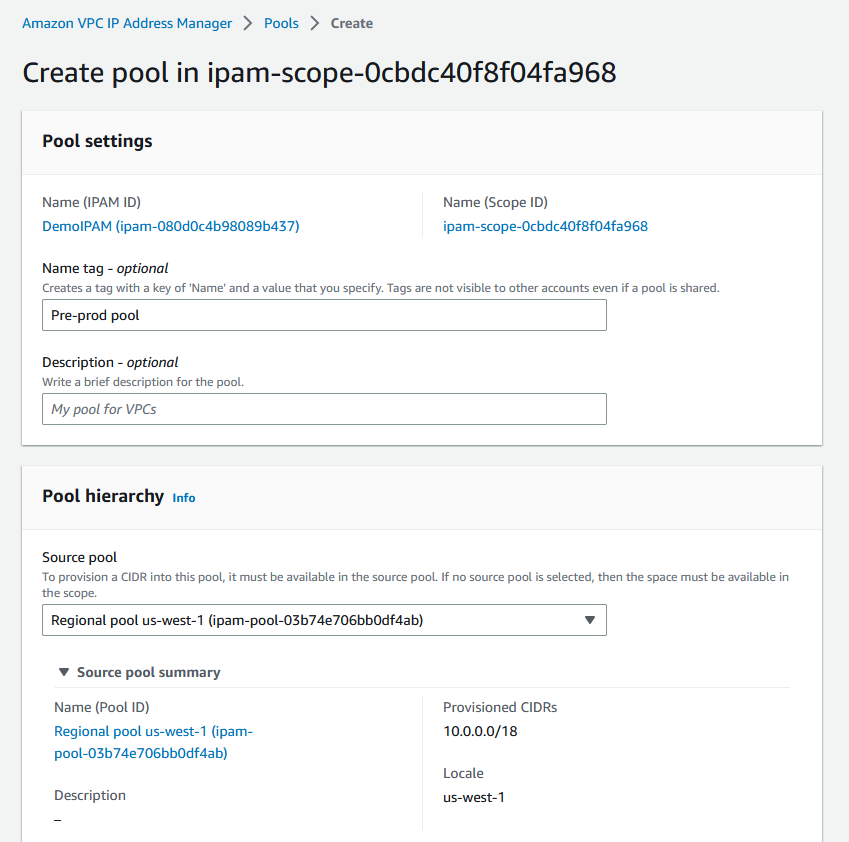

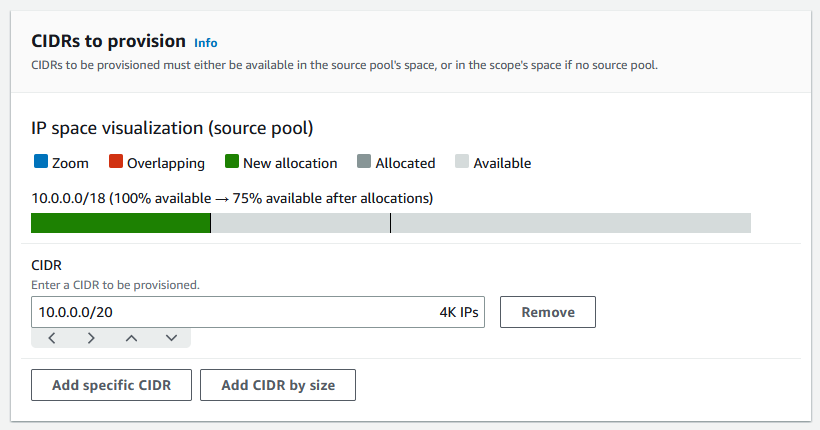

이전 섹션에서와 동일한 방식으로 IPAM 관리자 계정을 사용하여 Pre-prod pool이라는 풀을 생성합니다. 단, 이번에는 Regional pool us-west-1을 소스 풀로 사용합니다.

프로비저닝할 CIDR을 10.0.0.0/20으로 지정합니다. 그러면 이 풀에 약 4,000개의 IP 주소가 제공됩니다.

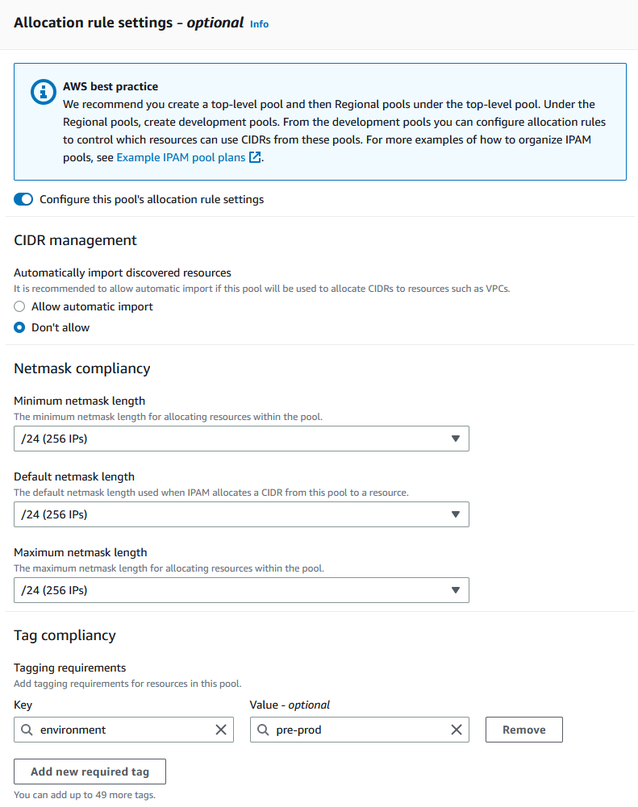

이 풀의 할당 규칙 설정 구성 옵션을 전환합니다. 다음을 수행합니다.

CIDR 관리 아래의 검색된 리소스 자동 가져오기에서 기본값인 허용 안 함 옵션을 선택된 상태로 둡니다. 이 옵션을 사용하면 IPAM이 풀의 로캘에서 검색한 리소스 CIDR을 자동으로 가져올 수 있습니다. 이 옵션에 대한 자세한 설명은 이 자습서의 범위를 벗어나지만 최상위 IPv4 풀 생성에서 옵션에 대한 자세한 내용을 읽을 수 있습니다.

넷마스크 규정 준수 아래에서 최소, 기본 및 최대 넷마스크 길이로 /24를 선택합니다. 이 옵션에 대한 자세한 설명은 이 자습서의 범위를 벗어나지만 최상위 IPv4 풀 생성에서 옵션에 대한 자세한 내용을 읽을 수 있습니다. 중요한 점은 나중에 이 풀의 CIDR을 사용하여 생성하는 VPC가 여기에서 설정한 내용에 따라 /24로 제한된다는 것입니다.

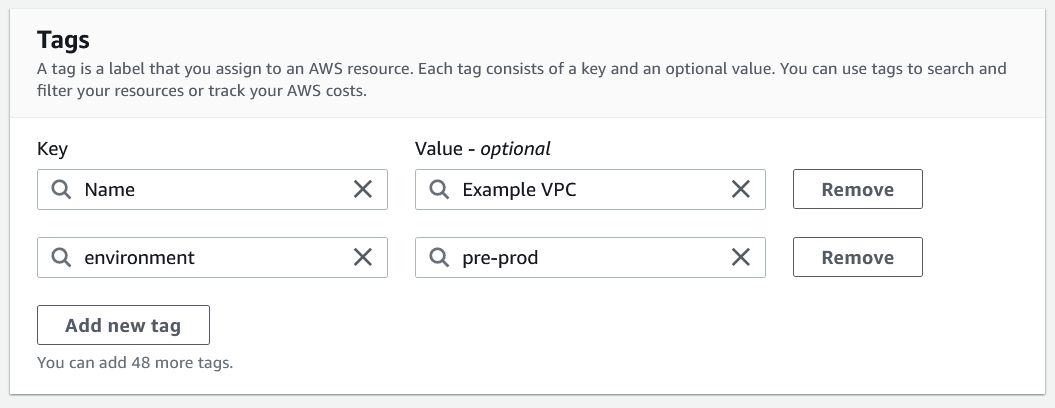

태그 규정 준수 아래에서 environment/pre-prod를 입력합니다. 이 태그는 VPC가 풀에서 공간을 할당하는 데 필요합니다. 이것이 어떻게 작동하는지 나중에 보여드리겠습니다.

풀 생성(Create pool)을 선택합니다.

-

이제 풀 계층 구조에는 Regional pool us-west-1 아래에 추가 하위 풀이 포함됩니다.

이제 IPAM 풀을 조직의 다른 멤버 계정과 공유하고 해당 계정이 풀에서 CIDR을 할당하도록 설정하여 VPC를 생성할 준비가 되었습니다.

6단계: IPAM 풀 공유

이 섹션의 단계에 따라 AWS Resource Access Manager(RAM)를 사용하여 사전 프로덕션 IPAM 풀을 공유합니다.

이 섹션은 2개의 하위 섹션으로 구성되어 있습니다.

-

6.1단계. AWS RAM에서 리소스 공유 활성화: 이 단계는 AWS Organizations 관리 계정으로 수행해야 합니다.

-

6.2단계. AWS RAM을 사용하여 IPAM 풀 공유: 이 단계는 IPAM 관리자로 수행해야 합니다.

6.1단계. AWS RAM에서 리소스 공유 활성화

IPAM을 생성한 후에는 IP 주소 풀을 조직의 다른 계정과 공유할 수 있습니다. IPAM 풀을 공유하기 전에 이 단원의 단계를 완료하여 AWS RAM과 리소스 공유를 활성화합니다.

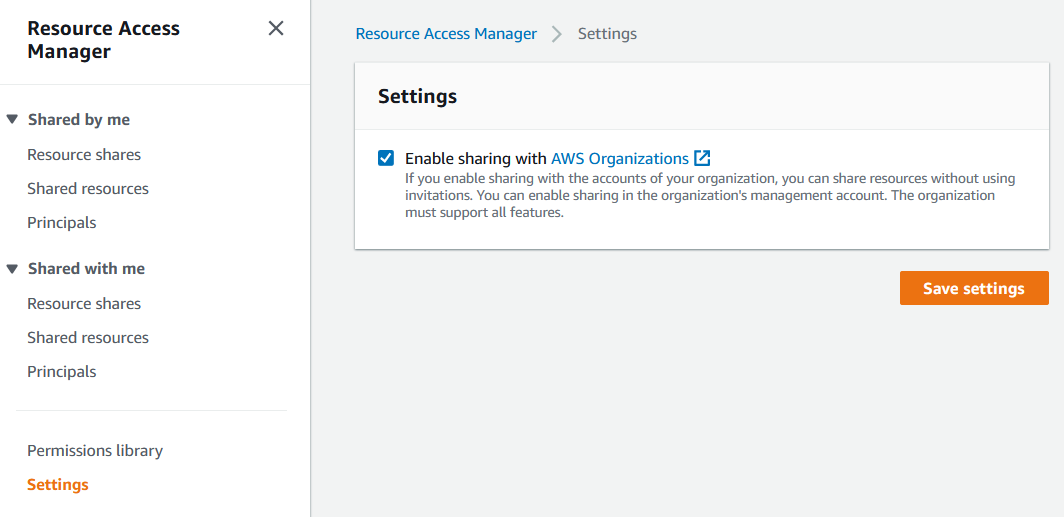

리소스 공유 활성화

-

AWS Organizations 관리 계정을 사용하여 https://console.aws.amazon.com/ram/

에서 AWS RAM 콘솔을 엽니다. -

왼쪽 탐색 창에서 설정을 선택하고 공유 활성화 범위 - AWS Organizations를 선택한 다음 설정 저장을 선택합니다.

이제 IPAM 풀을 조직의 다른 멤버와 공유할 수 있습니다.

6.2단계. AWS RAM을 사용하여 IPAM 풀 공유

이 섹션에서는 사전 프로덕션 개발 풀을 다른 AWS Organizations 멤버 계정과 공유합니다. 필수 IAM 권한에 대한 정보를 포함하여 IPAM 풀 공유에 대한 전체 지침은 AWS RAM을 사용하여 IPAM 풀 공유 섹션을 참조하세요.

AWS RAM을 사용하여 IPAM 풀 공유

-

IPAM 관리자 계정을 사용하여 https://console.aws.amazon.com/ipam/

에서 IPAM 콘솔을 엽니다. -

탐색 창에서 Pools를 선택합니다.

-

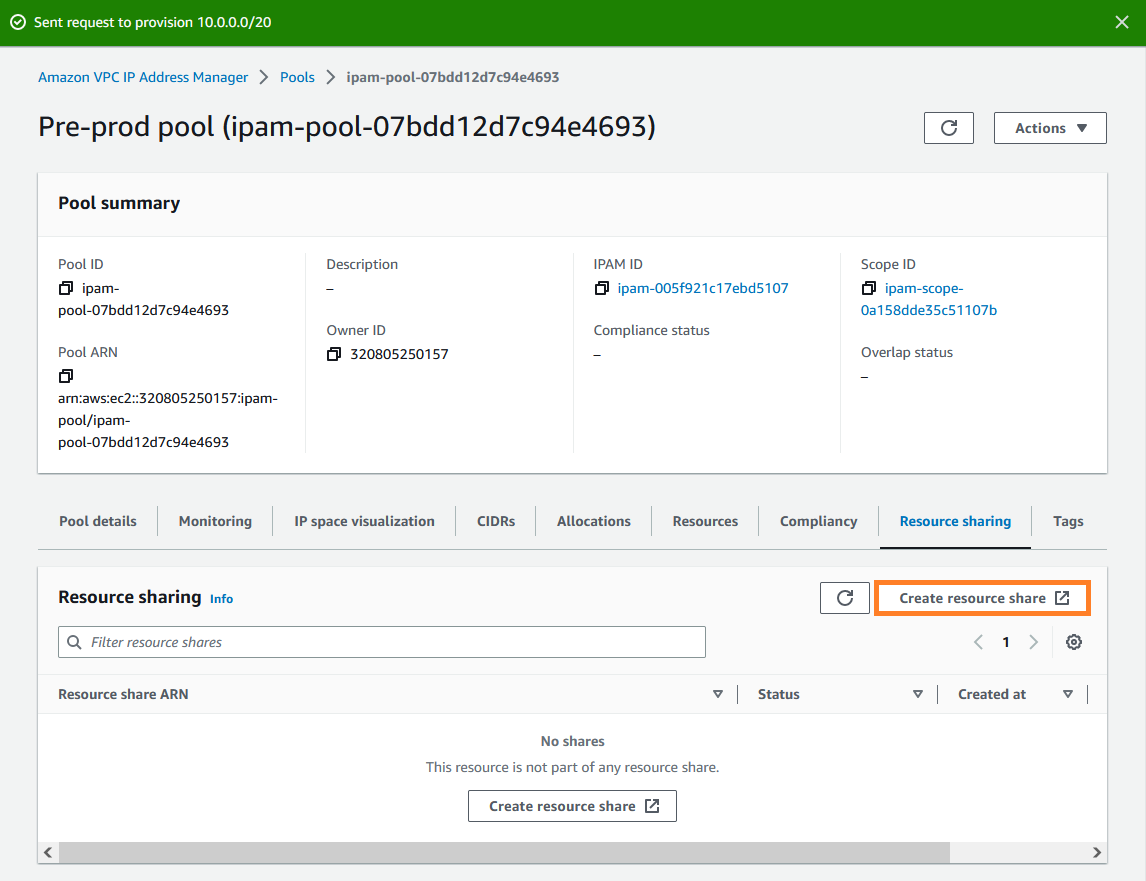

프라이빗 범위를 선택하고 사전 프로덕션 IPAM 풀을 선택한 다음 작업 > 세부 정보 보기를 선택합니다.

-

리소스 공유(Resource sharing)에서 리소스 공유 생성(Create resource share)을 선택합니다. AWS RAM 콘솔이 열립니다. AWS RAM을 사용하여 풀을 공유합니다.

-

리소스 공유 생성(Create a resource share)을 선택합니다.

AWS RAM 콘솔이 열립니다.

-

AWS RAM 콘솔에서 리소스 공유 생성을 다시 선택합니다.

-

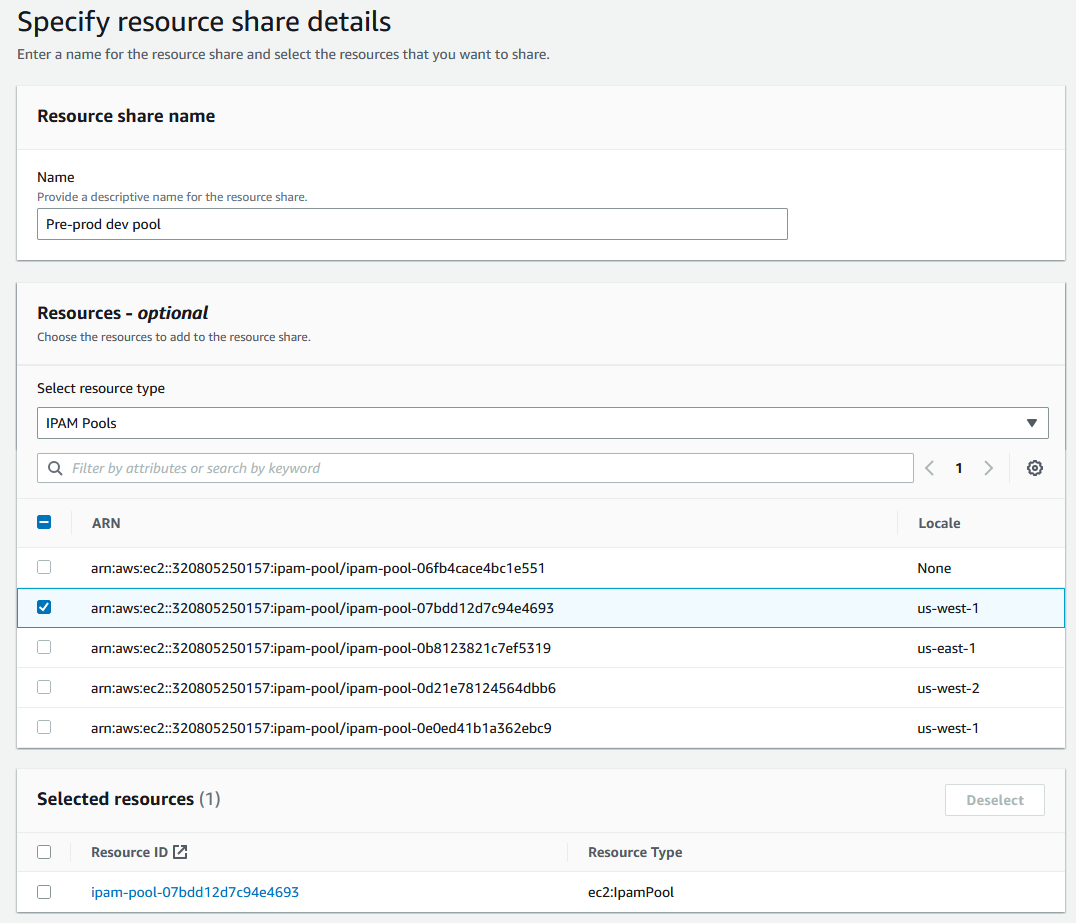

공유 풀에 대한 이름을 추가합니다.

-

리소스 유형 선택에서 IPAM 풀을 선택한 다음 사전 프로덕션 개발 풀의 ARN을 선택합니다.

-

Next(다음)를 선택합니다.

-

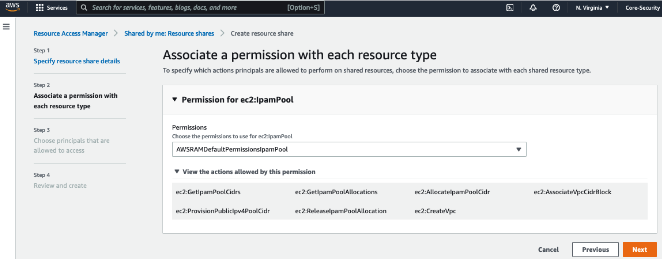

기본값인 AWSRAMDefaultPermissionsIpamPool 권한을 선택된 상태로 둡니다. 권한 옵션에 대한 세부 정보는 이 자습서의 범위를 벗어나지만 AWS RAM을 사용하여 IPAM 풀 공유에서 이러한 옵션에 대해 자세히 알아볼 수 있습니다.

-

Next(다음)를 선택합니다.

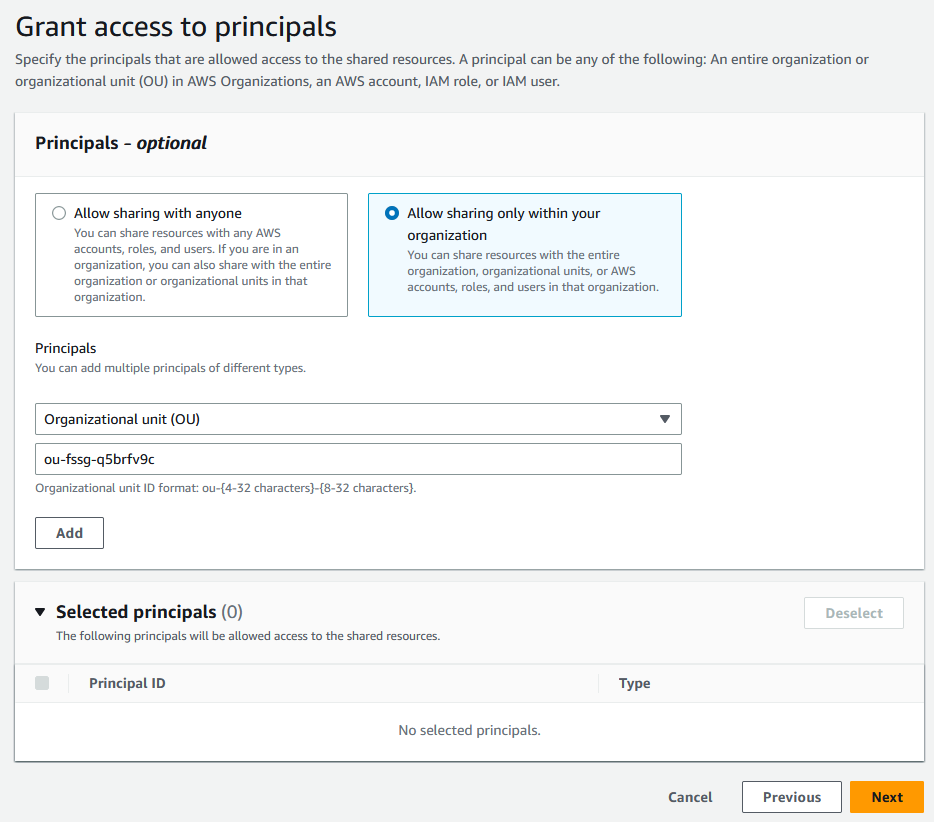

보안 주체 아래에서 조직 내에서만 공유 허용을 선택합니다. AWS Organizations가 IPAM과 통합되는 방식에 설명된 대로 AWS Organizations 조직 단위 ID를 입력한 다음 추가를 선택합니다.

-

Next(다음)를 선택합니다.

-

리소스 공유 옵션 및 공유할 보안 주체를 검토하고 생성을 선택합니다.

이제 풀이 공유되었으므로 다음 단계로 이동하여 IPAM 풀에서 할당된 CIDR을 사용하여 VPC를 생성합니다.

7단계: IPAM 풀에서 할당된 CIDR을 사용하여 VPC 생성

이 섹션의 단계에 따라 사전 프로덕션 풀에서 할당된 CIDR을 사용하여 VPC를 생성합니다. 이 단계는 이전 섹션에서 IPAM 풀을 공유한 OU의 멤버 계정으로 완료해야 합니다(AWS Organizations가 IPAM과 통합되는 방식에서는 example-member-account-2). VPC를 생성하는 데 필요한 IAM 권한에 대한 자세한 내용은 Amazon VPC 사용 설명서의 Amazon VPC 정책 예를 참조하세요.

IPAM 풀에서 할당된 CIDR을 사용하여 VPC 생성

-

멤버 계정을 사용하여 개발자 계정으로 사용할 멤버 계정으로 https://console.aws.amazon.com/vpc/

에서 VPC 콘솔을 엽니다. VPC 생성을 선택합니다.

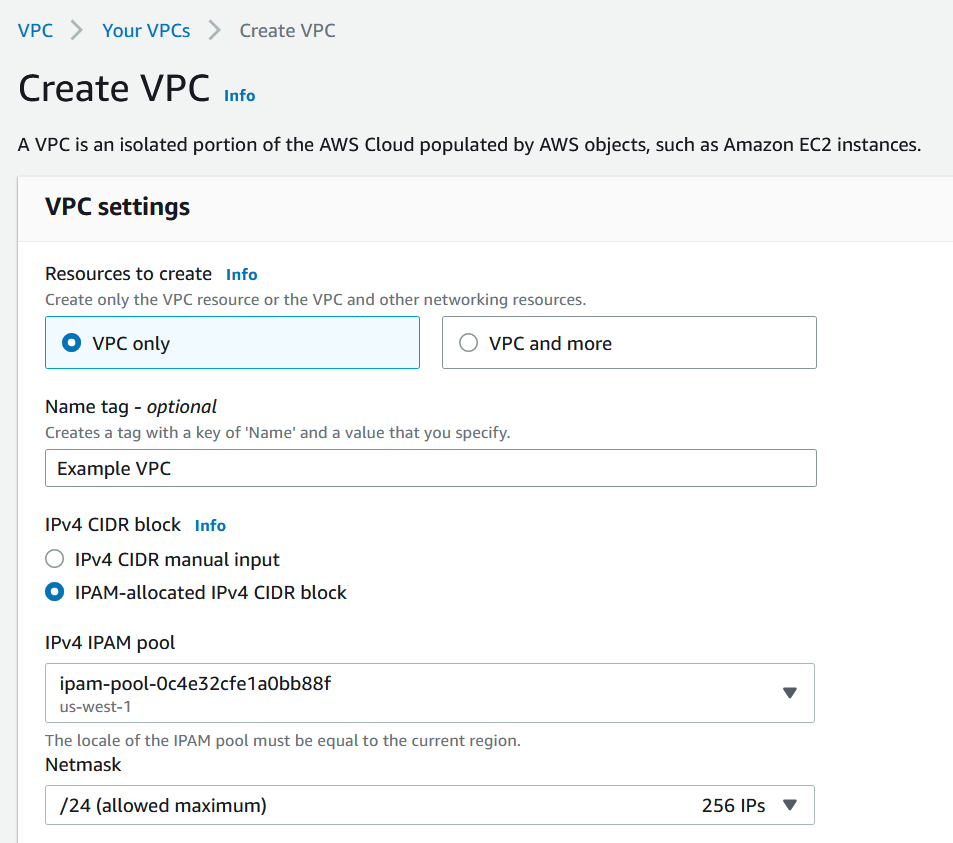

다음을 수행합니다.

-

이름(예: Example VPC)을 입력합니다.

-

IPAM 할당 IPv4 CIDR 블록을 선택합니다.

-

IPv4 IPAM 풀 아래에서 사전 프로덕션 풀의 ID를 선택합니다.

-

넷마스크 길이를 선택합니다. 넷마스크 길이를 선택합니다. 이 풀에 사용 가능한 넷마스크 길이를 /24로 제한했기 때문에(5단계: 사전 프로덕션 개발 풀 생성) 사용할 수 있는 넷마스크 옵션은 /24뿐입니다.

-

-

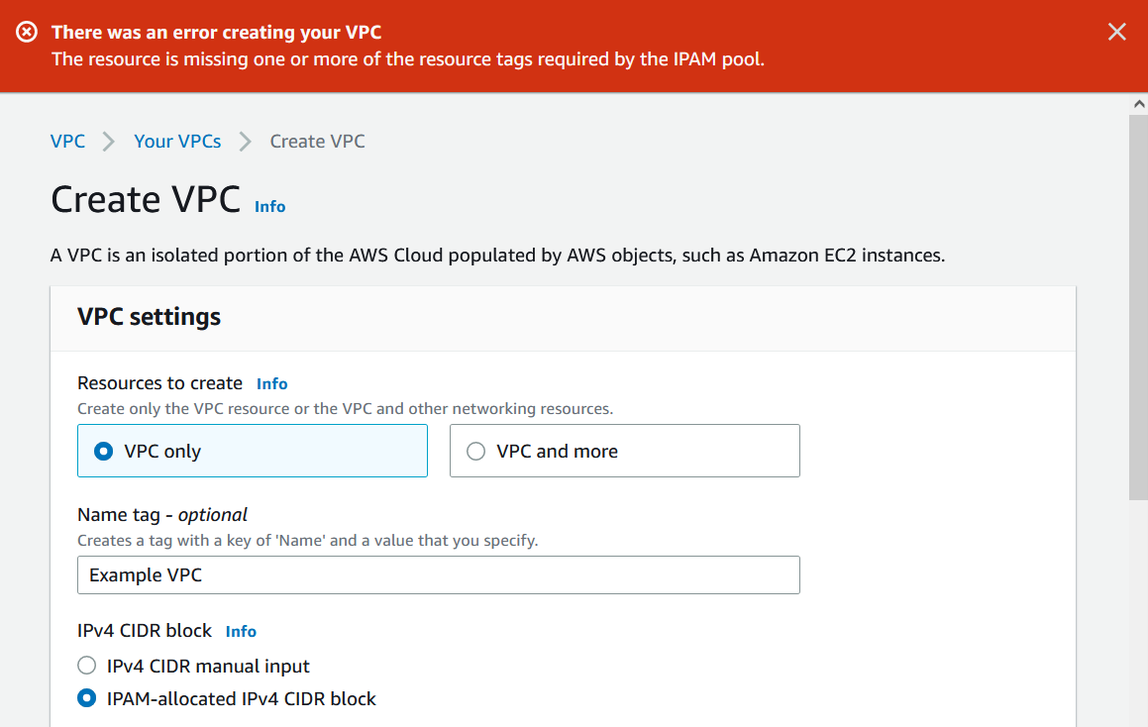

시연을 위해 지금은 태그 아래에서 태그를 더 추가하지 마세요. 사전 프로덕션 풀을 생성할 때(5단계: 사전 프로덕션 개발 풀 생성 내) 이 풀의 CIDR로 생성된 모든 VPC에 환경/사전 프로덕션 태그가 있어야 한다는 할당 규칙을 추가했습니다. 필수 태그가 추가되지 않았다는 오류가 표시되는 것을 볼 수 있게 environment/pre-prod 태그를 꺼둡니다.

-

VPC 생성을 선택합니다.

필수 태그가 추가되지 않았다는 오류 메시지가 나타납니다. 사전 프로덕션 풀을 생성할 때(5단계: 사전 프로덕션 개발 풀 생성) 할당 규칙을 설정했기 때문에 이 오류가 나타납니다. 할당 규칙에 따라 이 풀의 CIDR로 생성된 모든 VPC에는 environment/pre-prod 태그가 있어야 합니다.

이제 태그 아래에서 environment/pre-prod 태그를 추가하고 VPC 생성을 다시 선택합니다.

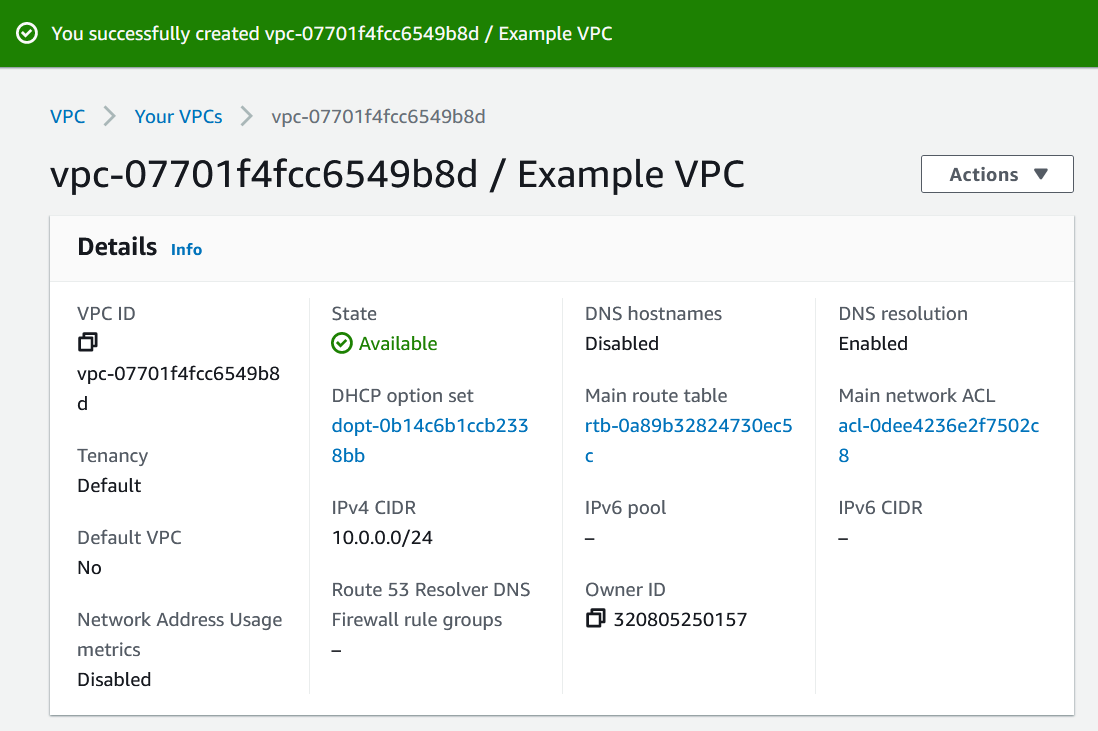

VPC가 성공적으로 생성되고 VPC가 사전 프로덕션 풀의 태그 규칙을 준수합니다.

IPAM 콘솔의 리소스 창에서 IPAM 관리자는 VPC와 할당된 CIDR을 보고 관리할 수 있습니다. VPC가 리소스 창에 표시되는 데 시간이 좀 걸립니다.

8단계: 정리

이 자습서에서는 위임된 관리자로 IPAM을 생성하고, 여러 풀을 생성하고, 조직의 멤버 계정이 풀에서 VPC CIDR을 할당하도록 설정했습니다.

이번 섹션의 단계에 따라 이 자습서에서 생성한 리소스를 정리합니다.

이 자습서에서 생성한 리소스 정리

예제 VPC를 생성한 멤버 계정을 사용하여 VPC를 삭제합니다. 자세한 지침은 Amazon Virtual Private Cloud 사용 설명서의 VPC 삭제를 참조하세요.

IPAM 관리자 계정을 사용하여 AWS RAM 콘솔에서 예제 리소스 공유를 삭제합니다. 자세한 지침은 AWS Resource Access Manager 사용 설명서의 AWSAWS RAM에서 리소스 공유 삭제를 참조하세요.

IPAM 관리자 계정을 사용하여 RAM 콘솔에 로그인하고 6.1단계. AWS RAM에서 리소스 공유 활성화에서 활성화하는 AWS Organizations와의 공유를 비활성화합니다.

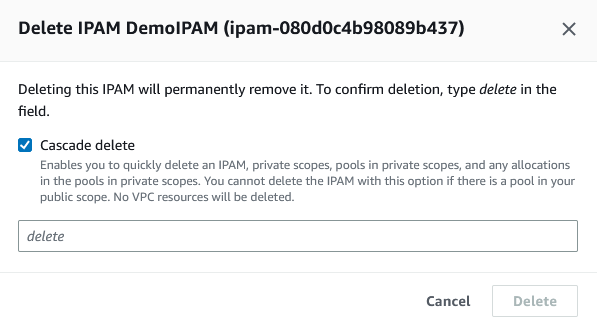

IPAM 관리자 계정을 사용하여 IPAM 콘솔에서 IPAM을 선택한 다음 작업 > 삭제를 선택하여 예제 IPAM을 삭제합니다. 자세한 지침은 IPAM 삭제 섹션을 참조하세요.

IPAM을 삭제하라는 메시지가 나타나면 하위 항목 삭제를 선택합니다. 그러면 IPAM을 삭제하기 전에 IPAM 내의 모든 범위와 풀이 삭제됩니다.

delete를 입력하고 삭제를 선택합니다.

AWS Organizations 관리 계정을 사용하여 IPAM 콘솔에 로그인하고 설정을 선택한 다음 위임된 관리자 계정을 제거합니다.

(선택 사항) IPAM을 AWS Organizations와 통합하면 IPAM은 각 멤버 계정에 서비스 연결 역할을 자동으로 생성합니다. 각 AWS Organizations 멤버 계정을 사용하여 IAM에 로그인하고 각 멤버 계정에서 AWSServiceRoleForIPAM 서비스 연결 역할을 삭제합니다.

-

정리가 완료되었습니다.