지배구조

전반적인 접근 방식의 일부로 보안 거버넌스를 포함하는 것은 위험 관리에 도움이 되는 정책과 제어 목표를 정의하여 비즈니스 목표 달성을 지원하기 위한 것입니다. 보안 제어 목표에 계층화된 접근 방식을 사용하여 위험을 관리합니다. 각 계층은 이전 계층을 기반으로 구현합니다. AWS 공동 책임 모델을 이해하는 것이 가장 기본적인 계층입니다. 이 모델을 이해하면 고객 측에서 어떤 부분에 책임이 있는지, AWS로부터 어떤 책임을 상속하는지 명확히 알 수 있습니다. 이때 AWS 아티팩트

다음 계층에서 대부분의 제어 목표를 달성하세요. 플랫폼 전반의 기능이 이 계층에 있습니다. 예를 들어, 이 계층에는 AWS 계정 벤딩 프로세스, AWS IAM Identity Center과 같은 자격 증명 제공업체와의 통합, 일반적인 탐지 제어가 포함됩니다. 플랫폼 거버넌스 프로세스의 결과 중 일부도 이 계층에 있습니다. 새로운 AWS 서비스를 사용하고자 할 때 AWS Organizations 서비스에서 서비스 제어 정책(SCP)을 업데이트하여 서비스를 처음 사용할 때 적용할 가드레일을 제공할 수 있습니다. 다른 SCP를 사용하여 일반적인 보안 제어 목표(보안 불변수라고 함)를 구현할 수 있습니다. 보안 불변수는 여러 개의 계정, 조직 단위 또는 전체 AWS 조직에 적용하는 제어 목표 또는 구성입니다. 일반적으로 인프라가 실행되는 리전의 수를 제한하거나 탐지 제어 비활성화를 차단하는 것을 예로 들 수 있습니다. 이 중간 계층에는 구성 규칙 또는 파이프라인 검사 등 코드화된 정책도 포함됩니다.

상단 계층은 제품 팀이 제어 목표를 충족하는 영역입니다. 제품 팀이 제어하는 애플리케이션에서 구현이 수행되기 때문입니다. 애플리케이션에 입력 검증을 구현하거나 마이크로서비스 간에 자격 증명이 정확히 전달되도록 하는 것을 예로 들 수 있습니다. 제품 팀에서 구성을 담당하지만, 여전히 중간 계층으로부터 일부 기능을 상속할 수 있습니다.

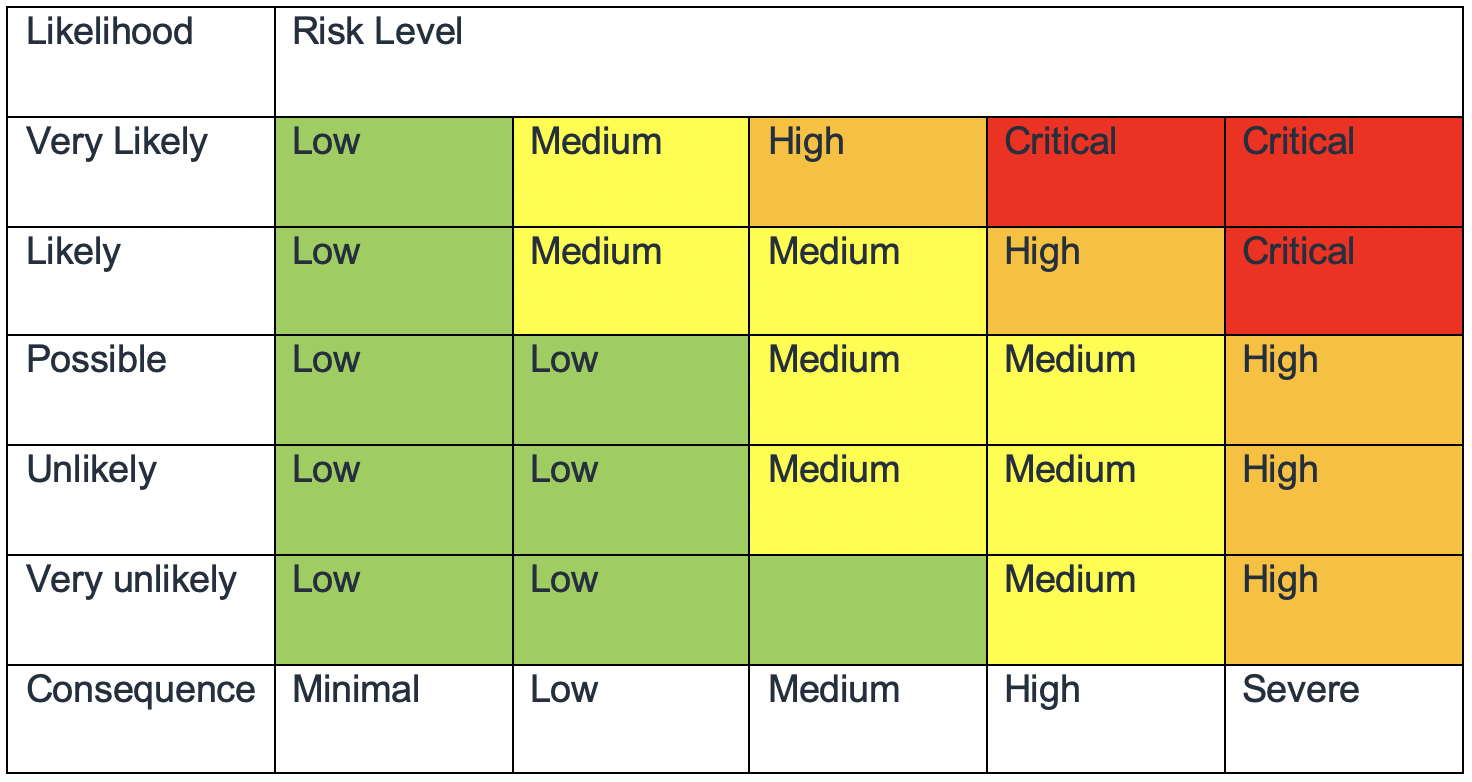

제어를 어디에 구현하든 목표는 같습니다. 바로 위험을 관리하는 것입니다. 위험 관리 프레임워크의 범위는 특정 업계, 리전 또는 기술에 적용됩니다. 기본 목표는 발생 가능성과 결과에 따라 위험을 강조하는 것입니다. 이를 내재된 위험이라고 합니다. 그런 다음 발생 가능성, 결과 또는 둘 다를 축소하는 제어 목표를 정의할 수 있습니다. 그러고 나서 제어 조치가 마련된 상태에서 위험의 결과가 무엇일지 볼 수 있습니다. 이를 잔존 위험이라고 합니다. 제어 목표는 하나의 워크로드나 여러 개의 워크로드에 적용할 수 있습니다. 다음 다이어그램은 일반적인 위험 매트릭스를 보여줍니다. 발생 가능성은 이전 발생 빈도를 기반으로 하며 결과는 이벤트로 인한 재정, 평판, 시간 비용을 기반으로 합니다.

그림 2: 위험 수준 발생 가능성 매트릭스