기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

시나리오 4: AWS Microsoft AD 및 온-프레미스로의 양방향 전이적 신뢰

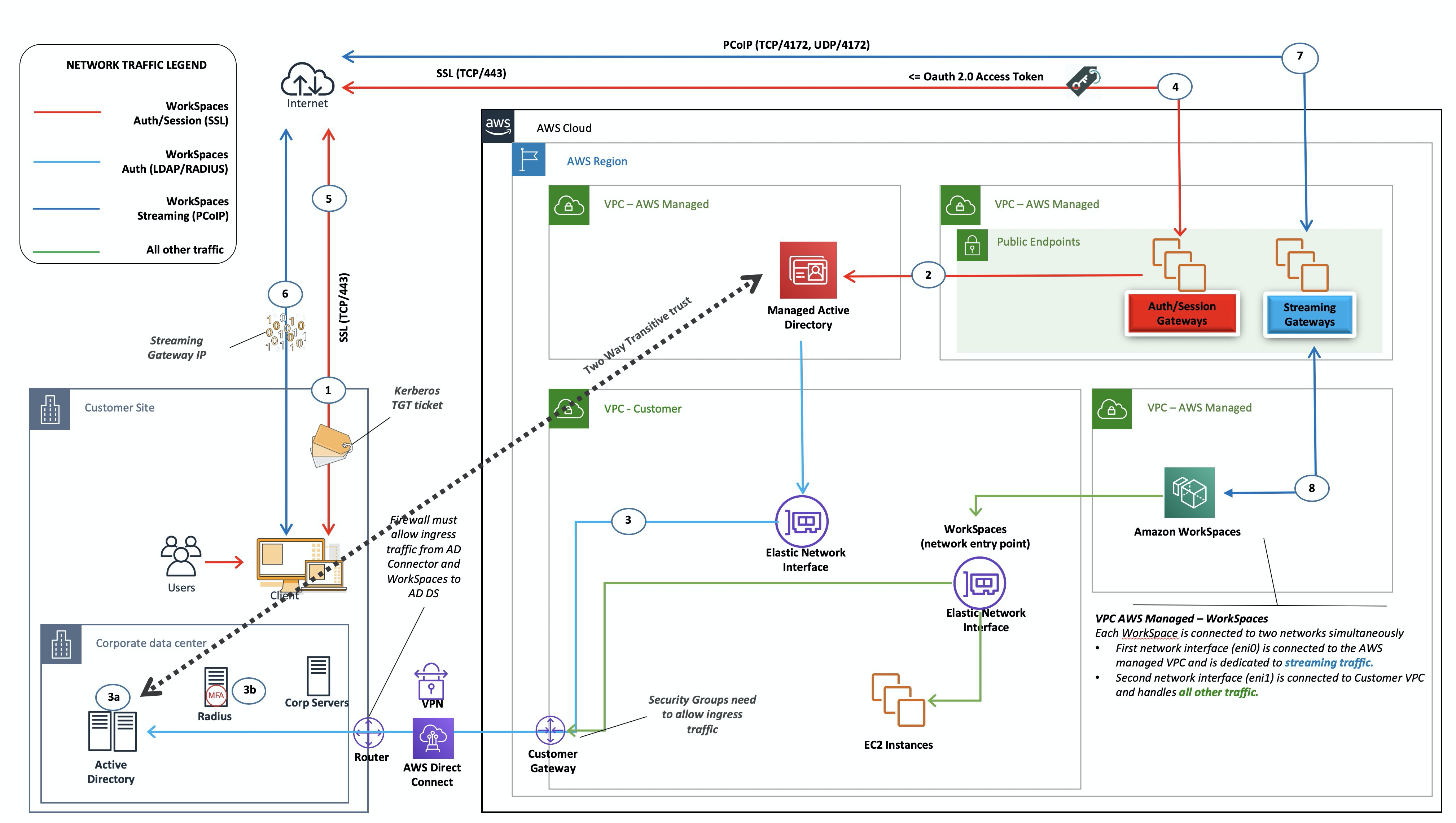

다음 그림에 표시된 이 시나리오는 고객 온-프레미스 AD에 대한 양방향 전이적 신뢰를 갖는 AWS 클라우드에 AWS 관리형 AD를 배포했습니다. 사용자는 관리형 AD에서 WorkSpaces 생성되며, AD 트러스트를 통해 온-프레미스 환경에서 리소스에 액세스할 수 있습니다.

그림 9: AWS Microsoft AD와 온프레미스로의 양방향 전이적 신뢰

시나리오 3에서와 같이 AD DS (Microsoft AD) 는 두 AZ에 걸쳐 있는 전용 서브넷에 배포되므로 클라우드에서 AD DS의 가용성이 높아집니다. AWS

이 시나리오는 AWS 클라우드의 배포, 패치, 고가용성, 모니터링을 포함하여 완전히 관리되는 AWS Directory Service를 사용하려는 고객에게 적합합니다. 또한 이 시나리오를 통해 WorkSpaces 사용자는 기존 네트워크에서 AD에 가입된 리소스에 액세스할 수 있습니다. 이 시나리오를 수행하려면 도메인 트러스트가 있어야 합니다. 보안 그룹과 방화벽 규칙은 두 활성 디렉터리 간의 통신을 허용해야 합니다.

AWS Directory Service의 배치 외에도 이전 그림에서는 사용자로부터 작업 공간으로의 트래픽 흐름과 작업 공간이 AD 서버 및 MFA 서버와 상호 작용하는 방식을 설명합니다.

이 아키텍처는 다음과 같은 구성 요소 또는 구조를 사용합니다.

AWS

-

Amazon VPC — 두 개의 AZ에 걸쳐 최소 네 개의 프라이빗 서브넷을 포함하는 Amazon VPC 생성 (AD DS, Microsoft AD의 경우 2개, AD Connector용 2개, AD Connector 또는. WorkSpaces

-

DHCP 옵션 세트 — Amazon VPC DHCP 옵션 세트 생성. 이를 통해 고객은 지정된 도메인 이름과 DNS (Microsoft AD) 를 정의할 수 있습니다. 자세한 내용은 DHCP 옵션 세트를 참조하십시오.

-

선택 사항: Amazon 가상 프라이빗 게이트웨이 — IPsec VPN 터널 (VPN) 또는 연결을 통해 고객 소유 네트워크와 통신할 수 있습니다. AWS Direct Connect 온프레미스 백엔드 시스템에 액세스하는 데 사용합니다.

-

AWS 디렉터리 서비스 — Microsoft AD는 VPC 서브넷의 전용 쌍에 배포되었습니다 (AD DS 관리 서비스).

-

Amazon EC2 — 고객이 선택할 수 있는 MFA용 RADIUS 서버.

-

Amazon WorkSpaces — AD Connector와 동일한 프라이빗 서브넷에 WorkSpaces 배포됩니다. 자세한 내용은 이 문서의 Active Directory: 사이트 및 서비스 섹션을 참조하십시오.

고객

-

네트워크 연결 — 기업 VPN 또는 AWS Direct Connect 엔드포인트.

-

최종 사용자 디바이스 — Amazon 서비스에 액세스하는 데 사용되는 기업용 또는 BYOL 최종 사용자 디바이스 (예: 윈도우, 맥, 아이패드, 안드로이드 태블릿, 제로 클라이언트, 크롬북). WorkSpaces 지원되는 장치 및 웹 브라우저에 대한 클라이언트 애플리케이션 목록을 참조하십시오.

이 솔루션을 사용하려면 고객 온-프레미스 데이터 센터에 연결해야 신뢰 프로세스가 작동할 수 있습니다. WorkSpaces사용자가 온프레미스 네트워크의 리소스를 사용하는 경우 지연 시간 및 아웃바운드 데이터 전송 비용을 고려해야 합니다.