Cenários para acessar uma instância de banco de dados em uma VPC

O Amazon RDS é compatível com os seguintes cenários de acesso a uma instância de banco de dados em uma VPC:

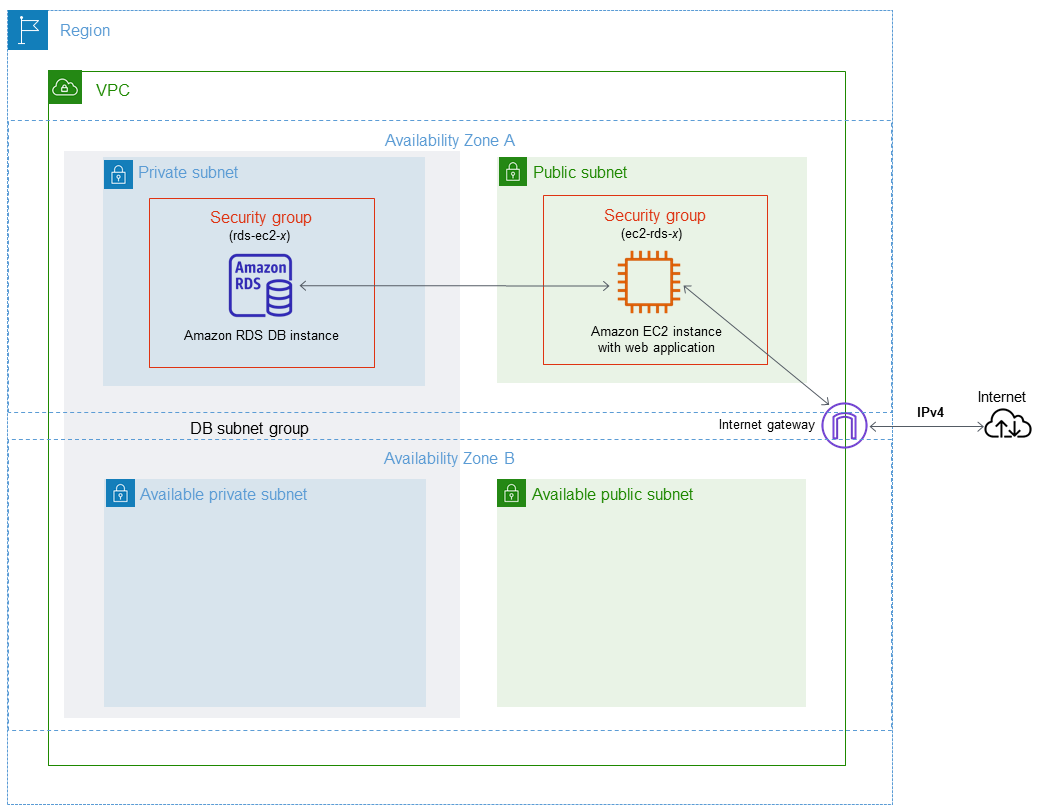

Uma instância de banco de dados em uma VPC acessada por uma instância do Amazon EC2 na mesma VPC.

Um uso comum de uma instância de banco de dados em uma VPC é compartilhar dados com um servidor de aplicações que está sendo executado em uma instância do Amazon EC2 na mesma VPC.

O diagrama a seguir mostra esse cenário.

A maneira mais simples de gerenciar o acesso entre instâncias do EC2 e instâncias de banco de dados na mesma VPC é fazer o seguinte:

-

Crie um grupo de segurança de VPC no qual as suas instâncias de banco de dados estarão. Esse grupo de segurança pode ser usado para restringir o acesso às instâncias de banco de dados. Por exemplo, você pode criar uma regra personalizada para esse grupo de segurança. Isso pode permitir o acesso TCP usando a porta que você atribuiu à instância de banco de dados quando a criou e um endereço IP para acessar a instância de banco de dados para desenvolvimento ou outros fins.

-

Crie um grupo de segurança da VPC em que as suas instâncias do EC2 (servidores Web e clientes) estarão. Esse grupo de segurança pode, se necessário, permitir o acesso à instância do EC2 pela Internet usando a tabela de roteamento da VPC. Por exemplo, você pode definir regras nesse grupo de segurança para permitir o acesso TCP à instância do EC2 pela porta 22.

-

Crie regras personalizadas no grupo de segurança para suas instâncias de banco de dados que permitam conexões do grupo de segurança que você criou para suas instâncias do EC2. Essas regras podem permitir que qualquer membro do grupo de segurança acesse as instâncias de banco de dados.

Há uma sub-rede pública e privada adicional em uma zona de disponibilidade separada. Um grupo de sub-redes do banco de dados RDS exige uma sub-rede em, pelo menos, duas zonas de disponibilidade. A sub-rede adicional facilita a migração para uma implantação de instância de banco de dados multi-AZ no futuro.

Para um tutorial que mostra como criar uma VPC com sub-redes públicas e privadas para esse cenário, consulte Tutorial: Criar uma VPC para usar com uma instância de banco de dados (somente IPv4).

dica

Você pode configurar a conectividade de rede entre uma instância do Amazon EC2 e uma instância de banco de dados automaticamente ao criar a instância de banco de dados. Para obter mais informações, consulte Configurar a conectividade automática de rede com uma instância do EC2.

Para criar uma regra em um grupo de segurança de VPC que permita conexões de outro grupo de segurança, faça o seguinte:

-

Faça login no AWS Management Console e abra o console da Amazon VPC em https://console.aws.amazon.com/vpc

. -

No painel de navegação, selecione Grupos de segurança.

-

Escolha ou crie um grupo de segurança ao qual você deseja conceder acesso para membros de outro grupo de segurança. No cenário anterior, esse é o grupo de segurança usado para suas instâncias de banco de dados. Vá para a guia Inbound Rules (Regras de entrada) e escolha Edit rules (Editar regras).

-

Na página Edit inbound rules (Editar regras de entrada), escolha Add Rule (Adicionar regra).

-

Em Type (Tipo), escolha a entrada que corresponde à porta usada ao criar sua instância de banco de dados, como MYSQL/Aurora.

-

Na caixa Origem, comece a digitar o ID do grupo de segurança para listar os grupos de segurança correspondentes. Escolha o grupo de segurança com membros que você deseja que tenham acesso aos recursos protegidos por esse grupo de segurança. Esse é o grupo de segurança usado para sua instância do EC2 no cenário anterior.

-

Se necessário, repita as etapas para o protocolo TCP, criando uma regra com Todos os TCP como Tipo e seu grupo de segurança na caixa Origem. Se você pretende usar o protocolo UDP, crie uma regra com All UDP (Todos os UDP) como Type (Tipo) e seu grupo de segurança em Source (Origem).

-

Escolha Salvar regras.

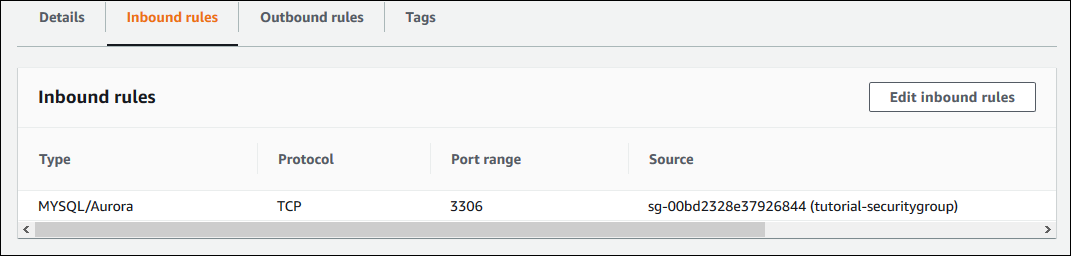

A tela a seguir mostra uma regra de entrada com um grupo de segurança como origem.

Para ter mais informações sobre como se conectar ao à instância de banco de dados por meio da instância do EC2, consulte Conectar a uma instância de banco de dados do Amazon RDS.

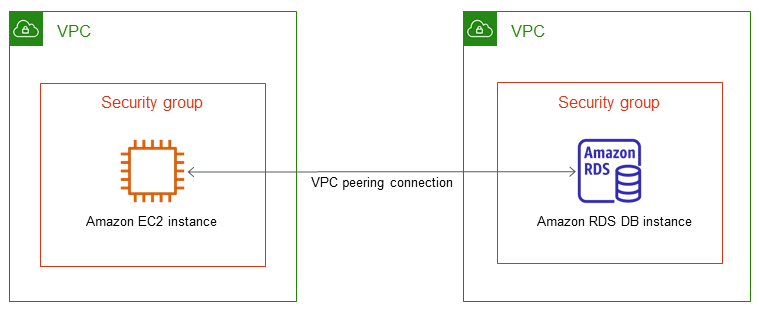

Uma instância de banco de dados em uma VPC acessada por uma instância do EC2 em uma VPC diferente

Quando sua instância de banco de dados está em uma VPC diferente da instância do EC2 que você está usando para acessá-la, você pode usar emparelhamento de VPC para acessar a instância de banco de dados.

O diagrama a seguir mostra esse cenário.

Uma conexão de emparelhamento da VPC é uma conexão de redes entre duas VPCs que permite direcionar o tráfego entre elas usando endereços IP privados. Recursos em qualquer VPC podem se comunicar uns com os outros como se estivessem na mesma rede. Você pode criar uma conexão de emparelhamento da VPC entre suas próprias VPCs, com uma VPC em outra conta da AWS ou com uma VPC em uma Região da AWS diferente. Para saber mais sobre o emparelhamento de VPCs, consulte Emparelhamento de VPCs, no Guia do usuário do Amazon Virtual Private Cloud.

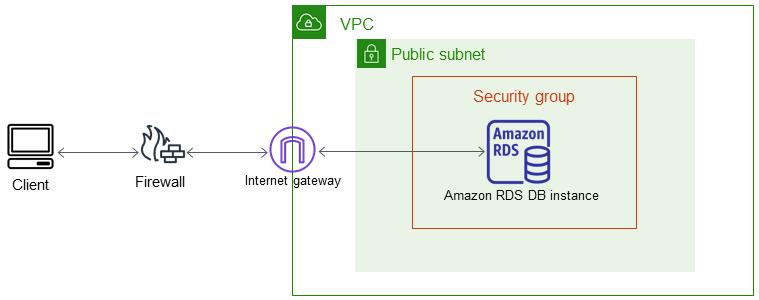

Uma instância de banco de dados em uma VPC acessada por uma aplicação cliente pela internet

Para acessar uma instância de banco de dados em uma VPC de uma aplicação cliente via Internet, configure uma VPC com uma sub-rede pública única e um gateway da Internet para permitir a comunicação pela Internet.

O diagrama a seguir mostra esse cenário.

Recomendamos a seguinte configuração:

-

Uma VPC de tamanho /16 (por exemplo, CIDR: 10.0.0.0/16). Esse tamanho fornece 65.536 endereços IP privados.

-

Uma sub-rede de tamanho /24 (por exemplo CIDR: 10.0.0.0/24). Esse tamanho fornece 256 endereços IP privados.

-

Um cluster de banco de dados do Amazon RDS associado à VPC e à sub-rede. O Amazon RDS atribui um endereço IP da sub-rede à sua instância de banco de dados.

-

Um gateway da Internet que conecta a VPC à Internet e a outros produtos da AWS.

-

Um grupo de segurança associado com a instância de banco de dados. As regras de entrada de grupo de segurança permitem que sua aplicação cliente acesse a sua instância de banco de dados.

Para ter mais informações sobre como criar uma instância de banco de dados em uma VPC, consulte Criar uma instância de banco de dados em uma VPC.

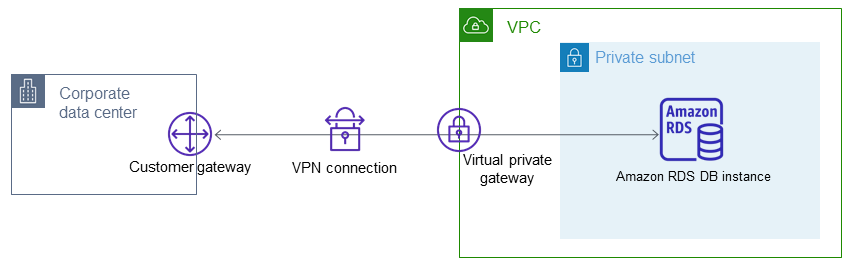

Uma instância de banco de dados em uma VPC acessada por uma rede privada

Se sua instância de banco de dados não estiver acessível publicamente, você terá as seguintes opções para acessá-la a partir de uma rede privada:

-

Uma conexão AWS Site-to-Site VPN. Para ter mais informações, consulte O que é o AWS Site-to-Site VPN?

-

Uma conexão AWS Direct Connect. Para obter mais informações, consulte O que é o AWS Direct Connect?

-

Uma conexão AWS Client VPN. Para ter mais informações, consulte O que é o AWS Client VPN?

O diagrama a seguir mostra um cenário com uma conexão AWS Site-to-Site VPN.

Para ter mais informações, consulte Privacidade do tráfego entre redes.