Tutorial: Criar uma VPC para usar com uma instância de banco de dados (somente IPv4)

Um cenário comum inclui uma instância de banco de dados em uma nuvem privada virtual (VPC) com base no serviço Amazon VPC. Essa VPC compartilha dados com um servidor Web em execução na mesma VPC. Neste tutorial, você cria a VPC para esse cenário.

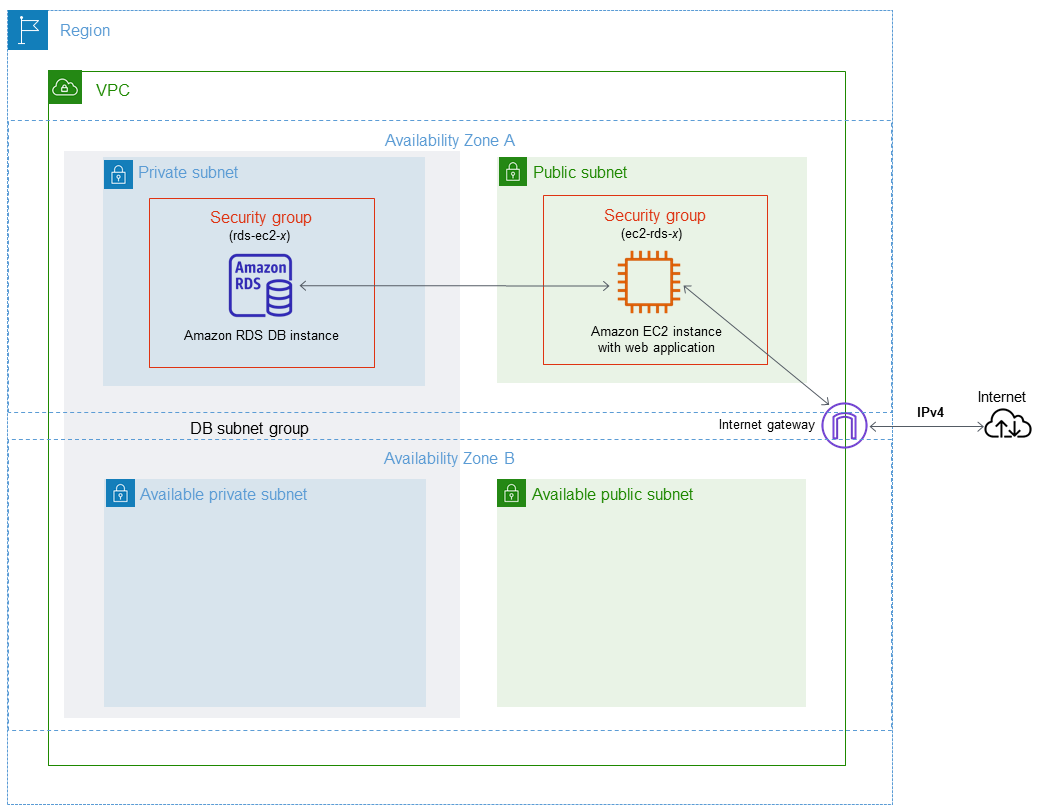

O diagrama a seguir mostra esse cenário. Para obter informações sobre outros cenários, consulte Cenários para acessar uma instância de banco de dados em uma VPC.

Sua instância de banco de dados só precisa estar disponível para seu servidor Web e não para a Internet pública. Assim, você cria uma VPC com sub-redes públicas e privadas. O servidor Web está hospedado na sub-rede pública, para que ele possa chegar à Internet pública. A instância de banco de dados está hospedada em uma sub-rede privada. O servidor Web pode se conectar à instância de banco de dados porque ela está hospedada na mesma VPC. Mas a instância de banco de dados não está disponível para a Internet pública, o que oferece maior segurança.

Esse tutorial configura uma sub-rede pública e privada adicional em uma zona de disponibilidade separada. Essas sub-redes não são usadas no tutorial. Um grupo de sub-redes do banco de dados RDS exige uma sub-rede em, pelo menos, duas zonas de disponibilidade. A sub-rede adicional facilita a migração para uma implantação de instância de banco de dados multi-AZ no futuro.

Este tutorial descreve como configurar uma VPC para instâncias de banco de dados do Amazon RDS. Para obter um tutorial que mostra como criar um servidor Web para esse cenário de VPC, consulte Tutorial: crie um servidor Web e uma instância de banco de dados do Amazon RDS. Para obter mais informações sobre uma Amazon VPC, consulte o Guia de conceitos básicos da Amazon VPC e Guia do usuário da Amazon VPC.

dica

Você pode configurar a conectividade de rede entre uma instância do Amazon EC2 e uma instância de banco de dados automaticamente ao criar a instância de banco de dados. A configuração da rede é semelhante à descrita neste tutorial. Para obter mais informações, consulte Configurar a conectividade automática de rede com uma instância do EC2.

Criar uma VPC com sub-redes públicas e privadas

Use o seguinte procedimento para criar uma VPC com sub-redes públicas e privadas.

Para criar uma VPC e sub-redes

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

No canto superior direito do Console de gerenciamento da AWS, escolha a região na qual deseja criar sua VPC. Este exemplo usa a região Oeste dos EUA (Oregon).

-

No canto superior esquerdo, escolha VPC dashboard (Painel da VPC). Para começar a criar uma VPC, escolha Create VPC (Criar VPC).

-

Para Resources to create (Recursos a serem criados) em VPC settings (Configurações da VPC), escolha VPC and more (VPC e mais).

-

Para VPC settings (Configurações da VPC), defina os seguintes valores:

-

Name tag auto-generation (Geração automática da etiqueta de nome):

tutorial -

IPv4 CIDR block (Bloco CIDR IPv4):

10.0.0.0/16 -

IPv6 CIDR block (Bloco CIDR IPv6): No IPv6 CIDR Block (Nenhum bloco CIDR IPv6)

-

Tenancy (Locação): Default (Padrão)

-

Number of Availability Zones (AZs) [Número de zonas de disponibilidade (AZs)]: 2

-

Customize AZs (Personalizar AZs): mantenha os valores padrão.

-

Number of public subnet (Número de sub-redes públicas):2

-

Number of private subnets (Número de sub-redes privadas): 2

-

Customize subnets CIDR blocks (Personalizar blocos CIDR de sub-redes): mantenha os valores padrão.

-

NAT gateways ($) (Gateways NAT ($)): None (Nenhum)

-

VPC endpoints (Endpoints da VPC): None (Nenhum)

-

DNS options (Opções de DNS): mantenha os valores padrão.

nota

O Amazon RDS exige pelo menos duas sub-redes em duas zonas de disponibilidade diferentes para oferecer suporte a implantações de instâncias de banco de dados multi-AZ. Este tutorial cria uma implantação single-AZ, mas o requisito facilita a conversão para uma implantação de instância de banco de dados multi-AZ no futuro.

-

-

Escolha Criar VPC.

Criar um grupo de segurança de VPC para um servidor Web público

Em seguida, você criará um grupo de segurança para acesso público. Para se conectar a instâncias públicas do EC2 em sua VPC, adicione regras de entrada ao seu grupo de segurança de VPC. Isso permite que o tráfego se conecte pela Internet.

Para criar um grupo de segurança de VPC

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

Escolha VPC Dashboard (Painel da VPC), Security Groups (Grupos de segurança) e depois Create grupo de segurança (Criar grupo de segurança).

-

Na página Create grupo de segurança (Criar grupo de segurança), defina esses valores:

-

Security group name (Nome do grupo de segurança:

tutorial-securitygroup -

Descrição:

Tutorial Security Group -

VPC: escolha a VPC criada na etapa anterior; por exemplo, vpc-

identifier(tutorial-vpc)

-

-

Adicione regras de entrada ao grupo de segurança.

-

Determine o endereço IP a ser usado para se conectar a instâncias do EC2 em sua VPC usando Secure Shell (SSH). Para determinar seu endereço IP público, em uma janela ou guia diferente do navegador, é possível usar o serviço em https://checkip.amazonaws.com

. Um exemplo de endereço IP: 203.0.113.25/32.Em muitos casos, você pode se conectar por meio de um provedor de serviços de Internet (ISP) ou atrás de um firewall sem um endereço IP estático. Se sim, especifique o intervalo de endereços IP utilizado por computadores cliente.

Atenção

Se usar

0.0.0.0/0para acesso do SSH, você possibilitará que todos os endereços IP acessem suas instâncias públicas usando SSH. Essa abordagem é aceitável por um período curto em um ambiente de teste, mas não é seguro em ambientes de produção. Em produção, autorize somente um endereço IP específico ou um intervalo de endereços para acessar suas instâncias usando SSH. -

Na seção Regras de entrada, escolha Adicionar regra.

-

Defina os valores a seguir para a sua nova regra de entrada, para possibilitar o acesso do SSH à sua instância do Amazon EC2. Se você fizer isso, poderá se conectar à sua instância do Amazon EC2 para instalar o servidor Web e outros utilitários. Você também se conecta à sua instância do EC2 para fazer upload de conteúdo para seu servidor Web.

-

Digite:

SSH -

Origem: o endereço IP ou o intervalo da etapa A, por exemplo:

203.0.113.25/32.

-

-

Escolha Add rule (Adicionar regra).

-

Defina os seguintes valores para a sua nova regra de entrada a fim de permitir o acesso HTTP ao servidor Web.

-

Digite:

HTTP -

Origem:

0.0.0.0/0

-

-

-

Escolha Create grupo de segurança (Criar grupo de segurança) para criar o grupo de segurança.

Anote o ID do grupo de segurança porque você precisa dele posteriormente neste tutorial.

Criar um grupo de segurança da VPC para uma instância de banco de dados privada

Para manter sua instância de banco de dados particular, crie um segundo grupo de segurança para acesso privado. Para se conectar a instâncias privadas de banco de dados na VPC, você adiciona regras de entrada ao grupo de segurança da VPC que permitem o tráfego somente pelo seu servidor web.

Para criar um grupo de segurança de VPC

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

Escolha VPC Dashboard (Painel da VPC), Security Groups (Grupos de segurança) e depois Create grupo de segurança (Criar grupo de segurança).

-

Na página Create grupo de segurança (Criar grupo de segurança), defina esses valores:

-

Security group name (Nome do grupo de segurança:

tutorial-db-securitygroup -

Descrição:

Tutorial DB Instance Security Group -

VPC: escolha a VPC criada na etapa anterior; por exemplo, vpc-

identifier(tutorial-vpc)

-

-

Adicione regras de entrada ao grupo de segurança.

-

Na seção Regras de entrada, escolha Adicionar regra.

-

Defina os valores a seguir para a sua nova regra de entrada, para permitir o tráfego MySQL na porta 3306 de sua instância do Amazon EC2. Se fizer isso, você poderá se conectar de seu servidor Web à sua instância de banco de dados. Ao fazer isso, você poderá armazenar e recuperar dados de sua aplicação Web para seu banco de dados.

-

Digite:

MySQL/Aurora -

Source (Origem): o identificador do grupo de segurança tutorial-securitygroup criado anteriormente neste tutorial; por exemplo, sg-9edd5cfb.

-

-

-

Escolha Create grupo de segurança (Criar grupo de segurança) para criar o grupo de segurança.

Criar um grupo de sub-redes de banco de dados

Um grupo de sub-redes de banco de dados é uma coleção de sub-redes que você cria em uma VPC e depois designa para suas instâncias de bancos de dados. Um grupo de sub-redes de banco de dados permite que você especifique uma VPC ao criar instâncias de banco de dados.

Para criar um grupo de sub-redes de banco de dados

-

Identifique as sub-redes privadas do seu banco de dados na VPC.

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

Escolha VPC Dashboard (Painel da VPC), depois selecione Subnets (Sub-redes).

-

Anote os IDs das sub-redes chamadas tutorial-subnet-private1-us-west-2a e tutorial-subnet-private2-us-west-2b.

Você precisará dos IDs de sub-rede ao criar seu grupo de sub-redes de banco de dados.

-

Abra o console do Amazon RDS em https://console.aws.amazon.com/rds/

. Conecte-se ao console do Amazon RDS, não ao console da Amazon VPC.

-

No painel de navegação, escolha Subnet groups (Grupos de sub-redes).

-

Escolha Create DB Subnet Group (Criar grupo de sub-redes de banco de dados).

-

Na página Create DB subnet group (Criar grupo de sub-redes de banco de dados), defina esses valores em Subnet group details (Detalhes do grupo de sub-redes):

-

Nome:

tutorial-db-subnet-group -

Descrição:

Tutorial DB Subnet Group -

VPC: tutorial-vpc (vpc-

identifier)

-

-

Na seção Adicionar sub-redes, escolha Zonas de disponibilidade e Sub-redes.

Para este tutorial, escolha us-west-2a e us-west-2b para as Availability Zones (Zonas de disponibilidade). Para Subnets (Sub-redes), escolha as sub-redes privadas que você identificou na etapa anterior.

-

Escolha Criar.

Seu novo grupo aparece na lista de grupos de sub-redes de banco de dados no console do RDS. Você pode selecionar o grupo de sub-redes de banco de dados para visualizar detalhes no painel de detalhes na parte inferior da janela. Esses detalhes incluem todas as sub-redes associadas ao grupo.

nota

Se você criou essa VPC para concluir Tutorial: crie um servidor Web e uma instância de banco de dados do Amazon RDS, crie a instância de banco de dados seguindo as instruções em Criar uma instância de banco de dados do Amazon RDS .

Como excluir a VPC

Depois de criar a VPC e outros recursos para este tutorial, você poderá excluí-los se deixarem de ser necessários.

nota

Se você incluiu recursos na VPC que criou para este tutorial, talvez seja necessário excluí-los para poder excluir a VPC. Por exemplo, esses recursos podem incluir instâncias do Amazon EC2 ou instâncias de banco de dados do Amazon RDS. Para obter mais informações, consulte Como excluir a sua VPC no Guia do usuário da Amazon VPC.

Para excluir uma VPC e recursos relacionados

-

Exclua o grupo de sub-redes de banco de dados.

-

Abra o console do Amazon RDS em https://console.aws.amazon.com/rds/

. -

No painel de navegação, escolha Subnet groups (Grupos de sub-redes).

-

Selecione o grupo de sub-rede de banco de dados que deseja excluir, como, por exemplo, tutorial-db-subnet-group.

-

Escolha Delete (Excluir) e, em seguida, Delete (Excluir) na janela de confirmação.

-

-

Anote o ID da VPC.

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

Escolha VPC Dashboard (Painel da VPC) e, em seguida, VPCs.

-

Na lista, identifique a VPC que criou, como tutorial-vpc.

-

Anote o VPC ID (ID da VPC) da VPC que você criou. Você precisará do ID da VPC nas etapas posteriores.

-

Exclua os grupos de segurança.

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

Escolha VPC Dashboard (Painel da VPC) e, em seguida, Security Groups (Grupos de segurança).

-

Selecione o grupo de segurança para a instância de banco de dados do Amazon RDS, como, por exemplo, tutorial-db-securitygroup.

-

Em Actions (Ações), escolha Delete grupo de seguranças (Excluir grupos de segurança) e, depois, Delete (Excluir) na página de confirmação.

-

Na página Security Groups (Grupos de segurança), selecione o grupo de segurança para a instância do Amazon EC2, como, por exemplo, tutorial-securitygroup.

-

Em Actions (Ações), escolha Delete grupo de seguranças (Excluir grupos de segurança) e, depois, Delete (Excluir) na página de confirmação.

-

Exclua a VPC.

Abra o console da Amazon VPC, em https://console.aws.amazon.com/vpc/

. -

Escolha VPC Dashboard (Painel da VPC) e, em seguida, VPCs.

-

Selecione a VPC que deseja excluir, como, por exemplo, tutorial-vpc.

-

Em Actions (Ações), escolha Delete VPC (Excluir a VPC).

A página de confirmação mostra outros recursos associados à VPC que também serão excluídos, incluindo as sub-redes associadas a ela.

-

Na página de confirmação, insira

deletee, em seguida, escolha Delete (Excluir).