Exemplos de resumos de políticas

Os exemplos a seguir incluem políticas JSON com seus resumos de políticas associados, os resumos de serviços e os resumos de ações para ajudá-lo a compreender as permissões dadas por meio de uma política.

Política 1: DenyCustomerBucket

Essa política demonstra uma permissão e negação para o mesmo serviço.

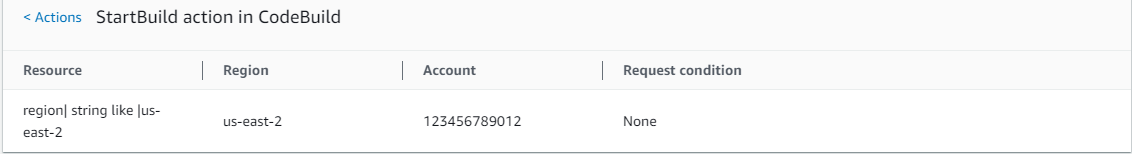

DenyCustomerBucket Resumo de políticas:

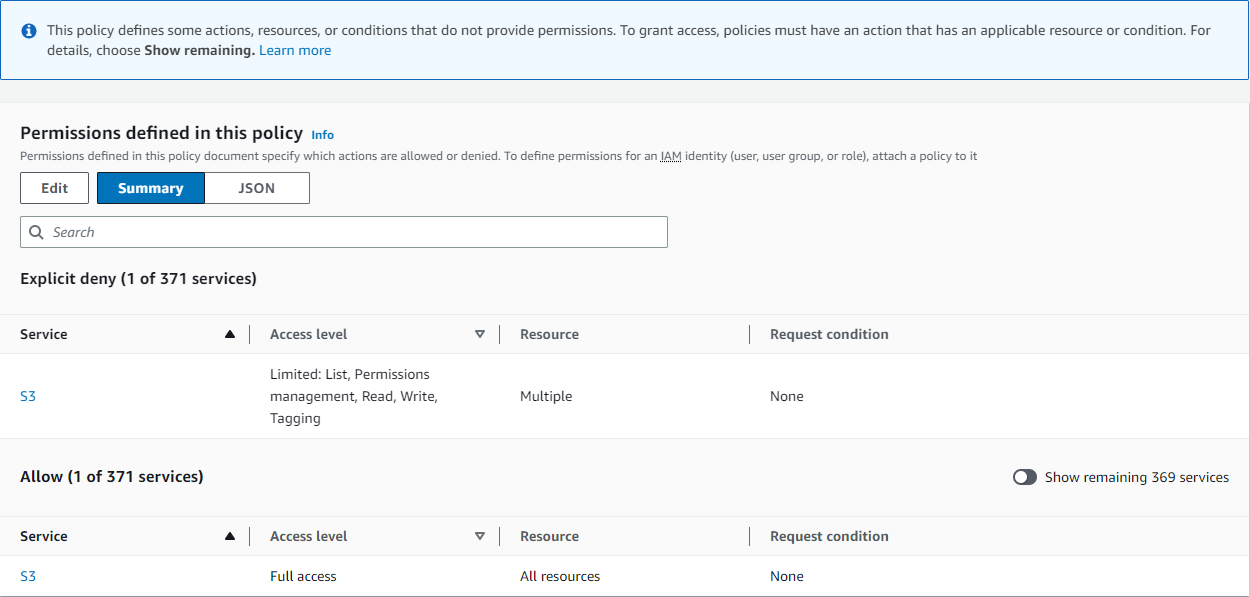

Resumo do serviço DenyCustomerBucket S3 (Negação explícita):

GetObject (Ler) Resumo da ação:

Política 2: DynamoDbRowCognitoID

Esta política fornece acesso no nível de linha ao Amazon DynamoDB com base no ID do Amazon Cognito do usuário.

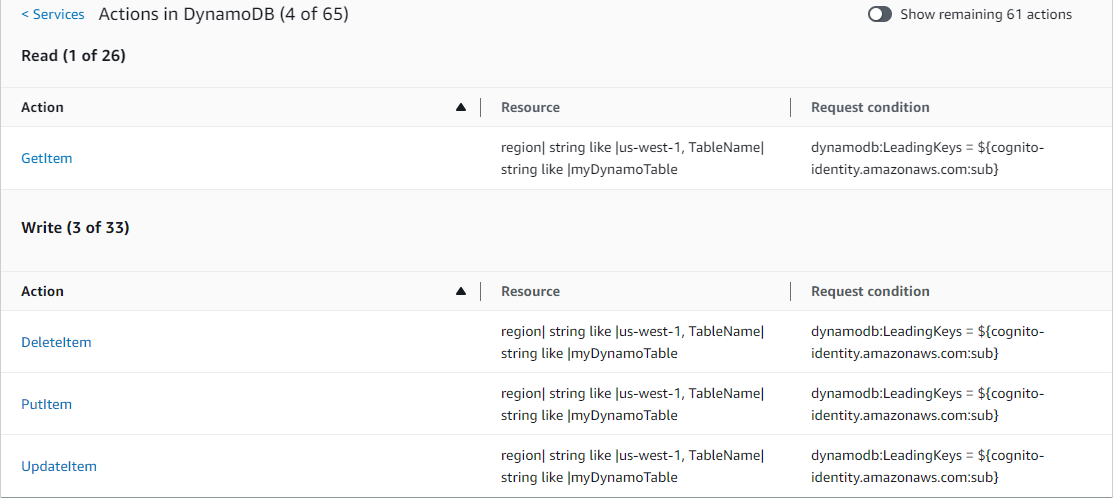

Resumo da política DynamoDbRowCognitoID:

Resumo do serviço DynamoDbRowCognitoID DynamoDB (Permitir):

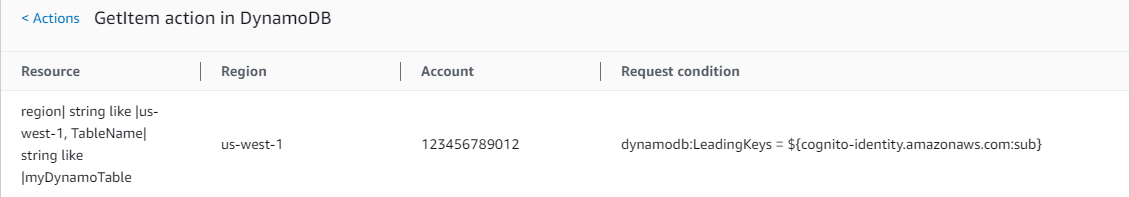

Resumo da ação GetItem (Listar):

Política 3: MultipleResourceCondition

Essa política inclui vários recursos e condições.

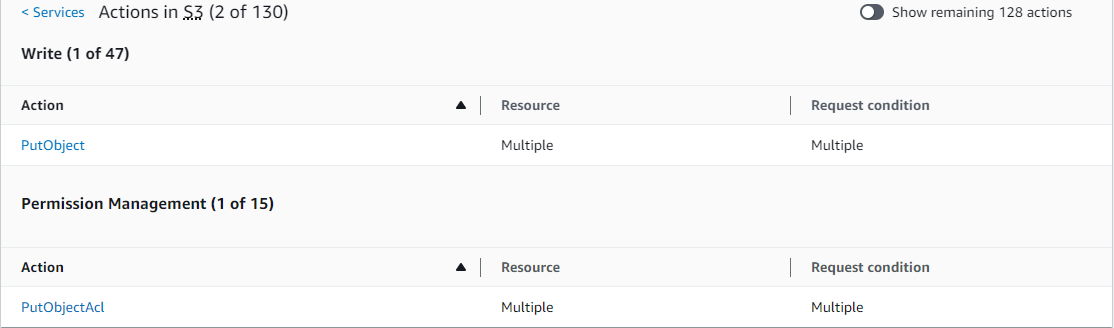

Resumo da política MultipleResourceCondition:

Resumo do serviço MultipleResourceCondition S3 (Permitir):

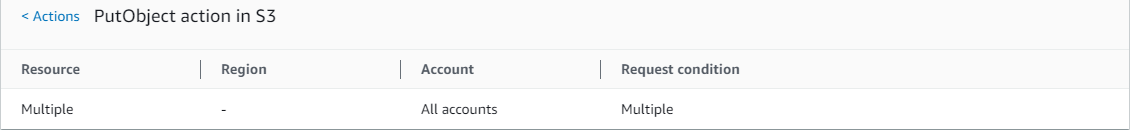

Resumo da ação PutObject (Gravar):

Política 4: EC2_Troubleshoot

A política a seguir permite que os usuários obtenham uma captura de tela de uma instância do Amazon EC2 em execução, o que pode ajudar a solucionar problemas com o EC2. Essa política também permite visualizar informações sobre os itens no bucket do desenvolvedor do Amazon S3.

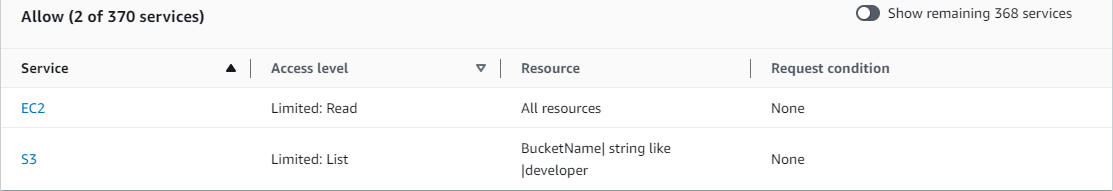

Resumo da política EC2_Troubleshoot:

Resumo do serviço EC2_Troubleshoot S3 (Permitir):

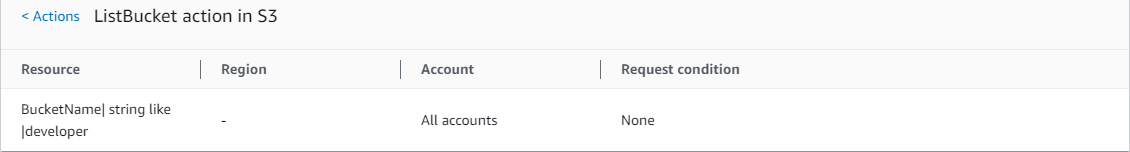

Resumo da ação ListBucket (Listar):

Política 5: CodeBuild_CodeCommit_CodeDeploy

Essa política fornece acesso aos recursos CodeCommit, CodeDeploy e CodeBuild específicos. Como esses recursos são específicos para cada serviço, eles aparecem apenas com o serviço correspondente. Se você incluir um recurso que não corresponde a nenhum dos serviços no elemento Action, o recurso será exibido em todos os resumos de ações.

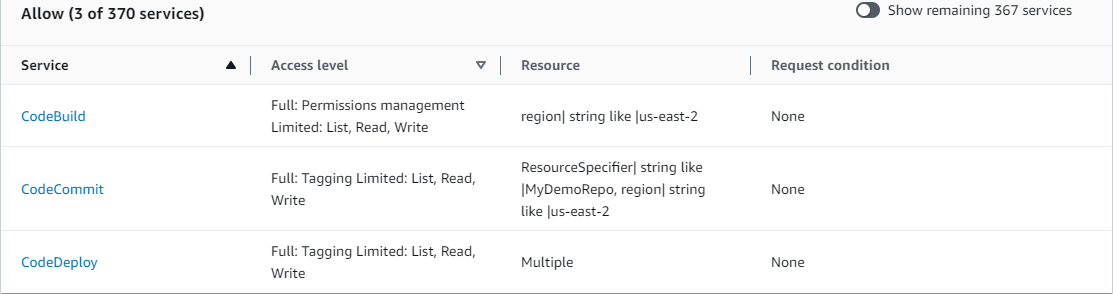

Resumo da política CodeBuild_CodeCommit_CodeDeploy:

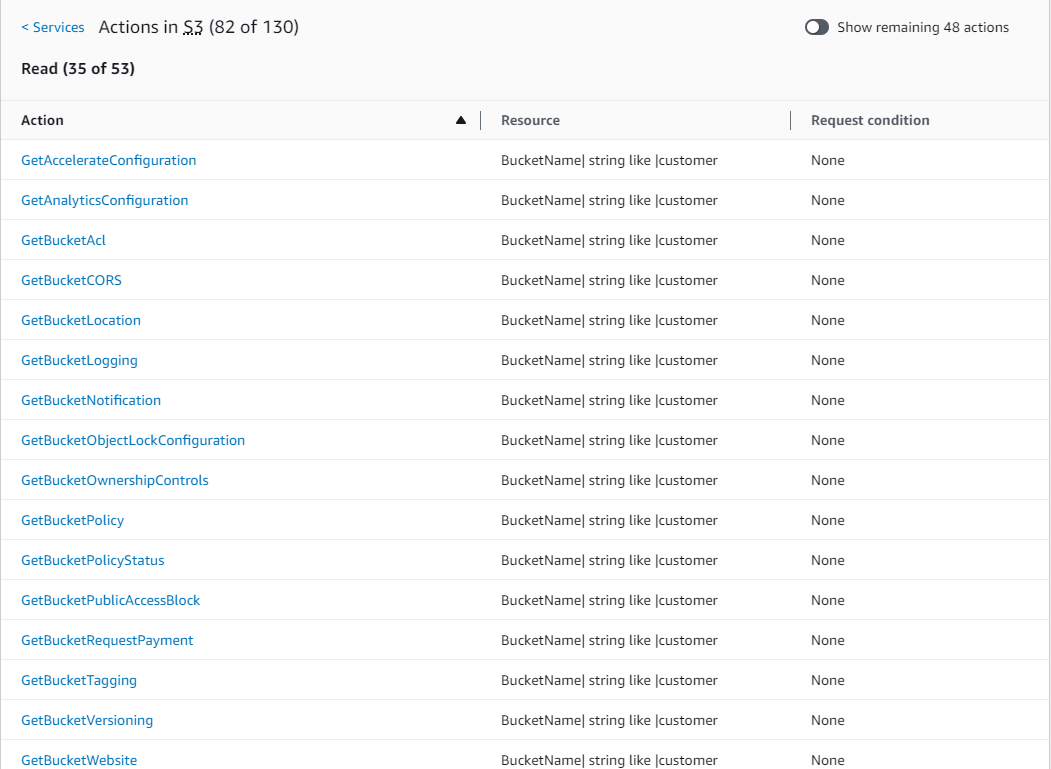

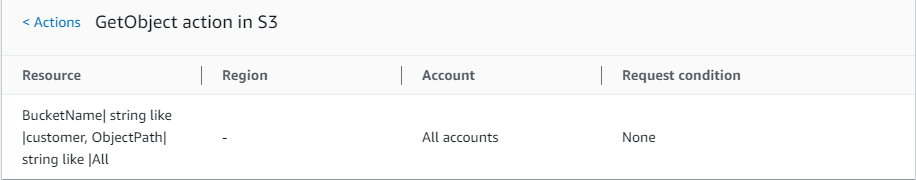

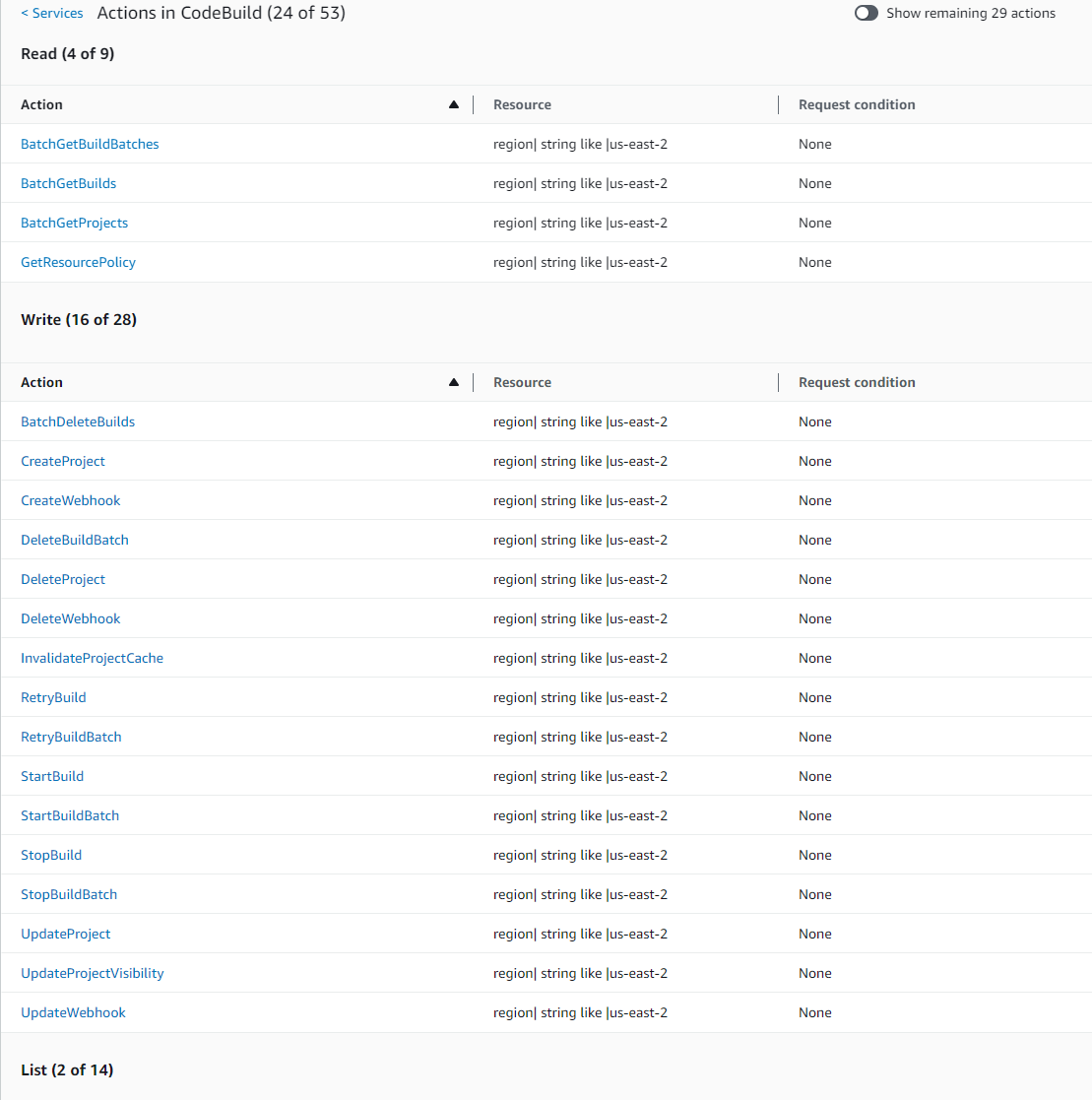

Resumo do serviço CodeBuild_CodeCommit_CodeDeploy CodeBuild (Permitir):

Resumo da ação CodeBuild_CodeCommit_CodeDeploy StartBuild (Gravar):