As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Solução de problemas de controle e conjunto de controles

Você pode usar as informações desta página para resolver problemas comuns com controles no Audit Manager.

Problemas gerais

Problemas de integração com AWS Config

-

Preciso usar várias AWS Config regras como fonte de dados para um único controle

-

A opção de regra personalizada não está disponível quando configuro uma fonte de dados de controle

-

A opção de regra personalizada está disponível, mas nenhuma aparece na lista suspensa

-

Algumas regras personalizadas estão disponíveis, mas não consigo ver a que quero usar

Não consigo ver nenhum controle ou conjuntos de controles na minha avaliação

Em resumo, para visualizar os controles de uma avaliação, você deve ser designado como responsável pela auditoria para essa avaliação. Além disso, você precisa das permissões necessárias do IAM para visualizar e gerenciar os atributos relacionados do Audit Manager.

Se precisar acessar os controles em uma avaliação, peça a um dos responsáveis pela auditoria que defina você como responsável pela auditoria. Você pode especificar os responsáveis pela auditoria ao criar ou editar uma avaliação.

Certifique-se de que também tem as permissões necessárias para gerenciar a avaliação. Recomendamos que os proprietários da auditoria usem a AWSAuditManagerAdministratorAccesspolítica. Se você precisar de ajuda com as permissões do IAM, entre em contato com seu administrador ou com o Suporte da AWS

Não consigo carregar evidências manuais para um controle

Se você não conseguir carregar evidências manualmente para um controle, é provável que o status do controle esteja Inativo.

Para fazer upload de evidências manuais para um controle, primeiro você deve alterar o status do controle para Em análise ou Analisado. Para instruções, consulte Alterando o status de um controle de avaliação no AWS Audit Manager.

Importante

Cada um só Conta da AWS pode carregar manualmente até 100 arquivos de evidências para um controle por dia. Exceder essa cota diária faz com que qualquer carregamento manual adicional falhe nesse controle. Se você precisar carregar uma grande quantidade de evidências manuais em um único controle, carregue as evidências em lotes ao longo de vários dias.

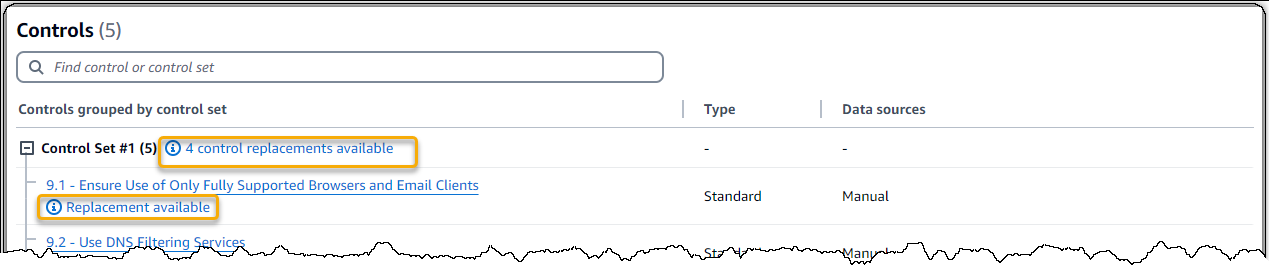

O que significa se um controle indicar “Substituição disponível”?

Se você vir essa mensagem, isso significa que uma definição de controle atualizada está disponível para um ou mais dos controles padrão em seu framework personalizado. Recomendamos que você substitua esses controles para poder se beneficiar das fontes de evidência aprimoradas que o Audit Manager agora fornece.

Para obter instruções sobre como proceder, consulte Na página de detalhes do meu framework personalizado, sou solicitado a recriá-lo.

Preciso usar várias AWS Config regras como fonte de dados para um único controle

Você pode usar uma combinação de regras gerenciadas e personalizadas para um único controle. Para fazer isso, defina várias fontes de evidências para o controle e selecione seu tipo de regra preferido para cada uma delas. Você pode definir até 100 fontes de dados gerenciadas pelo cliente para um único controle personalizado.

A opção de regra personalizada não está disponível quando configuro uma fonte de dados de controle

Isso significa que você não tem permissões para visualizar regras personalizadas para sua Conta da AWS ou organização. Mais especificamente, você não tem permissões para realizar a DescribeConfigRulesoperação no console do Audit Manager.

Para resolver esse problema, entre em contato com o AWS administrador para obter ajuda. Se você for administrador da AWS , poderá fornecer permissões para seus usuários ou grupos gerenciando suas políticas do IAM.

A opção de regra personalizada está disponível, mas nenhuma aparece na lista suspensa

Isso significa que nenhuma regra personalizada está habilitada e disponível para uso em sua Conta da AWS ou organização.

Se você ainda não tem nenhuma regra personalizada AWS Config, pode criar uma. Para obter instruções, consulte Regras personalizadas do AWS Config no Guia do Desenvolvedor do AWS Config .

Se você espera ver uma regra personalizada, verifique o item de solução de problemas a seguir.

Algumas regras personalizadas estão disponíveis, mas não consigo ver a que quero usar

Se você não consegue ver a regra personalizada que espera encontrar, o motivo pode um dos problemas a seguir.

- Sua conta foi excluída da regra

-

É possível que a conta de administrador delegado que você está usando esteja excluída da regra.

A conta de gerenciamento da sua organização (ou uma das contas de administrador AWS Config delegado) pode criar regras de organização personalizadas usando o AWS Command Line Interface (AWS CLI). Ao fazer isso, é possível especificar uma lista de contas a serem excluídas da regra. Caso sua conta esteja nessa lista, a regra não estará disponível no Audit Manager.

Para resolver esse problema, entre em contato com o AWS Config administrador para obter ajuda. Se você for AWS Config administrador, poderá atualizar a lista de contas excluídas executando o put-organization-config-rulecomando.

- A regra não foi criada e habilitada com sucesso no AWS Config

-

Também é possível que a regra personalizada não tenha sido criada e ativada com êxito. Se um erro ocorreu ao criar a regra ou se a regra não estiver ativada, ela não aparecerá na lista de regras disponíveis no Audit Manager.

Para obter ajuda relacionada a esse problema, recomendamos entrar em contato com seu administrador do AWS Config .

- A regra é gerenciada

-

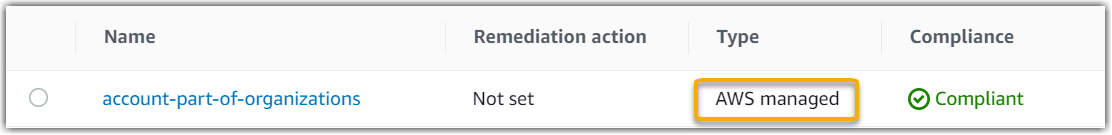

Se você não conseguir encontrar a regra que está procurando na lista suspensa de regras personalizadas, é possível que ela seja gerenciada.

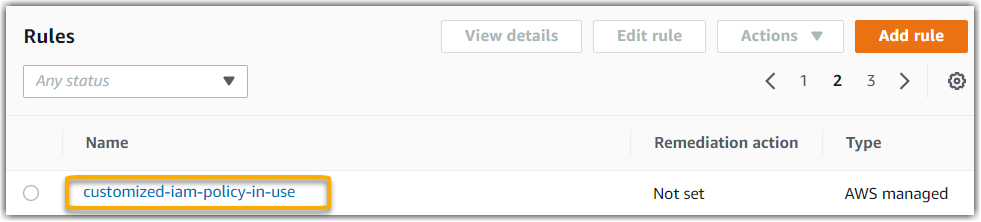

Você pode usar o console do AWS Config

para verificar se uma regra é gerenciada. Para fazer isso, escolha Regras no menu de navegação à esquerda e procure pela regra na tabela. Se a regra for gerenciada, a coluna Tipo mostrará gerenciada pela AWS .

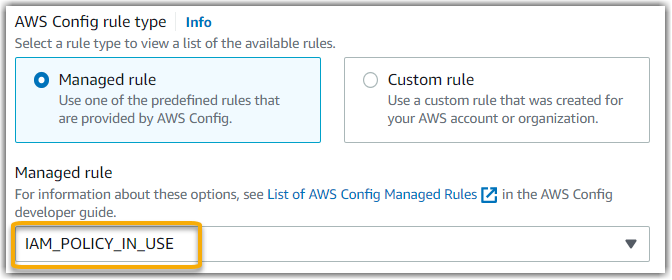

Depois de confirmar que é uma regra gerenciada, retorne ao Audit Manager e selecione Regra gerenciada como o tipo de regra. Em seguida, procure a palavra-chave identificadora de regra gerenciada na lista suspensa de regras gerenciadas.

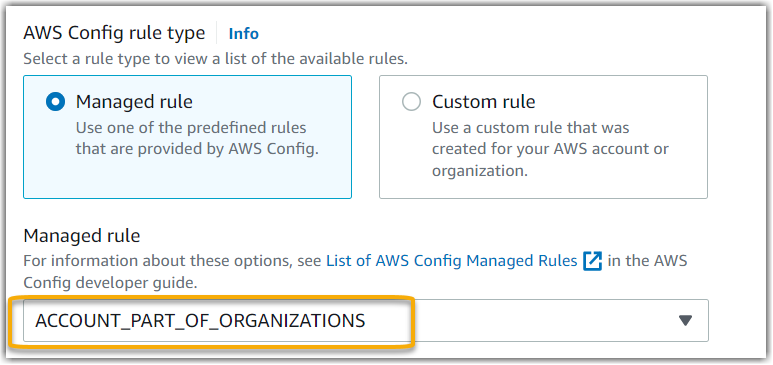

Não consigo ver a regra gerenciada que quero usar

Antes de selecionar uma regra na lista suspensa no console do Audit Manager, certifique-se de selecionar Regra gerenciada como o tipo de regra.

Se ainda não conseguiu ver a regra gerenciada que esperava encontrar, é possível que esteja procurando o nome da regra. Em vez disso, você deve procurar o identificador da regra.

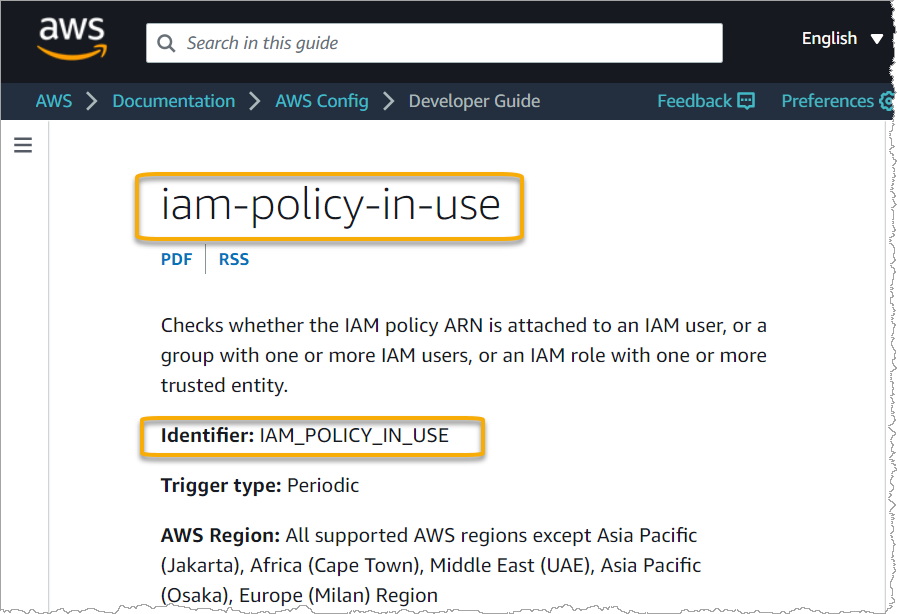

Se você estiver usando uma regra gerenciada padrão, o nome e o identificador serão semelhantes. O nome está em letras minúsculas e inclui traços (por exemplo, iam-policy-in-use). O identificador está em maiúsculas e inclui sublinhados (por exemplo, IAM_POLICY_IN_USE). Para encontrar o identificador de uma regra gerenciada padrão, revise a lista de palavras-chave de regras AWS Config gerenciadas suportadas e siga o link da regra que você deseja usar. Isso leva você à AWS Config documentação dessa regra gerenciada. A partir daqui, você pode ver o nome e o identificador. Procure a palavra-chave identificadora na lista suspensa do Audit Manager.

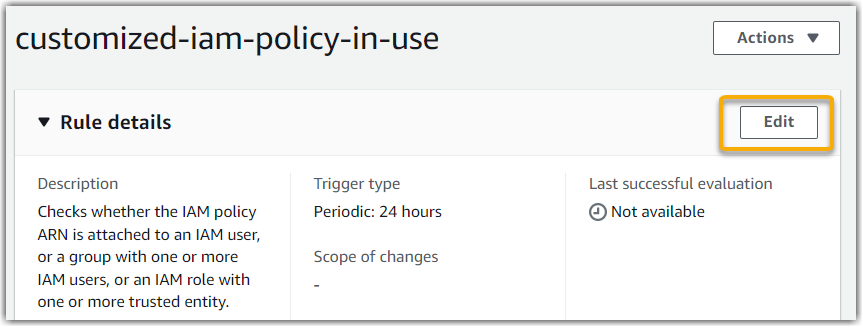

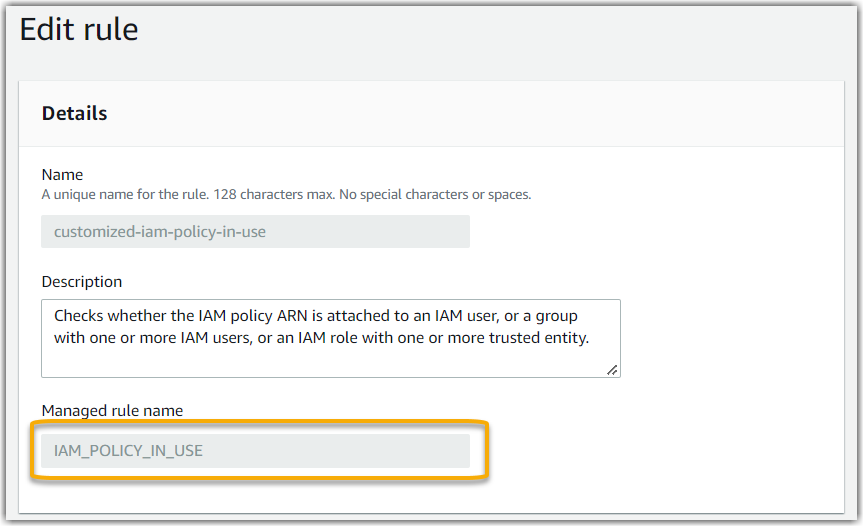

Se você estiver usando uma regra gerenciada personalizada, poderá usar o console do AWS Configcustomized-iam-policy-in-use. Para encontrar o identificador dessa regra, acesse o AWS Config console, escolha Regras no menu de navegação à esquerda e escolha a regra na tabela.

Escolha Editar para abrir detalhes sobre a regra gerenciada.

Na seção Detalhes, você encontra o identificador de origem a partir do qual a regra gerenciada foi criada (IAM_POLICY_IN_USE).

Agora você pode retornar ao console do Audit Manager e selecionar a mesma palavra-chave identificadora na lista suspensa.

Quero compartilhar uma estrutura personalizada, mas ela tem controles que usam AWS Config regras personalizadas como fonte de dados. O destinatário pode coletar evidências para esses controles?

Sim, o destinatário pode coletar evidências para esses controles, mas é preciso concluir algumas etapas.

Para que o Audit Manager colete evidências usando uma AWS Config regra como mapeamento da fonte de dados, o seguinte deve ser verdadeiro. Isso se aplica às regras gerenciadas e personalizadas.

-

A regra deve existir no AWS ambiente do destinatário

-

A regra deve ser ativada no AWS ambiente do destinatário

Lembre-se de que as AWS Config regras personalizadas em sua conta provavelmente ainda não existem no AWS ambiente do destinatário. Além disso, quando o destinatário aceita a solicitação de compartilhamento, o Audit Manager não recria nenhuma de suas regras personalizadas na conta. Para que o destinatário colete evidências usando suas regras personalizadas como mapeamento da fonte de dados, ele deve criar as mesmas regras personalizadas em sua instância de AWS Config. Depois que o destinatário cria e habilitada as regras, o Audit Manager pode coletar evidências dessa fonte de dados.

Recomendamos que você se comunique com o destinatário para informá-lo se alguma regra personalizada precisa ser criada em sua instância do AWS Config.

O que acontece quando uma regra personalizada é atualizada no AWS Config? Preciso desempenhar alguma ação no Audit Manager?

Para atualizações de regras em seu AWS ambiente

Se você atualizar uma regra personalizada em seu AWS ambiente, nenhuma ação será necessária no Audit Manager. O Audit Manager detecta e gerencia as atualizações de regras, conforme descrito na tabela a seguir. O Audit Manager não notifica quando uma atualização de regra é detectada.

| Cenário | O que o Audit Manager faz | O que você precisa fazer |

|---|---|---|

|

Uma regra personalizada é atualizada na sua instância do AWS Config |

O Audit Manager continua relatando as descobertas dessa regra ao usar a definição de regra atualizada. | Nenhuma ação é necessária. |

|

Uma regra personalizada é excluída na sua instância do AWS Config |

O Audit Manager interrompe a notificação das descobertas da regra excluída. |

Nenhuma ação é necessária. Se quiser, você pode editar os controles personalizados que usaram a regra excluída como mapeamento da fonte de dados. Isso ajuda a limpar as configurações da fonte de dados ao remover a regra excluída. Caso contrário, o nome da regra excluída permanecerá como um mapeamento de fonte de dados não utilizado. |

Para atualizações de regras fora do seu AWS ambiente

Se uma regra personalizada for atualizada fora do seu AWS ambiente, o Audit Manager não detectará a atualização da regra. Você deve considerar essa possibilidade se usa estruturas personalizadas compartilhadas. Isso porque, nesse cenário, o remetente e o destinatário trabalham em AWS ambientes separados. A tabela a seguir fornece ações recomendadas para esse cenário.

| Sua função | Cenário | Ação recomendada |

|---|---|---|

|

Remetente |

|

Informe o destinatário sobre sua atualização. Dessa forma, ele pode aplicar a mesma atualização e continuar a par da definição de regra mais recente. |

| Destinatário |

|

Faça a atualização da regra correspondente em sua própria instância do AWS Config. |