As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Trabalhos de proteção usando uma nuvem privada virtual da Amazon

O Amazon Comprehend usa uma variedade de medidas de segurança para garantir a segurança de seus dados com nossos contêineres de trabalho, onde eles são armazenados enquanto são usados pelo Amazon Comprehend. No entanto, os contêineres de trabalho acessam AWS recursos, como os buckets do Amazon S3, onde você armazena dados e artefatos de modelo, pela Internet.

Para controlar o acesso aos seus dados, recomendamos a criação de uma nuvem privada virtual (VPC) e a sua configuração para que os dados e os contêineres não sejam acessíveis pela internet. Para obter informações sobre como criar e configurar uma VPC, consulte Conceitos básicos da Amazon VPC no Guia do usuário da Amazon VPC. Usando uma VPC ajuda a proteger seus dados, pois é possível configurá-la para não se conectar à internet. Usar uma VPC também permite monitorar todo o tráfego de rede de entrada e saída de seus contêineres de trabalho, com os logs de fluxo da VPC. Para obter mais informações, consulte Logs de fluxo da VPC no Guia do usuário do Amazon Virtual Private Cloud.

Especifique a configuração de sua VPC ao criar um trabalho. Basta especificar as sub-redes e grupos de segurança. Quando você especifica sub-redes e grupos de segurança, o Amazon Comprehend cria interfaces de rede elástica (ENIs) que são associadas aos seus grupos de segurança em uma das sub-redes. ENIs permitem que nossos contêineres de trabalho se conectem a recursos na sua VPC. Para obter informações sobre as ENIs, consulte Interfaces de rede elástica no Guia do usuário da Amazon VPC.

nota

Para trabalhos, você pode configurar apenas sub-redes com uma VPC de locação padrão em que sua instância é executada em hardware compartilhado. Para obter mais informações sobre o atributo de locação para VPCs, consulte Instâncias dedicadas no Guia do usuário do Amazon EC2.

Configurar um trabalho para acesso ao Amazon VPC

Para especificar sub-redes e grupos de segurança na VPC, use o parâmetro da solicitação VpcConfig da API aplicável ou forneça essas informações ao criar um trabalho no console do Amazon Comprehend. O Amazon Comprehend usa essas informações para criar ENIs e anexá-las aos nosso contêineres de trabalho. As ENIs concedem aos nossos contêineres de trabalho uma conexão de rede na sua VPC, sem acesso à internet.

As seguintes APIs contêm o parâmetro da solicitação VpcConfig:

Veja a seguir um exemplo do VpcConfig parâmetro que você inclui na sua chamada de API:

"VpcConfig": { "SecurityGroupIds": [ " sg-0123456789abcdef0" ], "Subnets": [ "subnet-0123456789abcdef0", "subnet-0123456789abcdef1", "subnet-0123456789abcdef2" ] }

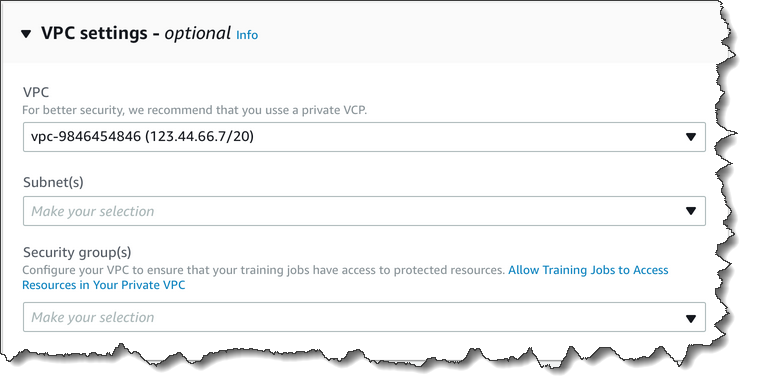

Para configurar uma VPC a partir do console do Amazon Comprehend, escolha os detalhes de configuração na seção opcional Configurações da VPC ao criar o trabalho.

Configurar a VPC para trabalhos do Amazon Comprehend

Ao configurar a VPC para os seus trabalhos de treinamento do Amazon Comprehend, use as diretrizes a seguir. Para obter informações sobre como configurar uma VPC, consulte Trabalhando com VPCs e sub-redes no Guia do usuário da Amazon VPC.

Garanta que as sub-redes tenham endereços IP suficientes

Suas sub-redes da VPC devem ter pelo menos dois endereços IP privados para cada instância em um trabalho. Para obter mais informações, consulte Dimensionamento da VPC e da sub-rede para IPv4 no Guia do usuário da Amazon VPC.

Crie um endpoint da VPC do Amazon S3

Se você configurar sua VPC para que os contêineres de trabalho não tenham acesso à internet, eles não poderão se conectar aos buckets do Amazon S3 que contêm os dados, a menos que você crie um endpoint da VPC que permita o acesso. Ao criar um VPC endpoint, você permite que os contêineres de trabalho acessem seus dados durante os trabalhos de treinamento e análise.

Ao criar o VPC endpoint, configure estes valores:

Selecione a categoria de serviço como AWS Serviços

Especifique o serviço como

com.amazonaws.region.s3Selecione Gateway como o tipo de VPC Endpoint

Se você estiver usando AWS CloudFormation para criar o VPC endpoint, siga a documentação do VPCendpoint.AWS CloudFormation O exemplo a seguir mostra a configuração do VPCendpoint em um modelo. AWS CloudFormation

VpcEndpoint: Type: AWS::EC2::VPCEndpoint Properties: PolicyDocument: Version: '2012-10-17' Statement: - Action: - s3:GetObject - s3:PutObject - s3:ListBucket - s3:GetBucketLocation - s3:DeleteObject - s3:ListMultipartUploadParts - s3:AbortMultipartUpload Effect: Allow Resource: - "*" Principal: "*" RouteTableIds: - Ref: RouteTable ServiceName: Fn::Join: - '' - - com.amazonaws. - Ref: AWS::Region - ".s3" VpcId: Ref: VPC

Recomendamos que você também crie uma política personalizada para que apenas solicitações da sua VPC acessem os buckets do S3. Para obter mais informações, consulte Endpoints para o Amazon S3 no Manual do usuário da Amazon VPC.

A política a seguir permite acesso aos buckets do S3. Edite essa política para que esse acesso seja permitido somente para os recursos de que seu trabalho precisa.

{ "Version": "2008-10-17", "Statement": [ { "Effect": "Allow", "Principal": "*", "Action": [ "s3:GetObject", "s3:PutObject", "s3:ListBucket", "s3:GetBucketLocation", "s3:DeleteObject", "s3:ListMultipartUploadParts", "s3:AbortMultipartUpload" ], "Resource": "*" } ] }

Use as definições padrão de DNS da sua tabela de rotas de endpoint para que as URLs do Amazon S3 (por exemplo, http://s3-aws-region.amazonaws.com/DOC-EXAMPLE-BUCKET) resolvam. Se você não usar essas definições, verifique se os outros URLs conseguem resolver, os usados para especificar os locais dos dados nos trabalhos. Para isso, configure a tabelas de rotas de endpoint. Para obter informações sobre as tabelas de rotas de endpoints da VPC, consulte Roteamento para endpoints de gateway no Guia do usuário da Amazon VPC.

A política de endpoint padrão permite que os usuários instalem pacotes dos repositórios do Amazon Linux e do Amazon Linux 2 em nosso contêiner de trabalhos. Se você não deseja que os usuários instalem pacotes, crie uma política de endpoint personalizada que negue explicitamente o acesso a esses repositórios. O Comprehend em si não precisa de nenhum desses pacotes, portanto, não haverá nenhum impacto na funcionalidade. Veja a seguir um exemplo de política que nega acesso somente a esses repositórios:

{ "Statement": [ { "Sid": "AmazonLinuxAMIRepositoryAccess", "Principal": "*", "Action": [ "s3:GetObject" ], "Effect": "Deny", "Resource": [ "arn:aws:s3:::packages.*.amazonaws.com/*", "arn:aws:s3:::repo.*.amazonaws.com/*" ] } ] } { "Statement": [ { "Sid": "AmazonLinux2AMIRepositoryAccess", "Principal": "*", "Action": [ "s3:GetObject" ], "Effect": "Deny", "Resource": [ "arn:aws:s3:::amazonlinux.*.amazonaws.com/*" ] } ] }

Permissões para a DataAccessRole

Quando você usa uma VPC com trabalho de análise, a DataAccessRole usado para as operações Create* e Start* também deve ter permissões para a VPC a partir da qual os documentos de entrada e o bucket de saída são acessados.

A política a seguir fornece o acesso necessário à DataAccessRole usada para nas operações Create* e Start*.

{ "Version": "2008-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:CreateNetworkInterface", "ec2:CreateNetworkInterfacePermission", "ec2:DeleteNetworkInterface", "ec2:DeleteNetworkInterfacePermission", "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcs", "ec2:DescribeDhcpOptions", "ec2:DescribeSubnets", "ec2:DescribeSecurityGroups" ], "Resource": "*" } ] }

Configuração do grupo de segurança da VPC

Com os trabalhos distribuídos, é necessário permitir a comunicação entre os diferentes contêineres de trabalho no mesmo trabalho. Para fazer isso, configure uma regra para seu grupo de segurança que permita conexões de entrada entre membros do mesmo grupo de segurança. Para obter informações, consulte Regras de grupos de segurança no Guia do usuário da Amazon VPC.

Conecte-se a recursos fora de sua VPC

Se você configurar a VPC para que não tenha acesso à internet, os trabalhos que a utilizam não terão acesso a recursos externos. Se os seus trabalhos precisarem acessar recursos fora da VPC, conceda o acesso com uma das seguintes opções:

Se seu trabalho precisar acessar um AWS serviço que ofereça suporte a endpoints VPC de interface, crie um endpoint para se conectar a esse serviço. Para obter uma lista dos serviços compatíveis com endpoints de interface, consulte Endpoint de VPCs no Guia do usuário da Amazon VPC. Para obter informações sobre a criação de uma interface VPC endpoint, consulte Interface VPC Endpoints () no Guia do usuário AWS PrivateLink da Amazon VPC.

Se seu trabalho precisar acessar um AWS serviço que não ofereça suporte a endpoints VPC de interface ou a um recurso externo AWS, crie um gateway NAT e configure seus grupos de segurança para permitir conexões de saída. Para obter informações sobre como configurar um gateway NAT para sua VPC, consulte Cenário 2: VPC com sub-redes pública e privada (NAT) no Guia do usuário da Amazon VPC.