As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurar SAML com IAM para Amazon Connect

O Amazon Connect oferece suporte à federação de identidades configurando a Security Assertion Markup Language (SAML) 2.0 com AWS IAM para permitir o login único (SSO) baseado na web da sua organização para sua instância do Amazon Connect. Isso permite que os usuários façam login em um portal em sua organização hospedado por um provedor de identidades (IdP) compatível com SAML 2.0 e façam login em uma instância do Amazon Connect com uma experiência de autenticação única sem precisar fornecer credenciais separadas para o Amazon Connect.

Observações importantes

Antes de começar, verifique o seguinte:

-

Essas instruções não se aplicam às implantações do Amazon Connect Global Resiliency. Para obter informações aplicáveis ao Amazon Connect Global Resiliency, consulte Integrar o provedor de identidades (IdP) a um endpoint de login SAML do Amazon Connect Global Resiliency.

-

Escolher a autenticação baseada em SAML 2.0 como método de gerenciamento de identidades para a instância do Amazon Connect requer a configuração da federação do AWS Identity and Access Management.

-

O nome do usuário no Amazon Connect deve corresponder ao atributo RoleSessionName SAML especificado na resposta SAML retornada pelo provedor de identidade.

-

Amazon Connect não suporta federação reversa. Ou seja, você não pode fazer login diretamente Amazon Connect. Se você tentasse, receberia uma mensagem Sessão expirada. A autenticação deve ser feita a partir do provedor de identidades (IdP) e não do provedor de serviços (SP) (Amazon Connect).

-

Por padrão, a maioria dos provedores de identidade usa o endpoint de AWS login global como o Application Consumer Service (ACS), hospedado no Leste dos EUA (Norte da Virgínia). Recomendamos substituir esse valor para usar o endpoint regional que corresponde à Região da AWS em que sua instância foi criada.

-

Todos os Amazon Connect nomes de usuário diferenciam maiúsculas de minúsculas, mesmo ao usar SAML.

-

Se você tiver instâncias antigas do Amazon Connect que foram configuradas com SAML e precisar atualizar o domínio do Amazon Connect, consulte Configurações pessoais.

Visão geral do uso do SAML com o Amazon Connect

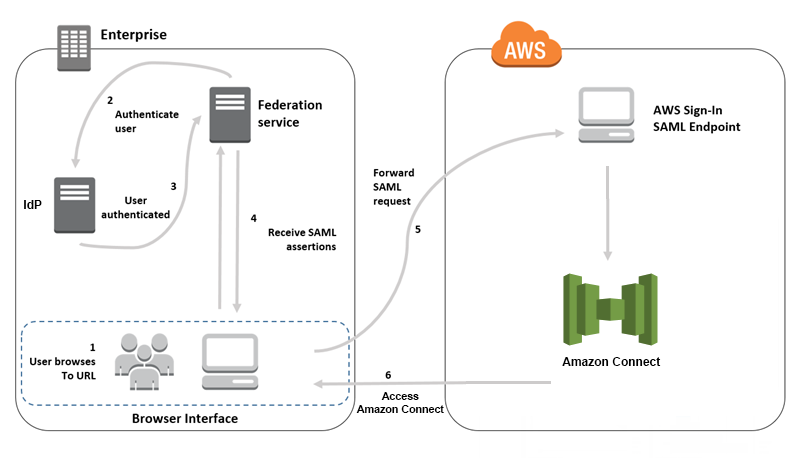

O diagrama a seguir mostra a ordem na qual as etapas acontecem para solicitações SAML para autenticar os usuários e realizar a federação com o Amazon Connect. Não se trata de um fluxograma para um modelo de ameaça.

As solicitações de SAML percorrem as etapas a seguir:

-

O usuário navega em um portal interno que inclui um link para fazer login no Amazon Connect. O link é definido no provedor de identidade.

-

O serviço de federação solicita autenticação do armazenamento de identidades da organização.

-

O armazenamento de identidades autentica o usuário e retorna a resposta de autenticação ao serviço de federação.

-

Quando a autenticação for bem-sucedida, o serviço de federação publicará a declaração do SAML no navegador do usuário.

-

O navegador do usuário publica a declaração SAML no endpoint SAML de AWS login (/saml). https://signin.aws.amazon.com AWS o login recebe a solicitação SAML, processa a solicitação, autentica o usuário e inicia um redirecionamento do navegador para o endpoint do Amazon Connect com o token de autenticação.

-

Usando o token de autenticação do AWS, o Amazon Connect autoriza o usuário e abre o Amazon Connect em seu navegador.

Habilitar a autenticação baseada em SAML para o Amazon Connect

As etapas a seguir são necessárias para habilitar e configurar a autenticação em SAML para usar com a instância do Amazon Connect:

-

Crie uma instância do Amazon Connect e selecione a autenticação baseada em SAML 2.0 para o gerenciamento de identidades.

-

Ative a federação SAML entre seu provedor de identidade e. AWS

-

Adicione usuários do Amazon Connect à sua instância do Amazon Connect. Faça login na instância usando a conta de administrador criada quando você criou a instância. Acesse a página User Management (Gerenciamento de usuários) e adicione usuários.

Importante

-

Para obter uma lista de caracteres permitidos em nomes de usuário, consulte a documentação da

Usernamepropriedade na CreateUseração. -

Devido à associação de um usuário do Amazon Connect e uma função AWS do IAM, o nome do usuário deve corresponder exatamente ao RoleSessionName configurado com sua integração de federação AWS do IAM, que normalmente acaba sendo o nome de usuário em seu diretório. O formato do nome de usuário deve corresponder à interseção das condições de formato do RoleSessionNamee de um usuário do Amazon Connect, conforme mostrado no diagrama a seguir:

-

-

Configure o provedor de identidade para as declarações SAML, a resposta de autenticação e o estado de retransmissão. Os usuários fazem login em seu provedor de identidade. Em seguida, eles são redirecionados para a sua instância do Amazon Connect. A função do IAM é usada para federar com AWS, o que permite acesso ao Amazon Connect.

Selecionar autenticação baseada em SAML 2.0 durante a criação de instância

Quando você está criando a instância do Amazon Connect, selecione a opção de autenticação baseada em SAML 2.0 para o gerenciamento de identidades. Na segunda etapa, quando você cria o administrador para a instância, o nome de usuário que você especifica deve corresponder exatamente a um nome de usuário em seu diretório de rede existente. Não há opção para especificar uma senha para o administrador porque as senhas são gerenciadas por meio de seu diretório existente. O administrador é criado no Amazon Connect e recebe o perfil de segurança Admin.

Você pode fazer login em sua instância do Amazon Connect por meio de seu IdP, usando a conta de administrador para adicionar outros usuários.

Ative a federação SAML entre seu provedor de identidade e AWS

Para habilitar a autenticação baseada em SAML do Amazon Connect, você deve criar um provedor de identidade no console do IAM. Para obter mais informações, consulte Habilitando usuários federados do SAML 2.0 para acessar o AWS Management Console.

O processo para criar um provedor de identidade AWS é o mesmo para o Amazon Connect. A etapa 6 do diagrama de fluxo acima mostra que o cliente é enviado à sua instância do Amazon Connect, em vez de ao AWS Management Console.

As etapas necessárias para habilitar a federação SAML AWS incluem:

-

Crie um provedor SAML em AWS. Para obter mais informações, consulte Criar provedores de identidade SAML.

-

Criar um perfil do IAM para a federação do SAML 2.0 com o AWS Management Console. Crie apenas uma função para federação (apenas uma função é necessária e usada para federação). O perfil do IAM determina quais permissões os usuários que fazem login por meio de seu provedor de identidade têm na AWS. Neste caso, as permissões são para acessar o Amazon Connect. Você pode controlar as permissões para os recursos do Amazon Connect usando perfis de segurança no Amazon Connect. Para obter mais informações, consulte Criar uma função para a federação do SAML 2.0 (console).

Na etapa 5, escolha Permitir acesso programático e ao console AWS de gerenciamento. Crie a política de confiança descrita no tópico do procedimento Como se preparar para criar uma função para federação do SAML 2.0. Em seguida, crie uma política para atribuir permissões à sua instância do Amazon Connect. As permissões começam na etapa 9 do procedimento Como criar uma função para a federação do SAML.

Para criar uma política para atribuir permissões à função do IAM para a federação do SAML

-

Na página Attach permissions policy (Anexar política de permissões), escolha Create policy (Criar política).

-

Na página Create policy (Criar política), escolha JSON.

-

Copie um dos seguintes exemplos de política e cole-o no editor de política JSON, substituindo qualquer texto existente. Você pode usar uma das políticas para habilitar a federação do SAML ou personalizá-las para seus requisitos específicos.

Use esta política para habilitar a federação para todos os usuários em uma instância específica do Amazon Connect. Para a autenticação com SAML, substitua o valor de

Resourcedo ARN pela instância que você criou:Use esta política para habilitar a federação para uma instância específica do Amazon Connect. Substitua o valor do

connect:InstanceIddo ID da instância pela sua instância.Use esta política para habilitar a federação para várias instâncias. Observe os colchetes ao redor da instância IDs listada.

-

Após criar a política, selecione Next: Review (Próximo: revisar). Volte para a etapa 10 do procedimento Como criar uma função para a federação baseada em SAML no tópico Criar uma função para a federação do SAML 2.0 (Console).

-

-

Configurar sua rede como um provedor SAML para a AWS. Para obter mais informações, consulte Habilitando usuários federados do SAML 2.0 para acessar o AWS Management Console.

-

Configure declarações do SAML para a resposta de autenticação. Para obter mais informações, consulte Configuração de declarações do SAML para a resposta de autenticação.

-

Para o Amazon Connect, deixe o URL de início da aplicação em branco.

-

Substitua a URL do Application Consumer Service (ACS) em seu provedor de identidade para usar o endpoint regional que coincide com o da sua instância do Região da AWS Amazon Connect. Para obter mais informações, consulte Configurar o provedor de identidades para usar endpoints SAML regionais.

-

Configure o estado de retransmissão do seu provedor de identidade para apontar para a instância do Amazon Connect. A URL a ser usada para o estado de retransmissão é composta da seguinte forma:

https://region-id.console.aws.amazon.com/connect/federate/instance-idregion-idSubstitua o pelo nome da região em que você criou sua instância do Amazon Connect, como us-east-1 para Leste dos EUA (Norte da Virgínia).instance-idSubstitua o pelo ID da instância.GovCloud Por exemplo, o URL é https://console.amazonaws-us-gov.com/:

-

https://console.amazonaws-us-gov.com/connect/federação/id da instância

nota

Você pode encontrar o ID da instância escolhendo o alias de instância no console do Amazon Connect. O ID da instância é o conjunto de números e letras após '/instance' no Instance ARN (ARN da instância) exibido na página Overview (Visão geral). Por exemplo, o ID da instância no seguinte ARN de instância é 178c75e4-b3de-4839-a6aa-e321ab3f3770.

arn:aws:connect:us-east-1:450725743157:instance/178c75e4-b3de-4839-a6aa-e321ab3f3770

-

Configurar o provedor de identidades para usar endpoints SAML regionais

Para oferecer a melhor disponibilidade, recomendamos usar o endpoint SAML regional que coincide com a instância do Amazon Connect em vez do endpoint global padrão.

As etapas a seguir são independentes de IdP; elas funcionam para qualquer IdP SAML (por exemplo, Okta, Ping, OneLogin Shibboleth, ADFS, AzureAD e muito mais).

-

Atualize (ou substitua) o URL do Assertion Consumer Service (ACS). Há duas maneiras de fazer isso:

-

Opção 1: faça o download dos metadados do AWS SAML e atualize o

Locationatributo para a região de sua escolha. Carregue essa nova versão dos metadados do AWS SAML em seu IdP.Veja a seguir um exemplo de uma revisão:

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://region-id.signin.aws.amazon.com/saml"/> -

Opção 2: substituir o URL AssertionConsumerService (ACS) em seu IdP. IdPs Como o Okta, que fornece AWS integrações pré-preparadas, você pode substituir a URL do ACS no console de administração. AWS Use o mesmo formato para substituir a região de sua escolha (por exemplo, https://

region-id.signin.aws.amazon.com/saml).

-

-

Atualize a política de confiança da função associada:

-

Essa etapa precisa ser executada para cada função em cada conta que confia em determinado provedor de identidades.

-

Edite a relação de confiança e substitua a condição

SAML:audsingular por uma condição com vários valores. Por exemplo:-

Padrão: "

SAML:aud“:" https://signin.aws.amazon.com /saml”. -

Com modificações: "

SAML:aud“: ["https://signin.aws.amazon.com/saml", "https://region-id.signin.aws.amazon.com/saml”]

-

-

Faça essas alterações nas relações de confiança com antecedência. Elas não devem ser feitas como parte de um plano durante um incidente.

-

-

Configure um estado de retransmissão para a página de console específica da região.

-

Se você não fizer essa etapa final, não há garantia de que o processo de login do SAML específico da região encaminhe o usuário para a página de login do console na mesma região. Essa etapa é mais variada por provedor de identidades, mas há blogs (por exemplo, How to Use SAML to Automatically Direct Federated Users to a Specific AWS Management Console Page

) que mostram o uso do estado de retransmissão para obter links diretos. -

Usando o technique/parameters apropriado para seu IdP, defina o estado de retransmissão para o endpoint do console correspondente (por exemplo, https://.console.aws.amazon).

region-idcom/connect/federate/instance-id).

-

nota

-

Certifique-se de que o STS não esteja desabilitado em regiões adicionais.

-

Certifique-se de que não SCPs estão impedindo ações de STS em suas regiões adicionais.

Use um destino em seu URL de estado de retransmissão

Quando você configurar o estado de retransmissão para o provedor de identidades, poderá usar o argumento de destino no URL para navegar os usuários para uma página específica na sua instância do Amazon Connect. Por exemplo, use um link para abrir a CCP diretamente quando um atendente fizer login. O usuário deve receber um perfil de segurança que conceda acesso a essa página na instância. Por exemplo, para enviar atendentes à CCP, use um URL semelhante ao mencionado abaixo para o estado de retransmissão. Você deve usar a codificação de URL

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Outro exemplo de URL válido é:

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fagent-app-v2

GovCloud Por exemplo, o URL é https://console.amazonaws-us-gov.com/. Então, o endereço seria:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Se você quiser configurar o argumento de destino para um URL fora da instância do Amazon Connect, como seu próprio site personalizado, primeiro adicione esse domínio externo às origens aprovadas da conta. Por exemplo, realize as etapas nesta ordem:

-

No console do Amazon Connect, adicione https://

your-custom-website.com às suas origens aprovadas. Para instruções, consulte Usar uma lista de permissões para aplicações integradas no Amazon Connect. -

No provedor de identidade, configure o estado de retransmissão para

https://your-region.console.aws.amazon.com/connect/federate/instance-id?destination=https%3A%2F%2Fyour-custom-website.com -

Quando seus agentes fazem login, eles são direcionados diretamente para https://

your-custom-website.com.

Adicionar usuários à instância do Amazon Connect

Adicione usuários à instância na qual você se conecta, garantindo que os nomes de usuário correspondam exatamente aos nomes de usuários do diretório existente. Se os nomes não corresponderem, os usuários poderão fazer login no provedor de identidades, mas não no Amazon Connect pois não existe nenhuma conta de usuário com esse nome de usuário no Amazon Connect. Você pode adicionar usuários manualmente na página User management (Gerenciamento de usuários) ou pode fazer upload de usuários em massa com o modelo CSV. Depois de adicionar os usuários ao Amazon Connect, você poderá atribuir perfis de segurança e outras configurações do usuário.

Quando um usuário faz login no provedor de identidades, mas nenhuma conta com o mesmo nome do usuário é encontrada no Amazon Connect, a seguinte mensagem de Acesso negado é exibida.

Fazer upload em massa de usuários com o modelo

Você pode importar os usuários adicionando-os a um arquivo CSV. Em seguida, você pode importar o arquivo CSV para a sua instância, que adicionará todos os usuários ao arquivo. Se você adicionar usuários carregando um arquivo CSV, certifique-se de usar o modelo para usuários do SAML. Você pode encontrá-lo na página Gerenciamento de usuários no Amazon Connect. Um modelo diferente é usado para autenticação baseada em SAML. Se o modelo foi obtido por download anteriormente, você deve fazer download da versão disponível na página User management (Gerenciamento de usuário) depois de configurar a instância com autenticação baseada em SAML. O modelo não deve incluir uma coluna para e-mail ou senha.

Login de usuário e duração de sessão do SAML

Ao usar o SAML no Amazon Connect, os usuários devem fazer login no Amazon Connect por meio do seu provedor de identidades (IdP). Seu IdP está configurado para integração com o. AWS Após a autenticação, um token de sessão é criado. Em seguida, o usuário é redirecionado para a sua instância do Amazon Connect e automaticamente conectado ao Amazon Connect usando a autenticação única.

Como prática recomendada, você também deve definir um processo para fazer logout dos usuários do Amazon Connect quando eles terminam de usar o Amazon Connect. Eles devem fazer logout do Amazon Connect e do provedor de identidade. Se não, a próxima pessoa que fizer login no mesmo computador poderá fazer login no Amazon Connect sem uma senha, pois o token das sessões anteriores ainda será válido pela duração da sessão, por padrão, 10 horas. É válido por 12 horas.

Sobre a expiração da sessão

As sessões do Amazon Connect expiram 12 horas depois que um usuário faz login. Após 12 horas, os usuários são automaticamente desconectados, mesmo que eles estejam atualmente em uma chamada. Se os atendentes permanecerem conectados por mais de 12 horas, eles precisarão atualizar o token da sessão antes que ele expire. Para criar uma nova sessão, os atendentes precisam fazer logout do Amazon Connect e do IdP e, depois, fazer login novamente. Isso redefine o temporizador definido no token de sessão para que os atendentes não sejam desconectados durante um contato com um cliente. Quando uma sessão expira enquanto um usuário está conectado, a seguinte mensagem é exibida. Para usar o Amazon Connect novamente, o usuário precisa fazer login no provedor de identidade.

nota

Se vir a mensagem Sessão expirada ao fazer login, provavelmente você só precisará atualizar o token da sessão. Vá até o provedor de identidade e faça login. Atualize a página do Amazon Connect. Se você continuar recebendo essa mensagem, entre em contato com a equipe de TI.