As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

MAC Security no Direct Connect

O MAC Security (MACsec) é um padrão IEEE que fornece confidencialidade, integridade e autenticidade da origem dos dados. O MACsec fornece criptografia ponto a ponto de Camada 2 por meio da conexão cruzada para a AWS, operando entre dois roteadores de Camada 3. Enquanto o MACsec protege a conexão entre seu roteador e o local do Direct Connect na Camada 2, a AWS fornece segurança adicional ao criptografar todos os dados na camada física à medida que eles fluem pela rede entre os locais do Direct Connect e as regiões da AWS. Isso cria uma abordagem de segurança em camadas em que seu tráfego é protegido durante a entrada inicial na AWS e durante o trânsito pela rede da AWS.

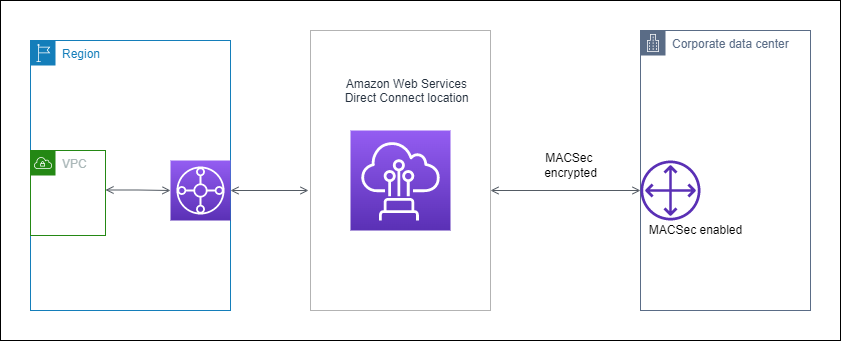

No diagrama a seguir, a conexão cruzada do Direct Connect deve ser conectada a uma interface compatível com MACsec no dispositivo de borda do cliente. O MACsec por Direct Connect fornece criptografia de Camada 2 para o tráfego ponto a ponto entre o dispositivo de borda do Direct Connect e o dispositivo de borda do cliente. Essa criptografia ocorre depois que as chaves de segurança são permutadas e verificadas entre as interfaces nas duas extremidades da conexão cruzada.

nota

O MACsec fornece segurança ponto a ponto em links Ethernet; portanto, ele não fornece criptografia de ponta a ponta em vários segmentos sequenciais de Ethernet ou de outra rede.

Conceitos do MACsec

Veja a seguir os principais conceitos do MACsec:

-

MAC Security (MACsec): um padrão IEEE 802.1 para camada 2 que fornece confidencialidade, integridade e autenticidade da origem dos dados. Para obter mais informações sobre o protocolo, consulte 802.1AE: MAC Security (MACsec)

. -

Chave de associação segura (SAK): uma chave de sessão que estabelece a conectividade do MACsec entre o roteador on-premises do cliente e a porta de conexão no local do Direct Connect. A SAK não é pré-compartilhada, mas derivada automaticamente do par CKN/CAK por meio de um processo de geração de chave criptográfica. Essa derivação acontece nas duas extremidades da conexão depois que você fornece e provisiona o par CKN/CAK. A SAK é regenerada periodicamente para fins de segurança e sempre que uma sessão MACsec é estabelecida.

-

Nome da chave de conexão (CKN) e Chave de associação de conectividade (CAK): os valores desse par são usados para gerar a chave MACsec. Você gera os valores do par, associa esses valores a uma conexão do Direct Connect e os provisiona em seu dispositivo de borda no final da conexão do Direct Connect. O Direct Connect suporta somente o modo CAK estático, mas não o modo CAK dinâmico. Como somente o modo CAK estático é suportado, é recomendável que você siga suas próprias políticas de gerenciamento de chaves para geração, distribuição e rotação de chaves.

-

Formato da chave: o formato da chave deve usar caracteres hexadecimais e conter, exatamente, 64 caracteres. O Direct Connect suporta somente chaves de 256 bits do Advanced Encryption Standard (AES) para conexões dedicadas, o que corresponde a uma sequência hexadecimal de 64 caracteres.

-

Modos de criptografia: o Direct Connect suporta dois modos de criptografia MACsec:

-

must_encrypt - Nesse modo, a conexão requer criptografia MACsec para todo o tráfego. Se a negociação do MACsec falhar ou a criptografia não puder ser estabelecida, a conexão não transmitirá nenhum tráfego. Esse modo oferece a maior garantia de segurança, mas pode afetar a disponibilidade se houver algum problema relacionado ao MACsec.

-

should_encrypt - Nesse modo, a conexão tenta estabelecer a criptografia MACsec, mas retornará à comunicação não criptografada se a negociação do MACsec falhar. Esse modo oferece mais flexibilidade e maior disponibilidade, mas também pode permitir tráfego não criptografado em alguns cenários de falha.

O modo de criptografia pode ser definido durante a configuração da conexão e também pode ser modificado posteriormente. Por padrão, as novas conexões habilitadas para MACsec são definidas no modo “should_encrypt” para evitar possíveis problemas de conectividade durante a configuração inicial.

-

Alternância de chaves do MACsec

-

Rotação CNN/CAK (manual)

O protocolo MACsec do Direct Connect permite o uso de cadeias de chaves que podem armazenar até três pares de chaves CKN/CAK. Isso permite que você faça manualmente a rotação dessas chaves de longo prazo sem interromper a conexão. Ao associar um novo par CKN/CAK usando o comando

associate-mac-sec-key, você precisa configurar o mesmo par no seu dispositivo. O dispositivo Direct Connect tenta usar a chave adicionada mais recentemente. Se essa chave não corresponder à chave do seu dispositivo, ela retorna para a chave operacional anterior, garantindo a estabilidade da conexão durante a rotação.Para obter informações sobre como usar o comando

associate-mac-sec-key, consulte associate-mac-sec-key. -

Rotação (automática) da Chave de associação segura (SAK)

A SAK, derivada do par CKN/CAK ativo, passa por rotação automática com base nos seguintes critérios:

-

intervalos de tempo;

-

volume de tráfego criptografado;

-

estabelecimento da sessão do MACsec.

Essa rotação é feita automaticamente pelo protocolo, ocorre de forma transparente sem interromper a conexão e não requer intervenção manual. A SAK nunca é armazenada de forma persistente, sendo regenerada por meio de um processo seguro de derivação de chave que segue o padrão IEEE 802.1X.

-

Conexões compatíveis

O MACsec está disponível em conexões dedicadas do Direct Connect e grupos de agregação de links:

Conexões MACsec compatíveis

nota

Os parceiros que usam dispositivos compatíveis podem usar o MACsec para criptografar a conexão de Camada 2 entre seus dispositivos de rede de borda e o dispositivo do Direct Connect. Os parceiros que habilitam o atributo podem criptografar todo o tráfego que atravessa o link protegido. A criptografia do MACsec opera entre os dois dispositivos específicos na Camada 2 e não é suportada em conexões hospedadas.

Para obter informações sobre como solicitar conexões compatíveis com MACsec, consulte AWS Direct Connect

Conexões dedicadas

As informações apresentadas a seguir ajudam você a se familiarizar com o MACsec nas conexões dedicadas do Direct Connect. Não há cobranças adicionais pelo uso do MACsec. As etapas para configurar o MACsec em uma conexão dedicada podem ser encontrados em Como começar a usar o protocolo MACsec em uma conexão dedicada.

As operações de interconexão de parceiros seguem os mesmos procedimentos das conexões dedicadas. Quando você executa comandos CLI ou SDK para interconexões de parceiros, as respostas incluirão informações relacionadas ao MACsec, quando forem aplicáveis.

Pré-requisitos do MACsec para conexões dedicadas

Observe os seguintes requisitos para o MACsec em conexões dedicadas:

-

O protocolo MACsec é compatível com conexões dedicadas do Direct Connect de 10 Gbps, 100 Gbps e 400 Gbps em pontos de presença selecionados. Para essas conexões, há suporte para os seguintes conjuntos de cifras do MACsec:

-

Para conexões de 10 Gbps: GCM-AES-256 e GCM-AES-XPN-256.

-

Para conexões de 100 Gbps e de 400 Gbps: GCM-AES-XPN-256.

-

-

Há suporte somente para chaves do MACsec de 256 bits.

-

A numeração de pacotes estendida (XPN, na sigla em inglês) é necessária para conexões de 100 Gbps e de 400 Gbps. Para conexões de 10 Gbps, o Direct Connect fornece suporte tanto para GCM-AES-256 quanto para GCM-AES-XPN-256. As conexões de alta velocidade, como as de 100 Gbps e de 400 Gbps, podem rapidamente esgotar o espaço original de numeração de pacotes de 32 bits do MACsec, o que exigiria que você realizasse a alternância das suas chaves de criptografia a cada poucos minutos para estabelecer uma nova associação de conectividade. Para evitar essa situação, a emenda IEEE Std 802.1AEbw-2013 introduziu a numeração de pacotes estendida, que aumenta o espaço de numeração para 64 bits, aliviando a pressão sobre a alternância rápida de chaves.

-

O Identificador de Canal Seguro (SCI, na sigla em inglês) é obrigatório e deve estar ativado. Esta configuração não pode ser ajustada.

-

Não há suporte para a compensação de etiquetas IEEE 802.1Q (Dot1q/VLAN)/dot1q-in-clear para mover uma etiqueta VLAN para fora de uma carga útil criptografada.

Além disso, é preciso concluir as tarefas a seguir antes de configurar o MACsec em uma conexão dedicada.

-

Crie um par CKN/CAK para a chave do MACsec.

Você pode criar o par usando uma ferramenta aberta padrão. O par deve atender aos requisitos especificados em Etapa 4: configurar um roteador on-premises.

-

Você deve ter um dispositivo compatível com MACsec em sua extremidade da conexão.

-

O Identificador de Canal Seguro (SCI) deve estar ativado.

-

Somente chaves do MACsec de 256 bits são compatíveis, proporcionando a mais avançada proteção de dados disponível.

LAGs

Os seguintes requisitos ajudam você a se familiarizar com o MACsec para grupos de agregação de links (LAGs) do Direct Connect:

-

Os LAGs têm de ser compostos por conexões dedicadas compatíveis com MACsec e oferecer suporte à criptografia do MACsec

-

Todas as conexões dentro de um LAG devem ter a mesma largura de banda e suportar MACsec

-

A configuração do MACsec se aplica uniformemente em todas as conexões no LAG

-

A habilitação da criação do LAG e do MACsec pode ser feita simultaneamente

-

Somente uma única chave MACsec pode ser usada em todos os links do LAG a qualquer momento. A capacidade de suportar várias chaves do MACsec serve apenas para a rotação de chaves.

Interconexões de parceiros

A conta do parceiro que possui a interconexão pode usar o MACsec nessa conexão física ou LAG. As operações são as mesmas das conexões dedicadas, mas são realizadas cm o uso das chamadas de API/SDK específicas do parceiro.

Perfis vinculados a serviço

O Direct Connect utiliza perfis vinculados a serviço do AWS Identity and Access Management (IAM). O perfil vinculado a serviço é um tipo exclusivo de perfil do IAM vinculado diretamente ao Direct Connect. As funções vinculadas a serviços são predefinidas pelo Direct Connect e incluem todas as permissões que o serviço requer para chamar outros serviços da AWS em seu nome. Uma perfil vinculada ao serviço facilita a configuração do Direct Connect porque você não precisa adicionar as permissões necessárias manualmente. Direct Connect define as permissões de seus perfis vinculados ao serviço e, a menos que definido de outra forma, somente Direct Connect pode assumir suas perfis. As permissões definidas incluem a política de confiança e a política de permissões. Essa política não pode ser anexada a nenhuma outra entidade do IAM. Para obter mais informações, consulte Perfis vinculados a serviço para o Direct Connect.

Principais considerações sobre CKN/CAK pré-compartilhado do MACsec

O AWS Direct Connect usa CMKs gerenciadas pela AWS para as chaves pré-compartilhadas que você associa a conexões ou LAGs. O Secrets Manager armazena seus pares CKN e CAK pré-compartilhados como um segredo que a chave raiz do Secrets Manager criptografa. Para obter mais informações, consulte CMKs gerenciadas da AWS no Guia do Desenvolvedor do AWS Key Management Service.

A chave armazenada é intencionalmente somente para leitura, mas você pode agendar uma exclusão de 7 a 30 dias usando o console ou a API do AWS Secrets Manager. Quando você agenda uma exclusão, o CKN não pode ser lido e isso poderá afetar sua conectividade de rede. Quando isso acontece, aplicamos as seguintes regras:

-

Se a conexão estiver em um estado pendente, desassociaremos o CKN da conexão.

-

Se a conexão estiver em um estado disponível, notificaremos o proprietário da conexão por e-mail. Se você não adotar nenhuma medida em até 30 dias, desassociaremos o CKN da sua conexão.

Quando desassociarmos o último CKN da sua conexão e o modo de criptografia da conexão estiver definido como “deve criptografar”, definiremos o modo como “should_encrypt” para evitar a perda repentina de pacotes.