As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Clássica

Selecione Clássica quando você tiver conexões existentes.

Os procedimentos a seguir demonstram os cenários comuns a serem configurados com uma conexão do AWS Direct Connect .

Conteúdos

- Pré-requisitos

- Etapa 1: inscrever-se em AWS

- Etapa 2: Solicitar uma conexão AWS Direct Connect dedicada

- (Conexão dedicada) Etapa 3: Fazer download da LOA-CFA

- Etapa 4: Criar uma interface virtual

- Etapa 5: Fazer download da configuração do roteador

- Etapa 6: Verificar a interface virtual

- (Recomendado) Etapa 7: Configurar conexões redundantes

Pré-requisitos

Para conexões AWS Direct Connect com velocidades de porta de 1 Gbps ou mais, certifique-se de que sua rede atenda aos seguintes requisitos:

-

Sua rede deve usar fibra monomodo com um transceptor 1000BASE-LX (1310 nm) para Ethernet de 1 gigabit, um transceptor 10GBASE-LR (1310 nm) para 10 gigabit, um 100GBASE-LR4 para Ethernet de 100 gigabit ou um 400GBASE-LR4 para Ethernet de 400 Gbps.

-

É necessário desabilitar a negociação automática de uma porta para uma conexão com uma velocidade de porta superior a 1 Gbps. No entanto, dependendo do endpoint do AWS Direct Connect que serve sua conexão, a negociação automática pode precisar ser ativada ou desativada para conexões de 1 Gbps. Se sua interface virtual permanecer inativa, consulte Solucionar problemas da camada 2 (link de dados).

-

É necessário ter compatibilidade com o encapsulamento 802.1Q de VLAN em toda a conexão, incluindo em dispositivos intermediários.

-

O dispositivo deve ser compatível com Protocolo de Gateway da Borda (BGP) e autenticação MD5 do BGP.

-

(Opcional) Você também pode configurar a Bidirectional Forwarding Detection (BFD – Detecção de encaminhamento bidirecional) em sua rede. O BFD assíncrono é ativado automaticamente para cada interface virtual. AWS Direct Connect Ela é habilitada automaticamente para interfaces virtuais do Direct Connect, mas não entrará em vigor até você configurá-la em seu roteador. Para obter mais informações, consulte Habilitar a BFD para uma conexão do Direct Connect

.

Etapa 1: inscrever-se em AWS

Para usar AWS Direct Connect, você precisa de uma conta, caso ainda não tenha uma.

Inscreva-se para um Conta da AWS

Se você não tiver um Conta da AWS, conclua as etapas a seguir para criar um.

Para se inscrever em um Conta da AWS

Siga as instruções online.

Parte do procedimento de inscrição envolve receber uma chamada telefônica e inserir um código de verificação no teclado do telefone.

Quando você se inscreve em um Conta da AWS, um Usuário raiz da conta da AWSé criado. O usuário raiz tem acesso a todos os Serviços da AWS e atributos na conta. Como prática recomendada de segurança, atribua o acesso administrativo a um usuário e use somente o usuário-raiz para executar tarefas que exigem acesso de usuário-raiz.

AWS envia um e-mail de confirmação após a conclusão do processo de inscrição. A qualquer momento, é possível visualizar as atividades da conta atual e gerenciar sua conta acessando https://aws.amazon.com/

Criar um usuário com acesso administrativo

Depois de se inscrever em um Conta da AWS, proteja seu Usuário raiz da conta da AWS AWS IAM Identity Center, habilite e crie um usuário administrativo para que você não use o usuário root nas tarefas diárias.

Proteja seu Usuário raiz da conta da AWS

-

Faça login AWS Management Console

como proprietário da conta escolhendo Usuário raiz e inserindo seu endereço de Conta da AWS e-mail. Na próxima página, insira sua senha. Para obter ajuda ao fazer login usando o usuário raiz, consulte Fazer login como usuário raiz no Guia do usuário do Início de Sessão da AWS .

-

Habilite a autenticação multifator (MFA) para o usuário raiz.

Para obter instruções, consulte Habilitar um dispositivo de MFA virtual para seu usuário Conta da AWS raiz (console) no Guia do usuário do IAM.

Criar um usuário com acesso administrativo

-

Habilitar o IAM Identity Center.

Para obter instruções, consulte Habilitar AWS IAM Identity Center no Guia do usuário do AWS IAM Identity Center .

-

No Centro de Identidade do IAM, conceda o acesso administrativo para um usuário.

Para ver um tutorial sobre como usar o Diretório do Centro de Identidade do IAM como fonte de identidade, consulte Configurar o acesso do usuário com o padrão Diretório do Centro de Identidade do IAM no Guia AWS IAM Identity Center do usuário.

Iniciar sessão como o usuário com acesso administrativo

-

Para fazer login com seu usuário do Centro de Identidade do IAM, use o URL de login que foi enviado ao seu endereço de e-mail quando você criou o usuário do Centro do Usuário do IAM.

Para obter ajuda para fazer login usando um usuário do IAM Identity Center, consulte Como fazer login no portal de AWS acesso no Guia Início de Sessão da AWS do usuário.

Atribuir acesso a usuários adicionais

-

No Centro de Identidade do IAM, crie um conjunto de permissões que siga as práticas recomendadas de aplicação de permissões com privilégio mínimo.

Para obter instruções, consulte Create a permission set no Guia do usuário do AWS IAM Identity Center .

-

Atribua usuários a um grupo e, em seguida, atribua o acesso de autenticação única ao grupo.

Para obter instruções, consulte Add groups no Guia do usuário do AWS IAM Identity Center .

Etapa 2: Solicitar uma conexão AWS Direct Connect dedicada

Para conexões dedicadas, você pode enviar uma solicitação de conexão usando o AWS Direct Connect console. Para conexões hospedadas, trabalhe com um AWS Direct Connect parceiro para solicitar uma conexão hospedada. Verifique se você tem as seguintes informações:

-

A velocidade da porta que você precisa. Você não poderá alterar a velocidade da porta após a criação da solicitação de conexão.

-

O AWS Direct Connect local em que a conexão deve ser encerrada.

nota

Você não pode usar o AWS Direct Connect console para solicitar uma conexão hospedada. Em vez disso, entre em contato com um AWS Direct Connect parceiro, que pode criar uma conexão hospedada para você, que você aceita. Ignore o procedimento a seguir e vá até Aceitar a conexão hospedada.

Para criar uma nova AWS Direct Connect conexão

Abra o AWS Direct Connectconsole em https://console.aws.amazon.com/directconnect/v2/home

. -

No painel de navegação, escolha Conexões e Criar uma conexão.

-

Escolha Classic (Clássica).

-

No painel Create Connection (Criar conexão), em Connection settings (Configurações de conexão), faça o seguinte:

-

Em Name (Nome), insira um nome para a conexão.

-

Em Location (Local), selecione o local do AWS Direct Connect apropriado.

-

Se aplicável, para Sub Location (Sublocal), escolha o andar mais próximo de você ou do provedor de rede. Essa opção só estará disponível se o local tiver Meet-Me Rooms (MMRs – Salas de reunião) em vários andares do edifício.

-

Em Port Speed (Velocidade da porta), selecione a largura de banda da conexão.

-

Em Local, selecione Conectar por meio de um AWS Direct Connect parceiro ao usar essa conexão para se conectar ao seu data center.

-

Em Provedor de serviços, selecione o AWS Direct Connect Parceiro. Caso use um parceiro que não esteja na lista, selecione Other (Outro).

-

Se você tiver selecionado Other (Outro) em Service provider (Provedor de serviços), em Name of other provider (Nome de outro provedor), insira o nome do parceiro que você usa.

-

(Opcional) Adicione ou remova uma tag.

[Adicionar uma tag] Selecione Add tag (Adicionar tag) e faça o seguinte:

Em Key (Chave), insira o nome da chave.

Em Valor, insira o valor da chave.

[Remover uma tag] Ao lado da tag, escolha Remove tag (Remover tag).

-

-

Selecione Create Connection (Criar conexão).

Pode levar até 72 horas AWS para analisar sua solicitação e provisionar uma porta para sua conexão. Durante esse período, você pode receber um e-mail com uma solicitação para obter mais informações sobre o caso de uso ou o local especificado. O e-mail é enviado para o endereço de e-mail que você usou quando se inscreveu AWS. Você deve responder em até 7 dias, ou a conexão será excluída.

Para ter mais informações, consulte AWS Direct Connect conexões.

Aceitar a conexão hospedada

Você deve aceitar a conexão hospedada no AWS Direct Connect console antes de criar uma interface virtual. Essa etapa se aplica somente a conexões hospedadas.

Para aceitar uma interface virtual hospedada

Abra o AWS Direct Connectconsole em https://console.aws.amazon.com/directconnect/v2/home

. -

No painel de navegação, escolha Connections.

-

Selecione a conexão hospedada e escolha Aceitar.

Escolha Accept (Aceitar).

(Conexão dedicada) Etapa 3: Fazer download da LOA-CFA

Depois que você solicitar uma conexão, disponibilizaremos uma Letter of Authorization and Connecting Facility Assignment (LOA-CFA – Carta de autorização e atribuição da instalação de conexão) para download ou enviaremos por e-mail uma solicitação para obter mais informações. O LOA-CFA é a autorização para AWS se conectar e é exigido pelo provedor de colocation ou pelo seu provedor de rede para estabelecer a conexão entre redes (conexão cruzada).

Para baixar a LOA-CFA

Abra o AWS Direct Connectconsole em https://console.aws.amazon.com/directconnect/v2/home

. -

No painel de navegação, escolha Connections.

-

Selecione a conexão e escolha View Details (Visualizar detalhes).

-

Escolha Download LOA-CFA (Fazer download da LOA-CFA).

A LOA-CFA é baixada no computador como um arquivo PDF.

nota

Caso o link não esteja habilitado, a LOA-CFA ainda não está disponível para download. Consulte o e-mail para uma solicitação de mais informações. Caso ela ainda esteja indisponível, ou você não tenha recebido um e-mail após 72 horas, entre em contato com o AWS Support

. -

Após fazer download da LOA-CFA, siga um destes procedimentos:

-

Se você estiver trabalhando com um AWS Direct Connect parceiro ou provedor de rede, envie a eles o LOA-CFA para que eles possam solicitar uma conexão cruzada para você no local. AWS Direct Connect Caso ele não consiga solicitar a conexão cruzada, você pode entrar em contato com o provedor de colocação diretamente.

-

Se você tiver equipamento no AWS Direct Connect local, entre em contato com o provedor de colocation para solicitar uma conexão entre redes. É necessário ser um cliente do provedor de colocação. Você também deve apresentar a eles a LOA-CFA que autoriza a conexão com o AWS roteador e as informações necessárias para se conectar à sua rede.

-

AWS Direct Connect locais listados como vários locais (por exemplo, Equinix DC1-DC6 e DC10-DC11) são configurados como um campus. Se o equipamento do provedor de rede ou o seu estiver em um desses locais, solicite uma conexão cruzada com a porta atribuída, mesmo que resida em um prédio diferente no campus.

Importante

Um campus é tratado como um único AWS Direct Connect local. Para obter alta disponibilidade, configure conexões a locais diferentes do AWS Direct Connect .

Se você ou seu provedor de rede tiver problemas para estabelecer uma conexão física, consulte Solucionar problemas da camada 1 (física).

Etapa 4: Criar uma interface virtual

Para começar a usar sua AWS Direct Connect conexão, você deve criar uma interface virtual. Crie uma interface virtual privada para se conectar à VPC. Ou você pode criar uma interface virtual pública para se conectar a AWS serviços públicos que não estão em uma VPC. Ao criar uma interface virtual privada para uma VPC, você precisa de uma interface virtual privada para cada VPC à qual se conecta. Por exemplo, você precisa de três interfaces virtuais privadas para se conectar a três VPCs.

Antes de começar, verifique se você tem as seguintes informações:

| Recurso | Informações necessárias |

|---|---|

| Conexão | A AWS Direct Connect conexão ou o grupo de agregação de links (LAG) para o qual você está criando a interface virtual. |

| Nome da interface virtual | Um nome para a interface virtual. |

| Proprietário da interface virtual | Se você estiver criando a interface virtual para outra conta, precisará do AWS ID da outra conta. |

| (Somente interface virtual privada) Conexão | Para se conectar a uma VPC na mesma AWS região, você precisa do gateway privado virtual para sua VPC. O ASN para o lado da Amazon da sessão BGP é herdado do gateway privado virtual. Ao criar um gateway privado virtual, você pode especificar seu próprio ASN privado. Caso contrário, a Amazon fornece um ASN padrão. Para obter mais informações, consulte Criar um gateway privado virtual no Guia do usuário da Amazon VPC. Para se conectar a uma VPC por meio de um gateway do Direct Connect, você precisa do gateway do Direct Connect. Para obter mais informações, consulte Gateways Direct Connect. |

| VLAN | Uma tag exclusiva de rede de área local virtual (VLAN) que ainda não esteja em uso em sua conexão. O valor precisa estar entre 1 e 4.094 e estar em conformidade com o padrão Ethernet 802.1Q. Esta tag é obrigatória para qualquer tráfego que cruza a conexão do AWS Direct Connect . Se você tiver uma conexão hospedada, seu AWS Direct Connect parceiro fornecerá esse valor. Não é possível modificar o valor após a criação da interface virtual. |

| Endereços IP de par | Uma interface virtual pode dar suporte a uma sessão de emparelhamento do BGP para IPv4, IPv6 ou um de cada (pilha dupla). Não use IPs elásticos (EIPs) nem traga seus próprios endereços IP (BYOIP) do Amazon Pool para criar uma interface virtual pública. Você não pode criar várias sessões BGP para a mesma família de endereços IP na mesma interface virtual. Os intervalos de endereços IP são atribuídos a cada extremidade da interface virtual da sessão de emparelhamento do BGP.

|

| Família de endereços | Indica se a sessão de emparelhamento do BGP acontecerá por IPv4 ou IPv6. |

| Informações sobre o BGP |

|

| (Somente interface virtual pública) Prefixos que você deseja anunciar | Rotas IPv4 ou rotas IPv6 públicas para anunciar pelo BGP. Você deve anunciar pelo menos um prefixo usando BGP, até um máximo de 1.000 prefixos.

|

| (Somente interface virtual privada) Frames jumbo | A unidade máxima de transmissão (MTU) dos pacotes acima. AWS Direct Connect O padrão é 1500. Definir o MTU de uma interface virtual para 9001 (frames jumbo) pode resultar em uma atualização para a conexão física subjacente se ele não foi atualizado para oferecer suporte a frames jumbo. Atualizar a conexão interrompe a conectividade de rede para todas as interfaces virtuais associadas à conexão por até 30 segundos. Os quadros jumbo se aplicam somente às rotas propagadas de. AWS Direct Connect Se você adicionar rotas estáticas a uma tabela de rotas que aponte para seu gateway privado virtual, o tráfego roteado pelas rotas estáticas será enviado usando 1.500 MTU. Para verificar se uma conexão ou interface virtual suporta quadros jumbo, selecione-a no AWS Direct Connect console e encontre capacidade para quadros jumbo na página de configuração geral da interface virtual. |

| (Somente interface virtual de trânsito) Frames jumbo | A unidade máxima de transmissão (MTU) dos pacotes acima. AWS Direct Connect O padrão é 1500. Definir o MTU de uma interface virtual para 8500 (frames jumbo) pode resultar em uma atualização na conexão física subjacente se ela não tiver sido atualizada para compatibilidade com frames jumbo. Atualizar a conexão interrompe a conectividade de rede para todas as interfaces virtuais associadas à conexão por até 30 segundos. Para o Direct Connect, há compatibilidade com frames jumbo até 8500 MTU. As rotas estáticas e as rotas propagadas configuradas na tabela de rotas do Transit Gateway serão compatíveis com frames jumbo, inclusive de instâncias do EC2 com entradas da tabela de rotas estáticas de VPC no anexo do gateway de trânsito. Para verificar se uma conexão ou interface virtual suporta quadros jumbo, selecione-a no AWS Direct Connect console e encontre capacidade para quadros jumbo na página de configuração geral da interface virtual. |

Solicitaremos informações adicionais a você se os prefixos públicos ou os ASNs pertencerem a um provedor de Internet ou a uma operadora de rede. Pode ser um documento que use papel timbrado oficial da empresa ou um e-mail do nome de domínio da empresa verificando se o prefixo de rede/ASN pode ser usado por você.

Para interface virtual privada e interfaces virtuais públicas, a unidade máxima de transmissão (MTU) de uma conexão de rede é o tamanho, em bytes, do maior pacote permitido que pode ser transmitido pela conexão. A MTU de uma interface virtual privada pode ser 1500 ou 9001 (frames jumbo). A MTU de uma interface virtual privada pode ser 1500 ou 8500 (frames jumbo). Você pode especificar a MTU ao criar a interface ou atualizá-la depois que criá-la. Definir a MTU de uma interface virtual para 8500 (frames jumbo) pode resultar em uma atualização da conexão física subjacente se ela não foi atualizada para oferecer suporte a frames jumbo. Atualizar a conexão interrompe a conectividade de rede para todas as interfaces virtuais associadas à conexão por até 30 segundos. Para verificar se uma conexão ou interface virtual suporta quadros jumbo, selecione-a no AWS Direct Connect console e encontre Jumbo Frame Capable na guia Resumo.

Quando você cria uma interface virtual pública, pode levar até 72 horas AWS para analisar e aprovar sua solicitação.

Para provisionar uma interface virtual pública para serviços que não sejam VPC

Abra o AWS Direct Connectconsole em https://console.aws.amazon.com/directconnect/v2/home

. -

No painel de navegação, escolha Virtual Interfaces (Interfaces virtuais).

-

Selecione Create virtual interface (Criar interface virtual).

-

Em Virtual interface type (Tipo de interface virtual), para Type (Tipo), escolha Public (Pública).

-

Em Public virtual interface settings (Configurações de interface virtual pública), faça o seguinte:

-

Em Virtual interface name (Nome da interface virtual), insira um nome para a interface virtual.

-

Em Connection (Conexão), escolha a conexão do Direct Connect que deseja usar para essa interface.

-

Em VLAN, informe o número do ID para sua rede local virtual (VLAN).

-

Em BGP ASN insira o Número de sistema autônomo do Border Gateway Protocol do roteador on-premises de mesmo nível para a nova interface virtual.

Os valores válidos são 1-2147483647.

-

-

Em Additional settings (Configurações adicionais), faça o seguinte:

-

Para configurar um par BGP IPv4 ou IPv6, faça o seguinte:

[IPv4] Para configurar um par BGP IPv4, escolha IPv4 e siga um destes procedimentos:

-

Para especificar esses endereços IP por conta própria, em Your router peer ip (Seu IP de par do roteador), insira o endereço de destino CIDR IPv4 para o qual a Amazon deve enviar tráfego.

-

Em Amazon router peer IP (IP de par do roteador da Amazon), insira o endereço CIDR IPv4 a ser usado para enviar tráfego à AWS.

[IPv6] Para configurar um par BGP IPv6, selecione IPv6. Os endereços IPv6 de mesmo nível são atribuídos automaticamente com base no pool de endereços IPv6 da Amazon. Não é possível especificar endereços IPv6 personalizados.

-

-

Para fornecer sua própria chave BGP, insira sua chave MD5 BGP.

Se você não inserir um valor, geraremos uma chave BGP.

-

Para anunciar prefixos na Amazon, em Prefixes you want to advertise (Prefixos que deseja anunciar), insira os endereços de destino CIDR IPv4 (separados por vírgulas) para os quais o tráfego deve ser roteado pela interface virtual.

-

(Opcional) Adicione ou remova uma tag.

[Adicionar uma tag] Selecione Add tag (Adicionar tag) e faça o seguinte:

-

Em Key (Chave), insira o nome da chave.

-

Em Valor, insira o valor da chave.

[Remover uma tag] Ao lado da tag, escolha Remove tag (Remover tag).

-

-

-

Selecione Create virtual interface (Criar interface virtual).

Para provisionar uma interface virtual privada para uma VPC

Abra o AWS Direct Connectconsole em https://console.aws.amazon.com/directconnect/v2/home

. -

No painel de navegação, escolha Virtual Interfaces (Interfaces virtuais).

-

Selecione Create virtual interface (Criar interface virtual).

-

Em Tipo de interface virtual, para Tipo, escolha Pública.

-

Em Configurações de interface virtual pública, faça o seguinte:

-

Em Virtual interface name (Nome da interface virtual), insira um nome para a interface virtual.

-

Em Connection (Conexão), escolha a conexão do Direct Connect que deseja usar para essa interface.

-

Para o Tipo de gateway, escolha Gateway privado virtual ou Gateway do Direct Connect.

-

Em Proprietário da interface virtual, escolha Outra AWS conta e, em seguida, insira a AWS conta.

-

Em Gateway privado virtual, selecione o gateway privado virtual que deseja usar nessa interface.

-

Em VLAN, informe o número do ID para sua rede local virtual (VLAN).

-

Em ASN do BGP insira o número de sistema autônomo do Protocolo de Gateway da Borda do roteador de mesmo nível on-premises para a nova interface virtual.

Os valores válidos são de 1 a 2147483647.

-

-

Em Additional settings (Configurações adicionais), faça o seguinte:

-

Para configurar um par BGP IPv4 ou IPv6, faça o seguinte:

[IPv4] Para configurar um par BGP IPv4, escolha IPv4 e siga um destes procedimentos:

-

Para especificar esses endereços IP por conta própria, em Your router peer ip (Seu IP de par do roteador), insira o endereço de destino CIDR IPv4 para o qual a Amazon deve enviar tráfego.

-

Em IP de par do roteador da Amazon, insira o endereço CIDR IPv4 a ser usado no envio de tráfego para a AWS.

Importante

Se você permitir a AWS atribuição automática de endereços IPv4, um CIDR /29 será alocado a partir de 169.254.0.0/16 IPv4 Link-Local de acordo com a RFC 3927 para conectividade. point-to-point AWS não recomenda essa opção se você pretende usar o endereço IP de mesmo nível do roteador do cliente como origem e/ou destino para o tráfego VPC. Em vez disso, você deve usar o RFC 1918 ou outro endereçamento e especificar o endereço por conta própria.

-

Para obter mais informações sobre o RFC 1918, consulte Alocação de endereços para Internet privada

. -

Para obter mais informações sobre o RFC 3927, consulte Configuração dinâmica de endereços de local de link IPv4

.

-

[IPv6] Para configurar um par BGP IPv6, selecione IPv6. Os endereços IPv6 de mesmo nível são atribuídos automaticamente com base no pool de endereços IPv6 da Amazon. Não é possível especificar endereços IPv6 personalizados.

-

-

Para alterar a unidade máxima de transmissão (MTU) de 1500 (padrão) para 9001 (frames jumbo), selecione MTU jumbo (tamanho de MTU 9001).

(Opcional) Em Ativar SiteLink, escolha Ativado para ativar a conectividade direta entre os pontos de presença do Direct Connect.

-

(Opcional) Adicione ou remova uma tag.

[Adicionar uma tag] Selecione Add tag (Adicionar tag) e faça o seguinte:

Em Key (Chave), insira o nome da chave.

Em Valor, insira o valor da chave.

[Remover uma tag] Ao lado da tag, escolha Remove tag (Remover tag).

-

-

Selecione Create virtual interface (Criar interface virtual).

-

Você precisa usar seu dispositivo BGP para anunciar a rede usada para a conexão VIF pública.

Etapa 5: Fazer download da configuração do roteador

Depois de criar uma interface virtual para sua AWS Direct Connect conexão, você pode baixar o arquivo de configuração do roteador. O arquivo contém os comandos necessários para configurar o roteador para uso com a interface virtual pública ou privada.

Para baixar uma configuração do roteador

Abra o AWS Direct Connectconsole em https://console.aws.amazon.com/directconnect/v2/home

. -

No painel de navegação, escolha Virtual Interfaces (Interfaces virtuais).

-

Selecione a conexão e escolha View Details (Visualizar detalhes).

-

Selecione Download router configuration (Fazer download da configuração do roteador).

-

Em Download router configuration (Fazer download da configuração do roteador), faça o seguinte:

-

Em Fornecedor, selecione o fabricante do roteador.

-

Em Plataforma, selecione o modelo do roteador.

-

Em Software, selecione a versão do software do roteador.

-

-

Escolha Download e use a configuração apropriada para o roteador a fim de garantir que você consiga se conectar ao AWS Direct Connect.

Para obter arquivos de configuração de exemplo, consulte Arquivos de configuração do roteador de exemplo.

Depois que você configura o roteador, o status da interface virtual vai para UP. Se a interface virtual permanecer inativa e você não conseguir fazer ping no endereço IP do mesmo nível do AWS Direct Connect dispositivo, consulteSolucionar problemas da camada 2 (link de dados). Se você conseguir executar ping no endereço IP par, consulte Solucionar problemas das camadas 3/4 (rede/transporte). Caso a sessão de mesmo nível BGP seja estabelecida, mas você não consiga rotear o tráfego, consulte Solucionar problemas de roteamento.

Etapa 6: Verificar a interface virtual

Depois de estabelecer interfaces virtuais para a AWS nuvem ou para a Amazon VPC, você pode verificar sua AWS Direct Connect conexão usando os procedimentos a seguir.

Para verificar sua conexão de interface virtual com a AWS nuvem

-

Execute

traceroutee verifique se o AWS Direct Connect identificador está no rastreamento da rede.

Para verificar a conexão da interface virtual com a Amazon VPC

-

Usando uma AMI compatível com ping, como uma AMI do Amazon Linux, inicie uma instância do EC2 na VPC anexada ao seu gateway privado virtual. As AMIs do Amazon Linux estão disponíveis na guia Início rápido quando você usa o assistente de execução de instância no console do Amazon EC2. Para obter mais informações, consulte Iniciar uma instância no Guia do usuário do Amazon EC2. Certifique-se de que o grupo de segurança associado à instância inclua uma regra que permita tráfego ICMP de entrada (para a solicitação de ping).

-

Depois que a instância estiver em execução, obtenha o endereço IPv4 privado (por exemplo, 10.0.0.4). O console do Amazon EC2 exibe o endereço como parte dos detalhes da instância.

-

Execute ping no endereço IPv4 privado e obtenha uma resposta.

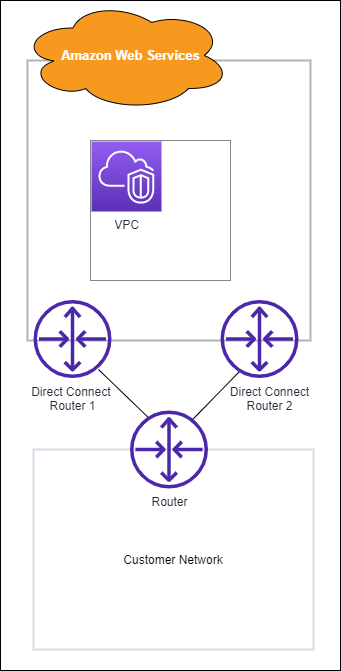

(Recomendado) Etapa 7: Configurar conexões redundantes

Para fornecer o failover, recomendamos que você solicite e configure duas conexões dedicadas para AWS, conforme mostrado na figura a seguir. Essas conexões podem ser encerradas em um ou dois roteadores na rede.

Existem diferentes opções de configuração disponíveis quando você provisiona duas conexões dedicadas:

-

Ativa/ativa (multicaminho BGP). Essa é a configuração padrão, na qual as duas conexões estão ativas. AWS Direct Connect suporta vários caminhos para várias interfaces virtuais no mesmo local, e a carga do tráfego é compartilhada entre interfaces com base no fluxo. Caso uma conexão fique indisponível, todo o tráfego é direcionado para outra conexão.

-

Ativa/passiva (failover). Uma conexão lida com o tráfego, e a outra permanece em espera. Caso a conexão ativa fique indisponível, todo o tráfego é roteado por meio da conexão passiva. Você precisa acrescentar o caminho AS às rotas em um dos links para que este seja o link passivo.

A maneira como você configura as conexões não afeta a redundância, mas afeta as políticas que determinam como os dados são roteados em ambas as conexões. Recomendamos configurar ambas as conexões como ativas.

Se você usar uma conexão VPN para redundância, implemente uma verificação de integridade e um mecanismo de failover. Se você usar qualquer uma das seguintes configurações, será necessário verificar o roteamento da tabela de rotas para a nova interface de rede.

-

Você usa suas próprias instâncias para roteamento, por exemplo, a instância é o firewall.

-

Você usa sua própria instância que encerra uma conexão VPN.

Para obter alta disponibilidade, é altamente recomendável que você configure conexões com AWS Direct Connect locais diferentes.

Para obter mais informações sobre AWS Direct Connect resiliência, consulte Recomendações de AWS Direct Connect resiliência.