As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Etapa 1: preparar o AWS Managed Microsoft AD

Nesta seção, você preparará seu Microsoft AD AWS gerenciado para a relação de confiança com outro Microsoft AD AWS gerenciado. Muitas das etapas a seguir são quase idênticas à você acabou de concluir em Tutorial: criar uma relação de confiança entre o diretório do AWS Managed Microsoft AD e seu domínio autogerenciado do Active Directory .. Desta vez, no entanto, você está configurando seus ambientes AWS gerenciados do Microsoft AD para trabalharem uns com os outros.

Configurar as sub-redes e os grupos de segurança da VPC

Você deve permitir o tráfego de uma rede AWS gerenciada do Microsoft AD para a VPC que contém seu outro AWS Microsoft AD gerenciado. Para fazer isso, você precisará garantir que as ACLs associadas às sub-redes usadas para implantar seu AWS Microsoft AD gerenciado e as regras de grupo de segurança configuradas em seus controladores de domínio permitam o tráfego necessário para suportar relações de confiança.

Os requisitos de porta variam de acordo com a versão do Windows Server usada pelos seus controladores de domínio e pelos serviços ou aplicativos que utilizarão a confiança. Para fins deste tutorial, você precisará abrir as seguintes portas:

Entrada

TCP/UDP 53 - DNS

TCP/UDP 88 - autenticação de Kerberos

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 - SMB

nota

SMBv1 não é mais compatível.

-

TCP/UDP 464 - autenticação do Kerberos

TCP 636 - LDAPS (LDAP por TLS/SSL)

TCP 3268-3269 - catálogo global

-

TCP/UDP 1024-65535 - portas efêmeras para RPC

Saída

ALL

nota

Essas são as portas mínimas necessárias para poder conectar as VPCs de ambos os AWS Managed Microsoft ADs. Sua configuração específica pode exigir que portas adicionais sejam abertas. Para obter mais informações, consulte Como configurar um firewall para domínios e relações de confiança do Active Directory

Para configurar as regras de saída do controlador de domínio AWS gerenciado do Microsoft AD

nota

Repita as etapas 1 a 6 abaixo para cada diretório.

-

Acesse o console do AWS Directory Service

. Na lista de diretórios, anote a ID do diretório do seu diretório AWS Managed Microsoft AD. Abra o console da Amazon VPC em https://console.aws.amazon.com/vpc/

. -

No painel de navegação, selecione Security Groups.(Grupos de segurança).

-

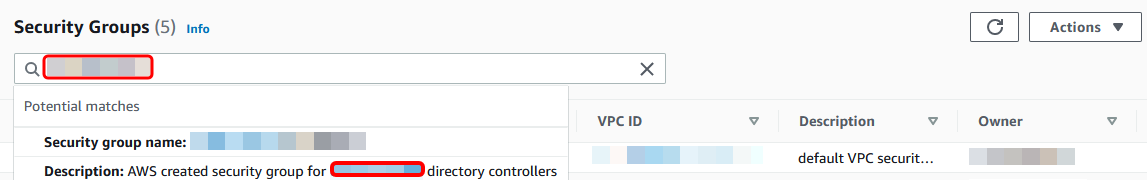

Use a caixa de pesquisa para pesquisar seu ID de diretório AWS gerenciado do Microsoft AD. Nos resultados da pesquisa, selecione o item com a descrição

AWS created security group for.yourdirectoryIDdirectory controllers

-

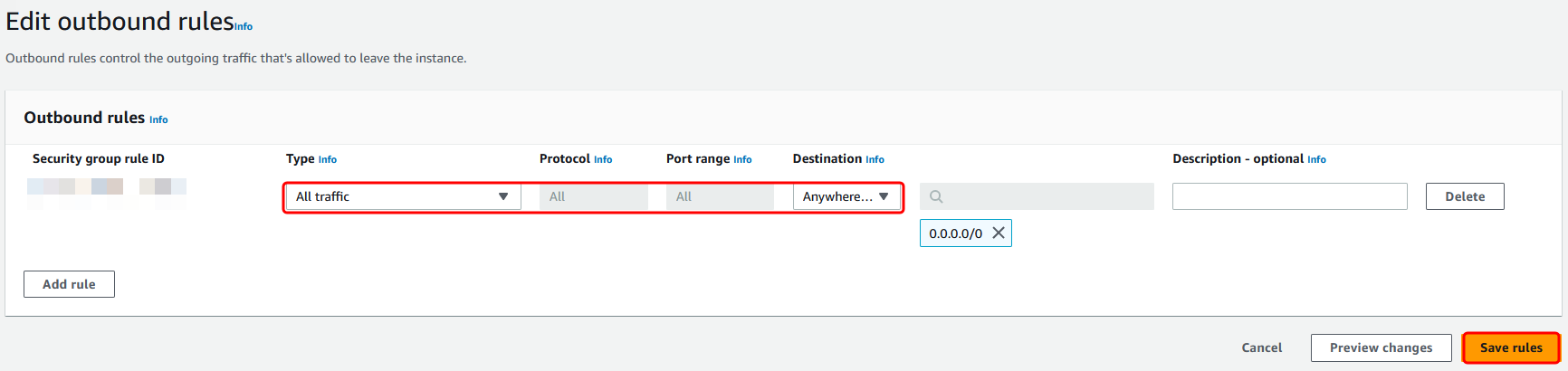

Vá para a guia Outbound Rules desse grupo de segurança. Escolha Edit e Add another rule. Insira os seguintes valores para a nova regra:

-

Type: Todo o tráfego

-

Protocol (Protocolo): TODOS

-

Destination determina o tráfego que pode sair dos controladores de domínio e para onde ele pode ir. Especifique um único endereço IP ou intervalo de endereços IP em notação CIDR (por exemplo, 203.0.113.5/32). Você também pode especificar o nome ou o ID de outro grupo de segurança na mesma região. Para ter mais informações, consulte Entenda a configuração e o uso do grupo de AWS segurança do seu diretório.

-

-

Selecione Save (Salvar).

Verificar se a pré-autenticação Kerberos está habilitada

Agora você quer confirmar se os usuários em seu Microsoft AD AWS gerenciado também têm a pré-autenticação Kerberos habilitada. Este é o mesmo processo que você concluiu para o diretório on-premises. Este é o padrão, mas vamos verificar para ter certeza de que nada foi alterado.

Para visualizar as configurações de Kerberos do usuário

-

Faça login em uma instância que seja membro do seu diretório AWS gerenciado do Microsoft AD usando o Permissões para a conta de administrador para o domínio ou uma conta à qual foram delegadas permissões para gerenciar usuários no domínio.

-

Se ainda não estiverem instaladas, instale a ferramenta Usuários de computadores do Active Directory e a ferramenta do DNS. Saiba como instalar essas ferramentas em Instale as ferramentas de administração do Active Directory para o Microsoft AD AWS gerenciado.

-

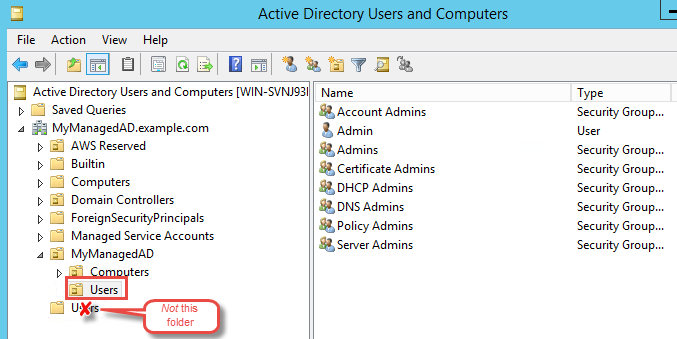

Abra o Gerenciador de Servidores. No menu Tools, escolha Active Directory Users and Computers (Usuários e computadores do Active Directory).

-

Escolha a pasta Users em seu domínio. Observe que essa é a pasta Users (Usuários) sob seu nome NetBIOS, e não a pasta Users (Usuários) sob o nome do domínio totalmente qualificado (FQDN).

Na lista de usuários, clique com o botão direito do mouse em um usuário e selecione Properties (Propriedades).

-

Selecione a guia Account (Conta). Na lista Account options, confirme se Do not require Kerberos preauthentication não está marcada.

Próxima etapa

Etapa 2: criar a relação de confiança com outro domínio do AWS Managed Microsoft AD