As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usando SSL com AWS Database Migration Service

É possível criptografar conexões para endpoints de origem e de destino utilizando Secure Sockets Layer (SSL). Para fazer isso, você pode usar o AWS DMS Management Console ou a AWS DMS API para atribuir um certificado a um endpoint. Você também pode usar o AWS DMS console para gerenciar seus certificados.

Nem todos os bancos de dados utilizam o SSL da mesma forma. A edição compatível com o MySQL do Amazon Aurora utiliza o nome do servidor e o endpoint da instância primária no cluster, como o endpoint para SSL. Um endpoint do Amazon Redshift já utiliza uma conexão SSL e não requer uma configuração de conexão SSL feita pelo AWS DMS. Um endpoint do Oracle exige etapas adicionais. Para obter mais informações, consulte Suporte de SSL para um endpoint do Oracle.

Tópicos

Para estabelecer uma conexão segura, você fornece o certificado raiz ou a cadeia de certificados CA intermediários que leva à raiz (como um pacote de certificados) que foi usada para assinar o certificado SSL do servidor no endpoint. Os certificados só são aceitos como arquivos X509 com formato PEM. Ao importar um certificado, você recebe o Nome de recurso da Amazon (ARN), que pode ser usado para especificar o certificado para um endpoint. Se você utilizar o Amazon RDS, poderá baixar a CA raiz e o pacote de certificados fornecidos no arquivo rds-combined-ca-bundle.pem hospedado pelo Amazon RDS. Para obter mais informações sobre o download desse arquivo, consulte Como usar SSL/TLS para criptografar uma conexão com uma instância de banco de dados no Guia do usuário do Amazon RDS.

É possível escolher dentre vários modos SSL para usar na verificação de certificado SSL.

-

none: a conexão não é criptografada. Essa opção não é segura, mas exige menos custos indiretos.

-

require: a conexão é criptografada utilizando o SSL (TLS), mas nenhuma verificação da CA é feita. Esta opção é mais segura e exige mais custos indiretos.

-

verify-ca: a conexão é criptografada. Esta opção é mais segura e exige mais custos indiretos. Esta opção verifica o certificado do servidor.

-

verify-full: a conexão é criptografada. Esta opção é mais segura e exige mais custos indiretos. Esta opção verifica o certificado do servidor e se o hostname do servidor corresponde ao hostname do atributo do certificado.

Nem todos os modos SSL funcionam com todos os endpoints de banco de dados. A tabela a seguir mostra os modos SSL que são suportados por cada mecanismo de banco de dados.

|

Mecanismo de banco de dados |

none |

require |

verify-ca |

verify-full |

|---|---|---|---|---|

|

MySQL/MariaDB/AmazonAurora MySQL |

Padrão | Não compatível | Compatível | Compatível |

|

Microsoft SQL Server |

Padrão | Compatível | Não suportado | Compatível |

|

PostgreSQL |

Padrão | Compatível | Compatível | Compatível |

|

Amazon Redshift |

Padrão | SSL não ativado | SSL não ativado | SSL não ativado |

|

Oracle |

Padrão | Não compatível | Compatível | Não suportado |

|

SAP ASE |

Padrão | SSL não ativado | SSL não ativado | Compatível |

|

MongoDB |

Padrão | Compatível | Não suportado | Compatível |

|

Db2 LUW |

Padrão | Não suportado | Compatível | Não suportado |

|

Db2 for z/OS |

Padrão | Não suportado | Compatível | Não suportado |

nota

A opção Modo SSL no console ou na API do DMS não se aplica a alguns serviços de streaming de dados e de NoSQL, como o Kinesis e o DynamoDB. Eles são seguros por padrão, portanto, o DMS mostra que a configuração do modo SSL é igual a nenhum (Modo SSL= nenhum). Não é necessário fornecer nenhuma configuração adicional para que o endpoint utilize o SSL. Por exemplo, ao utilizar o Kinesis como um endpoint de destino, ele é seguro por padrão. Todas as chamadas de API para o Kinesis usam SSL, portanto, não há necessidade de uma opção adicional de SSL no endpoint do DMS. É possível colocar e recuperar dados com segurança por meio de endpoints do SSL utilizando o protocolo HTTPS, que o DMS utiliza por padrão ao se conectar a um fluxo de dados Kinesis.

Limitações ao uso de SSL com o AWS DMS

A seguir estão as limitações do uso de SSL com AWS DMS:

-

Não há suporte para conexões SSL com endpoints de destino do Amazon Redshift. AWS DMS usa um bucket do Amazon S3 para transferir dados para o banco de dados do Amazon Redshift. Por padrão, essa transmissão é criptografada pelo Amazon Redshift.

-

Os limites de tempo do SQL podem ocorrer enquanto tarefas de CDC são executadas com endpoints do Oracle com SSL ativado. Se você tiver esse problema, em que contadores de CDC não refletem os números esperados, defina o parâmetro

MinimumTransactionSizeda seçãoChangeProcessingTuningdas configurações de tarefa, como um valor menor. É possível começar com um valor baixo como 100. Para obter mais informações sobre o parâmetroMinimumTransactionSize, consulte Configurações de ajuste de processamento de alterações. -

Você pode importar certificados somente nos formatos .pem e .sso (Oracle wallet).

-

Em alguns casos, o certificado SSL do servidor pode ser assinado por uma autoridade de certificação (CA) intermediária. Em caso afirmativo, verifique se toda a cadeia de certificados da CA intermediária até a CA raiz é importada como um único arquivo .pem.

-

Se você estiver utilizando certificados autoassinados no servidor, escolha require como modo SSL. O modo SSL require confia implicitamente no certificado SSL do servidor e não tentará validar se o certificado foi assinado por uma CA.

-

AWS DMS não suporta a versão 1.3 do TLS para MySQL MariaDb e endpoints.

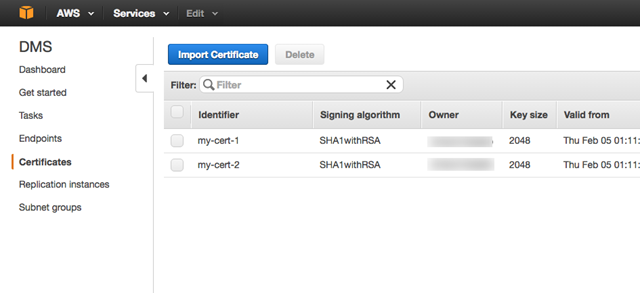

Gerenciar certificados

É possível usar o console do DMS para visualizar e gerenciar certificados SSL. Você também pode importar os certificados utilizando o console do DMS.

Ativar SSL para um endpoint de SQL Server ou PostgreSQL compatível com MySQL

É possível adicionar uma conexão SSL a um endpoint recém-criado ou existente.

Para criar um AWS DMS endpoint com SSL

-

Faça login no AWS Management Console e abra o AWS DMS console em https://console.aws.amazon.com/dms/v2/

. Se você estiver conectado como usuário AWS Identity and Access Management (IAM), verifique se você tem as permissões apropriadas para acessar AWS DMS. Para obter mais informações sobre as permissões necessárias para a migração de banco de dados, consulte Permissões do IAM necessárias para utilizar o AWS DMS.

-

No painel de navegação, escolha Certificates.

-

Selecione Import Certificate.

-

Carregue o certificado que deseja usar para criptografar a conexão a um endpoint.

nota

Você também pode carregar um certificado usando o AWS DMS console ao criar ou modificar um endpoint selecionando Adicionar novo certificado CA na página Criar endpoint de banco de dados.

Para o Aurora Serverless como destino, obtenha o certificado mencionado em Usando com TLS/SSL o Aurora Serverless.

-

Crie um endpoint conforme descrito em Etapa 2: Especificar endpoints de origem e de destino

Para modificar um AWS DMS endpoint existente para usar SSL

-

Faça login no AWS Management Console e abra o AWS DMS console em https://console.aws.amazon.com/dms/v2/

. Se estiver conectado como um usuário do IAM, verifique se você possui as permissões necessárias para acessar o AWS DMS. Para obter mais informações sobre as permissões necessárias para a migração de banco de dados, consulte Permissões do IAM necessárias para utilizar o AWS DMS.

-

No painel de navegação, escolha Certificates.

-

Selecione Import Certificate.

-

Carregue o certificado que deseja usar para criptografar a conexão a um endpoint.

nota

Você também pode carregar um certificado usando o AWS DMS console ao criar ou modificar um endpoint selecionando Adicionar novo certificado CA na página Criar endpoint de banco de dados.

-

No painel de navegação, selecione Endpoints, escolha o endpoint que você deseja modificar e selecione Modify.

-

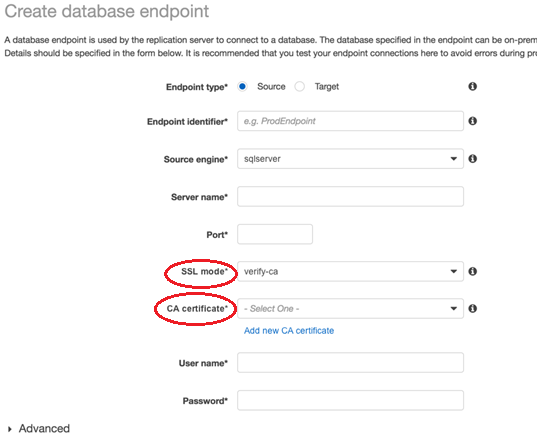

Escolha um valor para o SSL mode (Modo SSL).

Se você escolher o modo verify-ca ou verify-full, especifique o certificado que você deseja usar para CA certificate (Certificado CA), conforme mostrado a seguir.

-

Escolha Modificar.

-

Quando o endpoint tiver sido modificado, selecione-o e escolha Test connection (Testar conexão) para determinar se a conexão SSL está funcionando.

Após criar os endpoints de origem e de destino, crie uma tarefa que os use. Para obter mais informações sobre como criar uma tarefa, consulte Etapa 3: Criar uma tarefa e migrar os dados.