As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usar criptografia com o crawler de eventos do Amazon S3

Esta seção descreve o uso de criptografia somente no SQS ou no SQS e no Amazon S3.

Tópicos

Habilitar criptografia somente no SQS

O Amazon SQS fornece criptografia em trânsito por padrão. Para adicionar a criptografia no lado do servidor (SSE) à sua fila, você pode anexar uma chave-mestra do cliente (CMK) no painel de edição. Isso significa que o SQS criptografará todos os dados do cliente em repouso em servidores SQS.

Criar uma chave-mestra de cliente (CMK)

Escolha Key Management Service (KMS) (Serviço de gerenciamento de chaves, KMS) > Customer Managed Keys (Chaves gerenciadas pelo cliente) > Create key (Criar chave).

Siga as etapas para adicionar seu próprio alias e descrição.

Adicione os respectivos perfis do IAM que você deseja que possam usar essa chave.

Na política de chaves, adicione outra declaração à lista "Statement" (Instrução) para que sua política de chaves personalizadas dê ao Amazon SNS permissões de uso de chaves suficientes.

"Statement": [ { "Effect": "Allow", "Principal": { "Service": "sns.amazonaws.com" }, "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": "*" } ]

Habilite a criptografia no lado do servidor (SSE) na sua fila

Escolha a guia Amazon SQS > Queues (Filas) > sqs_queue_name > Encryption (Criptografia).

Escolha Edit (Editar) e role para baixo até o menu suspenso Encryption (Criptografia).

Selecione Enabled (Habilitado) para adicionar a SSE.

Selecione a CMK que você criou anteriormente, e não a chave padrão com o nome

alias/aws/sqs.

Depois de adicionar isso, sua guia Encryption (Criptografia) será atualizada com a chave que você adicionou.

nota

O Amazon SQS exclui automaticamente as mensagens que estiverem em uma fila por mais tempo que o período de retenção máximo de mensagens. O período de retenção de mensagens padrão é de quatro dias. Para evitar eventos ausentes, altere o MessageRetentionPeriod (Período de retenção de mensagens) do SQS para o máximo de 14 dias.

Habilitar a criptografia no SQS e no Amazon S3

Habilitar a criptografia no lado do servidor (SSE) no SQS

Siga as etapas em Habilitar criptografia somente no SQS.

Na última etapa da configuração da CMK, conceda ao Amazon S3 permissões de uso de chaves suficientes.

Cole o seguinte na lista "Statement" (Declaração):

"Statement": [ { "Effect": "Allow", "Principal": { "Service": "s3.amazonaws.com" }, "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": "*" } ]

Habilitar a criptografia do lado do servidor (SSE) no bucket do Amazon S3

Siga as etapas em Habilitar criptografia somente no SQS.

-

Execute um destes procedimentos:

-

Para habilitar o SSE para todo o seu bucket do S3, navegue até a guia Properties (Propriedades) no bucket de destino.

Aqui você pode habilitar o SSE e escolher o tipo de criptografia que você gostaria de usar. O Amazon S3 fornece uma chave de criptografia que o Amazon S3 cria, gerencia e usa para você, ou você também pode escolher uma chave do KMS.

-

Para habilitar o SSE em uma pasta específica, clique na caixa de seleção ao lado da pasta de destino e escolha Edit server-side encryption (Editar criptografia no lado do servidor) no menu suspenso Actions (Ações).

-

Perguntas frequentes

Por que as mensagens que eu publico no meu tópico do Amazon SNS não são entregues na minha fila inscrita do Amazon SQS com criptografia no lado do servidor (SSE) habilitada?

Verifique cuidadosamente se a fila do Amazon SQS está usando:

Uma chave-mestra do cliente (CMK) que seja gerenciada pelo cliente. Não a padrão fornecida pelo SQS.

Sua CMK de (1) inclui uma política de chaves personalizadas que dá ao Amazon SNS permissões de uso de chaves suficientes.

Para obter mais informações, consulte este artigo

Eu me inscrevi em notificações por email, mas não recebo nenhuma atualização por email quando edito meu bucket do Amazon S3.

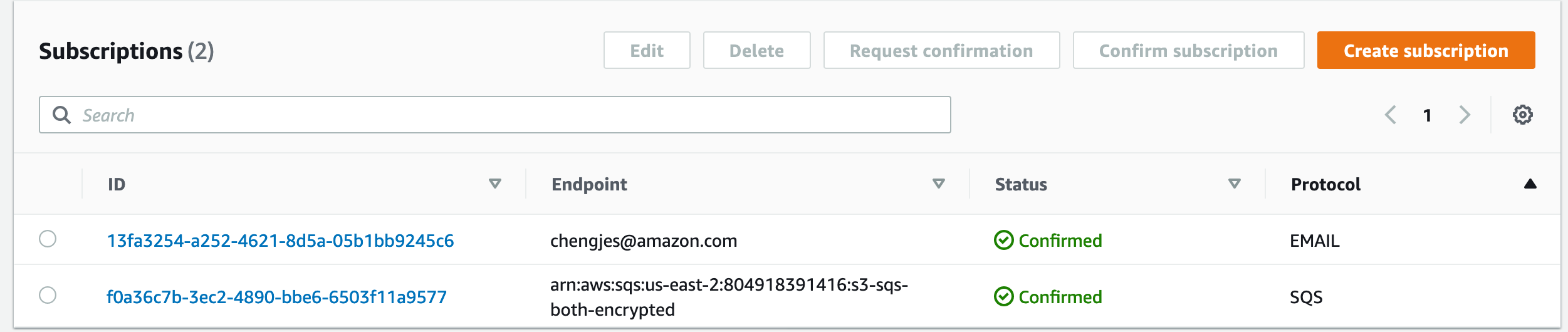

Verifique se você confirmou seu endereço de email clicando no link "Confirm subscription" (Confirmar assinatura) em seu email. Você pode conferir o status de sua confirmação verificando a tabela Subscriptions (Assinaturas) no seu tópico do SNS.

Escolha Amazon SNS > Topics (Tópicos) > sns_topic_name > Subscriptions table (Tabela de assinaturas).

Se você seguiu nosso script de pré-requisitos, você descobrirá que o sns_topic_name é igual ao seu sqs_queue_name. A aparência deve ser semelhante à seguinte:

Apenas algumas das pastas que adicionei estão aparecendo na minha tabela depois de habilitar a criptografia no lado do servidor na minha fila do SQS. Por que estou perdendo alguns parquets?

Se as alterações no bucket do Amazon S3 foram feitas antes de habilitar o SSE na fila do SQS, elas podem não ser coletadas pelo crawler. Para garantir que o crawl tenha passado por todas as atualizações para o bucket do S3, execute o crawler novamente no modo de listagem ("Crawl All Folders", Rastrear todas as pastas). Outra opção é começar de novo criando um novo crawler com eventos do S3 ativados.