AWS IoT Greengrass Version 1 entrou na fase de vida útil prolongada em 30 de junho de 2023. Para obter mais informações, consulte política de manutenção do AWS IoT Greengrass V1. Após essa data, AWS IoT Greengrass V1 não lançaremos atualizações que forneçam recursos, aprimoramentos, correções de erros ou patches de segurança. Os dispositivos que funcionam AWS IoT Greengrass V1 não serão interrompidos e continuarão operando e se conectando à nuvem. É altamente recomendável que você migre para AWS IoT Greengrass Version 2, o que adiciona novos recursos significativos e suporte para plataformas adicionais.

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurando uma EC2 instância da Amazon

Siga as etapas deste tópico para configurar uma EC2 instância da Amazon para usar como seu AWS IoT Greengrass núcleo.

dica

Ou, para usar um script que configura seu ambiente e instala o software AWS IoT Greengrass principal para você, consulteInício rápido: Configuração do dispositivo do Greengrass.

Embora você possa concluir este tutorial usando uma EC2 instância da Amazon, ele AWS IoT Greengrass deve ser usado idealmente com hardware físico. Recomendamos que você configure um Raspberry Pi em vez de usar uma EC2 instância da Amazon quando possível. Se estiver usando um Raspberry Pi, você não precisará seguir as etapas deste tópico.

-

Faça login no AWS Management Console

e execute uma EC2 instância da Amazon usando uma Amazon Linux AMI. Para obter informações sobre EC2 instâncias da Amazon, consulte o Amazon EC2 Getting Started Guide. -

Depois que sua EC2 instância da Amazon estiver em execução, habilite a porta 8883 para permitir a entrada de comunicações MQTT para que outros dispositivos possam se conectar ao núcleo. AWS IoT Greengrass

-

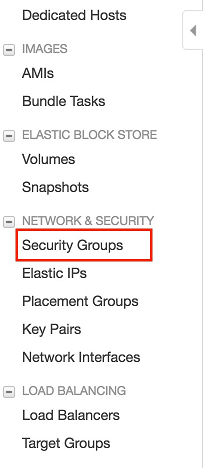

No painel de navegação do EC2 console da Amazon, escolha Security Groups.

-

Selecione o grupo de segurança da instância que você acabou de executar e, em seguida, selecione a guia Regras de entrada.

-

Selecione Edit inbound rules (Editar regras de entrada).

Para habilitar a porta 8883, você adiciona uma regra de TCP personalizada ao grupo de segurança. Para obter mais informações, consulte Adicionar regras a um grupo de segurança no Guia EC2 do usuário da Amazon.

-

Na página Edita regras de entrada, selecione Adicionar regra, insira as configurações a seguir e, depois, selecione Salvar.

-

Para Tipo, selecione Regra TCP personalizada.

-

Em Intervalo de portas, insira

8883. -

Para Source (Origem), selecione Anywhere (Qualquer lugar).

-

Em Descrição, insira

MQTT Communications.

-

-

-

Conecte-se à sua EC2 instância da Amazon.

-

No painel de navegação, selecione Instances (Instâncias), selecione sua instância e, em seguida, selecione Connect (Conectar).

-

Siga as instruções na página Connect To Your Instance (Conectar à sua instância) para conectar-se à instância usando SSH e o arquivo da chave privada.

Você pode usar PuTTY para Windows ou Terminal para macOS. Para obter mais informações, consulte Connect to your Linux instance no Amazon EC2 User Guide.

Agora você está pronto para configurar sua EC2 instância da Amazon para AWS IoT Greengrass.

-

-

Depois de se conectar à sua EC2 instância da Amazon, crie as

ggc_groupcontasggc_usere:sudo adduser --system ggc_user sudo groupadd --system ggc_groupnota

Se o comando

addusernão estiver disponível no sistema, use o comando a seguir.sudo useradd --system ggc_user -

Para melhorar a segurança, certifique-se de que as proteções de hardlink e softlink (link simbólico) estejam ativadas no sistema operacional da instância Amazon EC2 na inicialização.

nota

As etapas para habilitar as proteções de hardlink e softlink variam de acordo com o sistema operacional. Consulte a documentação para obter sua distribuição.

-

Execute o seguinte comando para verificar se as proteções de hardlink e softlink estão habilitadas:

sudo sysctl -a | grep fs.protectedSe hardlinks e softlinks estão definidos como

1, suas proteções estão habilitadas corretamente. Prossiga para a etapa 6.nota

Os softlinks são representados por

fs.protected_symlinks. -

Se hardlinks e softlinks não estão definidos como

1, habilite essas proteções. Navegue até o arquivo de configuração do sistema.cd /etc/sysctl.d ls -

Usando o editor de texto de sua preferência (Leafpad, GNU nano ou vi), adicione as duas linhas a seguir ao final do arquivo de configuração do sistema. No Amazon Linux 1, esse é o arquivo

00-defaults.conf. No Amazon Linux 2, esse é o arquivo99-amazon.conf. Talvez seja necessário alterar as permissões (usando o comandochmod) para gravar no arquivo ou usar o comandosudopara editar como raiz (por exemplo,sudo nano).00-defaults.conffs.protected_hardlinks = 1 fs.protected_symlinks = 1 -

Reinicie a EC2 instância da Amazon.

sudo rebootDepois de alguns minutos, conecte-se à sua instância usando SSH e então execute o comando a seguir para confirmar a alteração.

sudo sysctl -a | grep fs.protectedOs hardlinks e softlinks estão definidos como 1.

-

-

Extraia e execute o script a seguir para montar Grupos de controle do Linux

(cgroups). Isso permite AWS IoT Greengrass definir o limite de memória para funções Lambda. Também é necessário que os Cgroups sejam executados AWS IoT Greengrass no modo de contêinerização padrão. curl https://raw.githubusercontent.com/tianon/cgroupfs-mount/951c38ee8d802330454bdede20d85ec1c0f8d312/cgroupfs-mount > cgroupfs-mount.sh chmod +x cgroupfs-mount.sh sudo bash ./cgroupfs-mount.shSua EC2 instância da Amazon agora deve estar pronta para AWS IoT Greengrass.

-

Opcional. Instale o tempo de execução do Java 8, que é exigido pelo gerenciador de fluxo. Este tutorial não usa o gerenciador de fluxo, mas usa o fluxo de trabalho de Criação de grupo padrão que habilita o gerenciador de fluxo por padrão. Use os comandos a seguir para instalar o módulo de tempo de execução do Java 8 no dispositivo de núcleo ou desabilite o gerenciador de fluxo antes de implantar seu grupo. As instruções para desabilitar o gerenciador de fluxo são fornecidas no Módulo 3.

-

Para distribuições com base em Debian:

sudo apt install openjdk-8-jdk -

Para distribuições com base em Red Hat:

sudo yum install java-1.8.0-openjdk

-

-

Para garantir que você tenha todas as dependências necessárias, baixe e execute o verificador de dependências do Greengrass a partir do AWS IoT Greengrass repositório Samples em.

GitHub Esses comandos baixam, descompactam e executam o script do verificador de dependências na sua instância da Amazon. EC2 mkdir greengrass-dependency-checker-GGCv1.11.x cd greengrass-dependency-checker-GGCv1.11.x wget https://github.com/aws-samples/aws-greengrass-samples/raw/master/greengrass-dependency-checker-GGCv1.11.x.zip unzip greengrass-dependency-checker-GGCv1.11.x.zip cd greengrass-dependency-checker-GGCv1.11.x sudo ./check_ggc_dependencies | moreImportante

Este tutorial requer o Python 3.7 Runtime para executar funções locais do Lambda. Quando o gerenciador de fluxo está habilitado, ele também requer o Java 8 Runtime. Se o script

check_ggc_dependenciesgerar avisos sobre esses pré-requisitos de tempo de execução ausentes, certifique-se de instalá-los antes de continuar. Você pode ignorar os avisos sobre outros pré-requisitos de tempo de execução opcionais ausentes.

A configuração da sua EC2 instância Amazon está completa. Avance para Módulo 2: Instalação do software AWS IoT Greengrass principal.