As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configure o acesso entre contas para o Amazon Keyspaces usando endpoints da VPC em uma VPC compartilhada

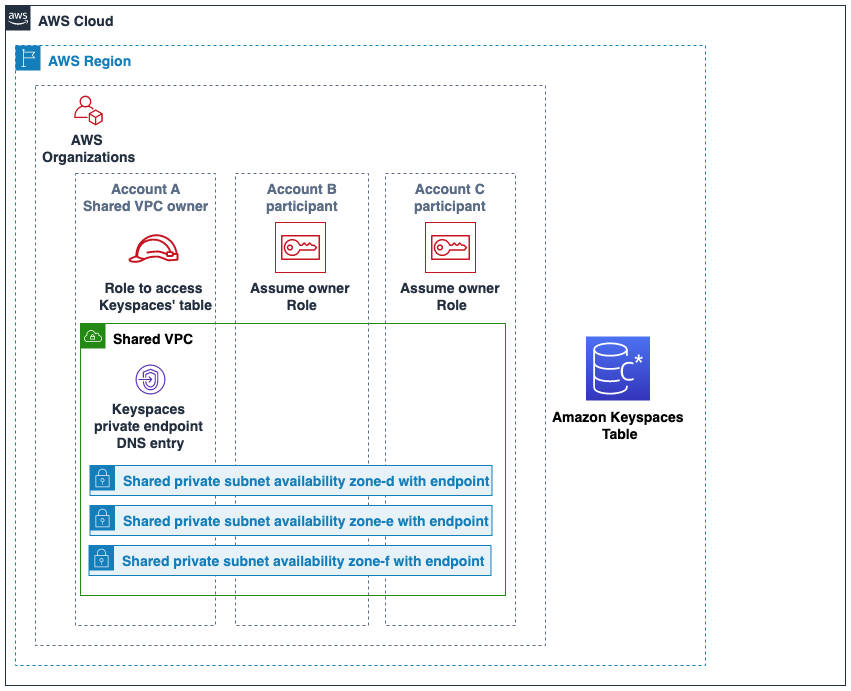

Você pode criar recursos diferentes Contas da AWS ou separados dos aplicativos. Por exemplo, você pode criar uma conta para suas tabelas do Amazon Keyspaces, uma conta diferente para aplicativos em um ambiente de desenvolvimento e outra conta para aplicativos em um ambiente de produção. Este tópico mostra as etapas de configuração necessárias para configurar o acesso entre contas para o Amazon Keyspaces usando endpoints de VPC de interface em uma VPC compartilhada.

Para obter etapas detalhadas sobre como configurar um endpoint da VPC para o Amazon Keyspaces, consulte Etapa 3: criar um endpoint da VPC para o Amazon Keyspaces.

Neste exemplo, usamos as três contas a seguir em uma VPC compartilhada:

Account A:111111111111: essa conta contém infraestrutura, incluindo os endpoints da VPC, as sub-redes da VPC e as tabelas do Amazon Keyspaces.Account B:222222222222: essa conta contém um aplicativo em um ambiente de desenvolvimento que precisa se conectar à tabela do Amazon Keyspaces emAccount A:111111111111.Account C:333333333333: essa conta contém um aplicativo em um ambiente de produção que precisa se conectar à tabela do Amazon Keyspaces emAccount A:111111111111.

Account A:111111111111é a conta que contém os recursos (uma tabela do Amazon Keyspaces) que Account B:222222222222 Account C:333333333333 você precisa acessar, assim como Account A:111111111111 a conta confiável. Account B:222222222222e Account C:333333333333 são as contas com os diretores que precisam acessar os recursos (uma tabela do Amazon Keyspaces)Account A:111111111111, ou Account B:222222222222 seja, Account C:333333333333 as contas confiáveis. A conta confiável concede as permissões às contas confiáveis compartilhando um perfil do IAM. O procedimento a seguir descreve as etapas de configuração necessárias em Account A:111111111111.

Configuração para a Account A:111111111111

Use AWS Resource Access Manager para criar um compartilhamento de recursos para a sub-rede e compartilhar a sub-rede privada com e.

Account B:222222222222Account C:333333333333Account B:222222222222eAccount C:333333333333agora podem ver e criar recursos na sub-rede que foi compartilhada com eles.Crie um endpoint VPC privado do Amazon Keyspaces desenvolvido por. AWS PrivateLink Isso cria vários endpoints em sub-redes compartilhadas e entradas de DNS para o endpoint do serviço do Amazon Keyspaces.

Crie um espaço de chaves e uma tabela do Amazon Keyspaces.

Crie uma função do IAM

Account A:111111111111que tenha acesso total à tabela Amazon Keyspaces, leia as tabelas do sistema Amazon Keyspaces e seja capaz de descrever os recursos da Amazon EC2 VPC conforme mostrado no exemplo de política a seguir.{ "Version": "2012-10-17", "Statement": [ { "Sid": "CrossAccountAccess", "Effect": "Allow", "Action": [ "ec2:DescribeNetworkInterfaces", "ec2:DescribeVpcEndpoints", "cassandra:*" ], "Resource": "*" } ] }Configure uma política de confiança para a função do IAM

Account A:111111111111para que elaAccount B:222222222222Account C:333333333333possa assumir a função como contas confiáveis. Isso é mostrado no exemplo a seguir.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::222222222222:role/Cross-Account-Role-B", "arn:aws:iam::333333333333:role/Cross-Account-Role-C" ] }, "Action": "sts:AssumeRole", "Condition": {} } ] }Para ver mais informações sobre as políticas do IAM entre contas, consulte Políticas entre contas no Guia do usuário do IAM.

Configuração em Account B:222222222222 e Account C:333333333333

Em

Account B:222222222222eAccount C:333333333333, crie novos perfis e anexe a seguinte política que permite que a entidade principal assuma o perfil compartilhado criado emAccount A:111111111111.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "ec2.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }Permitir que o diretor assuma a função compartilhada é implementado usando a

AssumeRoleAPI do AWS Security Token Service (AWS STS). Para obter mais informações, consulte Fornecer acesso a um usuário do IAM em outro Conta da AWS de sua propriedade no Guia do usuário do IAM.Em

Account B:222222222222eAccount C:333333333333, você pode criar aplicativos que utilizam o plug-in de SIGV4 autenticação, que permite que um aplicativo assuma a função compartilhada para se conectar à tabela do Amazon Keyspaces localizadaAccount A:111111111111por meio do endpoint da VPC na VPC compartilhada. Para obter mais informações sobre o plug-in de SIGV4 autenticação, consulteCrie credenciais para acesso programático ao Amazon Keyspaces . Para obter mais informações sobre como configurar um aplicativo para assumir uma função em outra AWS conta, consulte Autenticação e acesso no AWS SDKs Guia de referência de ferramentas.