As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Controle o tráfego de instâncias com firewalls no Lightsail

O firewall no console do Amazon Lightsail atua como um firewall virtual que controla o tráfego permitido para se conectar à sua instância por meio do endereço IP público. Cada instância que você cria no Lightsail tem dois firewalls; um IPv4 para endereços e outro para endereços. IPv6 Cada firewall contém um conjunto de regras que filtram o tráfego que entra na instância. Ambos os firewalls são independentes um do outro; você deve configurar as regras de firewall separadamente para IPv4 e. IPv6 Edite o firewall da instância a qualquer momento adicionando e excluindo regras para permitir ou restringir o tráfego.

Firewalls Lightsail

Cada instância do Lightsail tem dois firewalls: um para endereços e outro IPv4 para endereços. IPv6 Todo o tráfego da Internet que entra e sai da sua instância do Lightsail passa por seus firewalls. Os firewalls de uma instância controlam o tráfego da Internet que pode entrar na instância. No entanto, eles não controlam o tráfego que sai dela, pois os firewalls permitem todo o tráfego de saída. A qualquer momento, edite os firewalls de sua instância, adicionando e excluindo regras para permitir ou restringir a entrada de tráfego. Observe que os dois firewalls são independentes um do outro; você deve configurar as regras de firewall separadamente para IPv4 e. IPv6

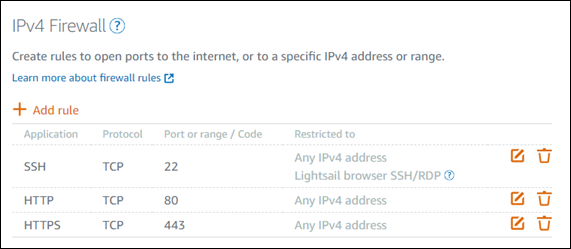

As regras do firewall sempre são permissivas. Não é possível regras que neguem o acesso. Adicione regras aos firewalls de sua instância para permitir que o tráfego chegue à instância. Ao adicionar uma regra ao firewall da sua instância, você especifica o protocolo a ser usado, a porta a ser aberta IPv4 e os IPv6 endereços e que podem se conectar à sua instância, conforme mostrado no exemplo a seguir (para IPv4). Também é possível especificar um tipo de protocolo de camada de aplicação, que é uma predefinição que especifica o protocolo e o intervalo de portas para você com base no serviço a ser usado na instância.

Importante

As regras de firewall afetam somente o tráfego recebido por meio do endereço IP público de uma instância. Isso não afeta o tráfego que flui pelo endereço IP privado de uma instância, que pode se originar de recursos do Lightsail em sua conta, na Região da AWS mesma, ou de recursos em uma nuvem privada virtual (VPC) emparelhada, na mesma. Região da AWS

As regras de firewall e seus parâmetros configuráveis são explicados nas próximas seções deste guia.

Criar regras de firewall

Crie uma regra de firewall para permitir que um cliente estabeleça uma conexão com a instância ou com uma aplicação em execução nela. Por exemplo, para permitir que todos os navegadores da Web se conectem ao WordPress aplicativo na sua instância, você configura uma regra de firewall que habilita o Protocolo de Controle de Transmissão (TCP) pela porta 80 de qualquer endereço IP. Se essa regra já estiver configurada no firewall da sua instância, você poderá excluí-la para impedir que os navegadores da Web se conectem ao WordPress aplicativo na sua instância.

Importante

Você pode usar o console Lightsail para adicionar até 30 endereços IP de origem por vez. Para adicionar até 60 endereços IP por vez, use a API Lightsail AWS Command Line Interface ,AWS CLI() ou um SDK. AWS Essa cota é aplicada separadamente para IPv4 regras e IPv6 regras. Por exemplo, um firewall pode ter 60 regras de entrada para IPv4 tráfego e 60 regras de entrada para IPv6 tráfego. Recomendamos consolidar endereços IP individuais em intervalos CIDR. Para obter mais informações, consulte a seção Especificar endereços IP de origem deste guia.

Também é possível habilitar um cliente SSH para se conectar à instância, para executar tarefas administrativas no servidor, configurando uma regra de firewall que habilite o TCP pela porta 22 somente a partir do endereço IP do computador que precisa estabelecer uma conexão. Nesse caso, não convém permitir que endereços IP estabeleçam uma conexão SSH com a instância, já que isso pode levar a um risco de segurança nela.

nota

Os exemplos de regras de firewall descritos nesta seção podem existir no firewall da instância por padrão. Para obter mais informações, consulte Regras de firewall padrão mais adiante neste guia.

Se houver mais de uma regra para uma porta específica, aplicaremos a regra mais permissiva. Por exemplo, se você adicionar uma regra que permita o acesso à porta TCP 22 (SSH) do endereço IP 192.0.2.1. Adicione outra regra que permita o acesso à porta TCP 22 de todos. Como resultado, todos terão acesso à porta TCP 22.

Especificar protocolos

O protocolo é o formato no qual os dados são transmitidos entre dois computadores. O Lightsail permite que você especifique os seguintes protocolos em uma regra de firewall:

-

O Protocolo de Controle de Tramissão (TCP) é usado principalmente para estabelecer e manter uma conexão entre clientes e a aplicação em execução na instância até que a troca de dados seja concluída. É um protocolo amplamente utilizado e que, talvez, você especifique com frequência nas regras de firewall. O TCP garante que não haja dados transmitidos ausentes e que todos os dados enviados cheguem ao destinatário indicado. É o uso ideal é para aplicações de rede que precisam de alta confiabilidade e para os quais o tempo de transmissão é relativamente menos crítico, como navegação na web, transações financeiras e sistema de mensagens de texto. Esses casos de uso perderão um valor significativo se partes dos dados forem perdidas.

-

User Datagram Protocol (UDP) é usado principalmente para estabelecer conexões de baixa latência e tolerância a perdas entre clientes e a aplicação em execução na instância. É o uso ideal para aplicações de rede em que a latência percebida é crítica, como jogos, voz e comunicações por vídeo. Esses casos de uso podem sofrer perda de dados sem afetar negativamente a qualidade percebida.

-

O Internet Control Message Protocol (ICMP) é usado principalmente para diagnosticar problemas de comunicação de rede, por exemplo, para determinar se os dados estão atingindo o destino pretendido em tempo hábil. O uso ideal é para o utilitário Ping, que pode ser usado para testar a velocidade da conexão entre o computador local e a instância. Ele relata quanto tempo os dados levam para alcançar a instância e retornar ao computador local.

nota

Quando você adiciona uma regra ICMP ao IPv6 firewall da sua instância usando o console do Lightsail, a regra é automaticamente configurada para uso. ICMPv6 Para obter mais informações, consulte Internet Control Message Protocol for IPv6

na Wikipedia. -

All (Todos) é usado para permitir que todo o tráfego do protocolo flua para a instância. Especifique esse protocolo quando não tiver certeza de qual protocolo especificar. Isso inclui todos os protocolos de internet, não apenas os especificados acima. Para obter mais informações, consulte Protocol Numbers

no site da Autoridade de números atribuídos pela Internet.

Especificar portas

Semelhante às portas físicas no computador, que permitem que o computador se comunique com periféricos como teclado e mouse, as portas de rede servem como endpoints de comunicação da Internet para a instância. Quando um computador tenta se conectar à instância, ele expõe uma porta para estabelecer a comunicação.

As portas que podem ser especificadas em uma regra de firewall podem variar de 0 a 65535. Ao criar uma regra de firewall para permitir que um cliente estabeleça uma conexão com a instância, especifique o protocolo que será usado (abordado anteriormente neste guia) e os números de porta pelas quais a conexão poderá ser estabelecida. Também é possível especificar os endereços IP que podem estabelecer uma conexão usando o protocolo e a porta; isso é abordado na próxima seção deste guia.

Veja a seguir algumas das portas normalmente usadas com os serviços que as usam:

-

A transferência de dados por File Transfer Protocol (FTP) usa a porta 20.

-

Controle de comando por FTP usa a porta 21.

-

O Secure Shell (SSH) usa a porta 22.

-

O serviço de login remoto Telnet e as mensagens de texto não criptografadas usam a porta 23.

-

O roteamento de e-mail Simple Mail Transfer Protocol (SMTP) usa a porta 25.

Importante

Para permitir o SMTP na sua instância, você deverá também configurar o DNS reverso para sua instância. Caso contrário, seu e-mail poderá ser limitado por TCP porta 25. Para obter mais informações, consulte Configuração de DNS reverso para um servidor de e-mail na sua instância do Amazon Lightsail.

-

O serviço Domain Name System (DNS) usa a porta 53.

-

O Hypertext Transfer Protocol (HTTP) usado por navegadores da web para se conectar a sites usa a porta 80.

-

O Post Office Protocol (POP3) usado por clientes de e-mail para recuperar e-mails de um servidor usa a porta 110.

-

O Network News Transfer Protocol (NNTP) usa a porta 119.

-

O Network Time Protocol (NTP) usa a porta 123.

-

O Internet Message Access Protocol (IMAP) usado para gerenciar correio digital usa a porta 143.

-

O Simple Network Management Protocol (SNMP) usa a porta 161.

-

O HTTP Secure (HTTPS) HTTP sobre TLS/SSL usado por navegadores da web para estabelecer uma conexão criptografada com sites usa a porta 443.

Para obter mais informações, consulte Service Name and Transport Protocol Port Number Registry

Especificar tipos de protocolo da camada da aplicação

É possível especificar um tipo de protocolo da camada de aplicação quando é criada uma regra de firewall, que são predefinições que especificam o protocolo da regra e o intervalo de portas para você com base no serviço a ser habilitado na instância. Dessa forma, não é necessário procurar o protocolo comum e as portas a serem usadas para serviços como SSH, RDP, HTTP e outros. Você pode simplesmente escolher esses tipos de protocolo de camada de aplicação, e o protocolo e a porta são especificados para você. Se você preferir especificar seu próprio protocolo e porta, poderá escolher o tipo de protocolo da camada de aplicação Custom rule (Regra personalizada) que dá a você controle desses parâmetros.

nota

Você pode especificar o tipo de protocolo da camada de aplicativo somente usando o console do Lightsail. Você não pode especificar o tipo de protocolo da camada de aplicativo usando a API Lightsail AWS Command Line Interface ,AWS CLI() ou. SDKs

Os seguintes tipos de protocolo da camada de aplicativo estão disponíveis no console do Lightsail:

-

Personalizado: escolha esta opção para especificar seu próprio protocolo e portas.

-

All protocols (Todos os protocolos) – escolha esta opção para especificar todos os protocolos e especificar suas próprias portas.

-

All TCP (Todos os TCP) – escolha esta opção para usar o protocolo TCP, mas não tem certeza de qual porta abrir. Isso habilita o TCP em todas as portas (0-65535).

-

All UDP (Todos os UDP) – escolha esta opção para usar o protocolo UDP, mas não tem certeza de qual porta abrir. Isso habilita o UDP em todas as portas (0 – 65535).

-

Todos os ICMP – Escolha esta opção para especificar todos os tipos e códigos ICMP.

-

ICMP personalizado: escolha esta opção para usar o protocolo ICMP e definir o tipo e o código de ICMP. Para obter mais informações sobre os tipos e os códigos de ICMP, consulte Control Messages

na Wikipédia. -

DNS – escolha esta opção quando quiser habilitar o DNS na instância. Isso habilita o TCP e o UDP nas portas 53.

-

HTTP – escolha esta opção quando quiser habilitar navegadores da Web para se conectar a um site hospedado na instância. Isso habilita o TCP na porta 80.

-

HTTPS – escolha esta opção quando desejar habilitar navegadores da web para estabelecer uma conexão criptografada com um site hospedado na instância. Isso habilita o TCP na 443.

-

MySQL/Aurora – escolha esta opção para permitir que um cliente se conecte a um banco de dados MySQL ou Aurora hospedado na instância. Isso habilita o TCP na porta 3306.

-

Oracle-RDS – escolha esta opção para permitir que um cliente se conecte a um banco de dados Oracle ou RDS hospedado na instância. Isso habilita o TCP na porta 1521.

-

Ping (ICMP) – escolha esta opção para permitir que a instância responda a solicitações usando o utilitário Ping. No IPv4 firewall, isso ativa o ICMP tipo 8 (eco) e o código -1 (todos os códigos). No IPv6 firewall, isso ativa o ICMP tipo 129 (resposta de eco) e o código 0.

-

RDP – escolha esta opção para permitir que um cliente RDP se conecte à instância. Isso habilita o TCP na porta 3389.

-

SSH – escolha esta opção para permitir que um cliente SSH se conecte à instância. Isso habilita o TCP na porta 22.

Especificar endereços IP de origem

Por padrão, as regras de firewall permitem que todos os endereços IP se conectem à instância por meio do protocolo e da porta especificados. Isso é ideal para tráfego como navegadores da web por HTTP e HTTPS. No entanto, isso representa um risco de segurança para tráfego, como SSH e RDP, pois não é conveniente permitir que todos os endereços IP possam se conectar à instância usando essas aplicações. Por esse motivo, você pode optar por restringir uma regra de firewall a um IPv6 endereço IPv4 ou intervalo de endereços IP.

-

Para o IPv4 firewall - você pode especificar um único IPv4 endereço (por exemplo, 203.0.113.1) ou um intervalo de endereços. IPv4 No console do Lightsail, o intervalo pode ser especificado usando um traço (por exemplo, 192.0.2.0-192.0.2.255) ou na notação de bloco CIDR (por exemplo, 192.0.2.0/24). Para obter mais informações sobre a notação de bloco CIDR, consulte Classless Inter-Domain Routing

na Wikipédia. -

Para o IPv6 firewall, você pode especificar um único IPv6 endereço (por exemplo, 2001:0 db 8:85 a 3:0000:0000:8 a2e: 0370:7334) ou um intervalo de endereços. IPv6 No console do Lightsail, o intervalo pode ser especificado usando somente IPv6 a notação de bloco CIDR (por exemplo, 2001:db8: :/32). Para obter mais informações sobre a notação de bloco IPv6 CIDR, consulte Blocos IPv6 CIDR

na Wikipedia.

Regras padrão de firewall do Lightsail

Quando você cria uma nova instância, ela IPv4 e os IPv6 firewalls são pré-configurados com o seguinte conjunto de regras padrão que permitem acesso básico à sua instância. As regras padrão são diferentes dependendo do tipo da instância criada. Essas regras são listadas como aplicação, protocolo, porta e endereço IP de origem (por exemplo, aplicação – protocolo – porta – endereço IP de origem).

- AlmaLinux, Amazon Linux 2, Amazon Linux 2023, CentOS, Debian, FreeBSD, openSUSE e Ubuntu (sistemas operacionais básicos)

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

- WordPress, Ghost, Joomla! , PrestaShop, e Drupal (aplicativos CMS)

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

HTTPS – TCP – 443 – todos os endereços IP

- cPanel & WHM (aplicação CMS)

-

SSH – TCP – 22 – todos os endereços IP

DNS (UDP) - UDP - 53 - todos os endereços IP

DNS (TCP) - 53 - todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

HTTPS – TCP – 443 – todos os endereços IP

Personalizado – TCP – 2078 – todos os endereços IP

Personalizado – TCP – 2083 – todos os endereços IP

Personalizado – TCP – 2087 – todos os endereços IP

Personalizado – TCP – 2089 – todos os endereços IP

- LAMP, Django, Node.js, GitLab MEAN e Nginx (pilhas de desenvolvimento)

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

HTTPS – TCP – 443 – todos os endereços IP

- Magento (aplicação de comércio eletrônico)

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

HTTPS – TCP – 443 – todos os endereços IP

- Redmine (aplicação de gerenciamento de projetos)

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

HTTPS – TCP – 443 – todos os endereços IP

- Plesk (pilha de hospedagem)

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

HTTPS – TCP – 443 – todos os endereços IP

Personalizado – TCP – 53 – todos os endereços IP

Personalizado – UDP – 53 – todos os endereços IP

Personalizado – TCP – 8443 – todos os endereços IP

Personalizado – TCP – 8447 – todos os endereços IP

- Windows Server 2022, Windows Server 2019 e Windows Server 2016

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

RDP – TCP – 3389 – todos os endereços IP

- SQL Server Express 2022, SQL Server Express 2019 e SQL Server Express 2016

-

SSH – TCP – 22 – todos os endereços IP

HTTP – TCP – 80 – todos os endereços IP

RDP – TCP – 3389 – todos os endereços IP