As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Filtrar o inventário de buckets do S3 no Macie

Para identificar e focar nos buckets que têm características específicas, você pode filtrar seu inventário de buckets do S3 no console do Amazon Macie e nas consultas que você envia programaticamente usando a API do Amazon Macie. Ao criar um filtro, você usa atributos específicos dos buckets para definir critérios para incluir ou excluir buckets de uma exibição ou dos resultados da consulta. Um Atributo de bucket é um campo que armazena metadados específicos para um bucket.

No Macie, um filtro consiste em uma ou mais condições. Cada condição, também chamada de critério, consiste em três partes:

-

Um campo baseado em atributos, como Nome do bucket, chave de tag ou definido no trabalho.

-

Um operador, como igual ou não igual.

-

Um ou mais valores. O tipo e o número de valores dependem do campo e do operador que você escolher.

A forma como você define e aplica as condições do filtro depende do uso do console do Amazon Macie ou da API do Amazon Macie.

Como filtrar o seu inventário no console do Amazon Macie

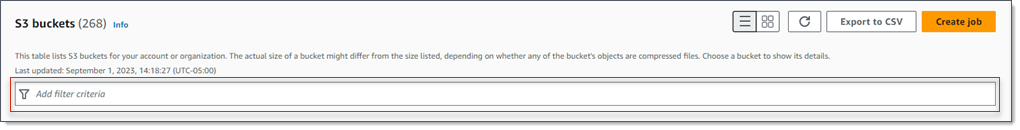

Se você usa o console do Amazon Macie para filtrar o seu inventário do bucket do S3, o Macie oferece opções para ajudá-lo a escolher campos, operadores e valores para condições individuais. Você acessa essas opções usando as configurações de filtro na página bucket do S3, conforme mostrado na imagem a seguir.

Quando você coloca o seu cursor na caixa Critérios de filtro, o Macie exibe uma lista de campos que você pode usar em condições do filtro. Os campos são organizados por categoria lógica. Por exemplo, a categoria Campos comuns inclui campos que armazenam informações gerais sobre um bucket do S3. As categorias de acesso público incluem campos que armazenam dados sobre os vários tipos de configurações de acesso público que podem ser aplicados a um bucket. Os campos são classificados em ordem alfabética dentro de cada categoria.

Para adicionar uma condição, comece escolhendo um campo na lista. Para encontrar um campo, navegue pela lista completa ou insira parte do nome do campo para restringir a lista de campos.

Dependendo do campo que você escolher, O Macie exibirá diferentes opções. As opções refletem o tipo e a natureza do campo escolhido. Por exemplo, se você escolher o campo Acesso compartilhado, o Macie exibirá uma lista de valores para escolher. Se você escolher o campo Nome do bucket, o Macie exibirá uma caixa de texto na qual você poderá inserir o nome de um bucket do S3. Seja qual for o campo escolhido, o Macie o guiará pelas etapas para adicionar uma condição que inclua as configurações necessárias para o campo.

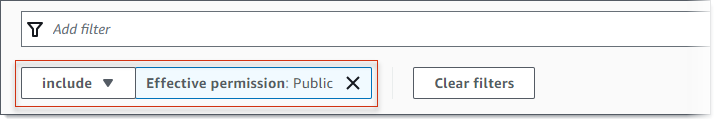

Depois de adicionar uma condição, o Macie aplica os critérios para a condição e exibe a condição em um token de filtro abaixo da caixa de filtros, conforme mostrado na imagem a seguir.

Neste exemplo, a condição está configurada para incluir todos os buckets que são acessíveis ao público e excluir todos os outros buckets. Ele retorna buckets em que o valor do campo Permissão efetiva é igual a Público.

Conforme você adiciona mais condições, o Macie aplica seus critérios e os exibe abaixo da caixa de filtros. Se você adicionar várias condições, o Macie usa a lógica AND para unir as condições e avaliar os critérios de filtro. Isso significa que um bucket do S3 corresponde aos critérios de filtro somente se corresponder a todas as condições do filtro. Você pode consultar a área abaixo da caixa de filtros a qualquer momento para determinar quais critérios aplicou.

Para filtrar um inventário usando o console

Abra o console do Amazon Macie em. https://console.aws.amazon.com/macie/

-

No painel de navegação, selecione S3 buckets. A página de buckets do S3 exibe seu inventário de buckets.

Se a descoberta automatizada de dados confidenciais estiver habilitada, a visualização padrão não exibirá dados dos buckets atualmente excluídos da descoberta automatizada. Se você for o administrador do Macie de uma organização, ela também não exibirá dados das contas atualmente desabilitadas pela descoberta automatizada. Para exibir esses dados, escolha X no token do filtro É monitorado por descoberta automatizada abaixo da caixa de filtro.

-

Na parte superior da página, selecione opcionalmente atualizar (

) para recuperar os metadados mais recentes do bucket do Amazon S3.

) para recuperar os metadados mais recentes do bucket do Amazon S3. -

Coloque o cursor na caixa de filtros e selecione o campo a ser usado para a condição.

-

Escolha ou insira o tipo de valor apropriado para o campo, tendo em mente as dicas a seguir.

- Datas, horas e intervalos de tempo

-

Para datas e horas, use as caixas De e Para para definir um intervalo de tempo inclusivo:

-

Para definir um intervalo de tempo fixo, use as caixas De e Para para especificar a primeira data e hora e a última data e hora no intervalo, respectivamente.

-

Para definir um intervalo de tempo relativo que começa em uma determinada data e hora e termina na hora atual, insira a data e a hora de início nas caixas De e exclua qualquer texto nas caixas Para.

-

Para definir um intervalo de tempo relativo que termina em uma determinada data e hora, insira a data e a hora de término nas caixas Para e exclua qualquer texto nas caixas De.

Observe que os valores de tempo usam a notação de 24 horas. Se você usar o seletor de datas para escolher datas, poderá refinar os valores inserindo texto diretamente nas caixas De e Para.

-

- Números e intervalos numéricos

-

Para valores numéricos, use as caixas De e Para para inserir números inteiros que definam um intervalo numérico inclusivo:

-

Para definir um intervalo numérico fixo, use as caixas De e Para para especificar os números mais baixos e mais altos no intervalo, respectivamente.

-

Para definir um intervalo numérico fixo limitado a um valor específico, insira o valor nas caixas De e Para. Por exemplo, para incluir somente os buckets do S3 que armazenam exatamente 15 objetos, insira

15nas caixas De e Para. -

Para definir um intervalo numérico relativo que comece em um determinado número, insira o número na caixa De e não insira nenhum texto na caixa Para.

-

Para definir um intervalo numérico relativo que termina em um determinado número, insira o número na caixa Para e não insira nenhum texto na caixa De.

-

- Valores de texto (string)

-

Para esse tipo de valor, insira um valor completo e válido para o campo. Os valores diferenciam maiúsculas de minúsculas.

Observe que você não pode usar um valor parcial ou caracteres curinga nesse tipo de valor. A única exceção é o campo Nome do bucket. Para esse campo, você pode especificar um prefixo em vez de um nome completo do bucket. Por exemplo, para encontrar todos os buckets do S3 cujos nomes começam com my-s3, insira

my-S3como valor do filtro para o campo Nome do bucket. Se você inserir qualquer outro valor, comoMy-s3oumy*, o Macie não retornará os buckets.

-

Ao terminar de adicionar um valor para o campo, selecione Aplicar. O Macie aplica os critérios de filtro e exibe a condição a um token de filtro abaixo da caixa de filtros.

-

Repita as etapas 4 a 6 para cada condição que deseja adicionar.

-

Para remover uma condição, selecione X no token de filtro da condição.

-

Para remover uma condição, remova a condição escolhendo X no token de filtro da condição. Em seguida, repita a etapa 4 a 6 para adicionar uma condição com as configurações corretas.

Como filtrar seu inventário de forma programática com a API do Amazon Macie

Para filtrar seu inventário de buckets do S3 de forma programática, especifique os critérios de filtro nas consultas que você envia usando a DescribeBucketsoperação da API do Amazon Macie. Essa operação retorna uma matriz de objetos. Cada objeto contém dados estatísticos e outras informações sobre um bucket que correspondem aos critérios de filtro.

Para especificar critérios de filtro em uma consulta, inclua um mapa das condições do filtro em sua solicitação. Para cada condição, você deve especificar um campo, um operador e um ou mais valores para o campo. O tipo e o número de valores dependem do campo e do operador que você escolher. Para obter informações sobre os campos, operadores e tipos de valores que você pode usar em uma condição, consulte Fontes de dados do Amazon S3 na Referência de API do Amazon Macie.

Os exemplos a seguir mostram como especificar critérios de filtro nas consultas enviadas usando o AWS Command Line Interface (AWS CLI). Você também pode fazer isso usando uma versão atual de outra ferramenta de linha de AWS comando ou de um AWS

SDK, ou enviando solicitações HTTPS diretamente para o Macie. Para obter informações sobre AWS ferramentas e SDKs, consulte Ferramentas para desenvolver AWS

Exemplos

Os exemplos usam o comando describe-buckets. Se o comando for executado com sucesso, o Macie retornará uma matriz buckets. A matriz contém um objeto para cada bucket que está no atual Região da AWS e corresponde aos critérios do filtro. Para ver um exemplo desse resultado, expanda a seguinte seção.

Neste exemplo, a matriz buckets fornece detalhes sobre dois buckets que correspondem aos critérios de filtro especificados em uma consulta.

{

"buckets": [

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "FALSE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket1",

"bucketCreatedAt": "2020-05-18T19:54:00+00:00",

"bucketName": "amzn-s3-demo-bucket1",

"classifiableObjectCount": 13,

"classifiableSizeInBytes": 1592088,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "TRUE",

"lastJobId": "08c81dc4a2f3377fae45c9ddaexample",

"lastJobRunTime": "2024-05-26T14:55:30.270000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 13,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 2,

"s3Managed": 7,

"unencrypted": 4,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 78,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "NONE"

},

"sharedAccess": "NOT_SHARED",

"sizeInBytes": 4549746,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"unclassifiableObjectSizeInBytes": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"versioning": true

},

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "TRUE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket2",

"bucketCreatedAt": "2020-11-25T18:24:38+00:00",

"bucketName": "amzn-s3-demo-bucket2",

"classifiableObjectCount": 8,

"classifiableSizeInBytes": 133810,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "FALSE",

"lastJobId": "188d4f6044d621771ef7d65f2example",

"lastJobRunTime": "2024-04-09T19:37:11.511000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 8,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 0,

"s3Managed": 8,

"unencrypted": 0,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 95,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "AES256"

},

"sharedAccess": "EXTERNAL",

"sizeInBytes": 175978,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 3,

"storageClass": 0,

"total": 3

},

"unclassifiableObjectSizeInBytes": {

"fileType": 2999826,

"storageClass": 0,

"total": 2999826

},

"versioning": true

}

]

}Se nenhum bucket corresponder aos critérios de filtro, o Macie retornará uma matriz buckets vazia.

{

"buckets": []

}Exemplo: encontrar compartimentos pelo nome do compartimento

Este exemplo consulta metadados para buckets que estão no atual Região da AWS e têm nomes começando com My-s3.

Para Linux, macOS ou Unix:

$aws macie2 describe-buckets --criteria '{"bucketName":{"prefix":"my-S3"}}'

Para o Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"bucketName\":{\"prefix\":\"my-S3\"}}

Em que:

-

bucketNameespecifica o nome JSON do campo Nome do bucket. -

prefixespecifica o operador de prefixo. -

my-S3é o valor do campo Nome do bucket.

Exemplo: encontre buckets acessíveis ao público

Este exemplo consulta metadados de buckets que estão no atual Região da AWS e, com base em uma combinação de configurações de permissões, estão acessíveis ao público.

Para Linux, macOS ou Unix:

$aws macie2 describe-buckets --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]}}'

Para o Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]}}

Em que:

-

publicAccess.effectivePermissionespecifica o nome JSON do campo Permissão efetiva. -

eqespecifica o operador igual. -

PUBLICé um valor enumerado para o campo Permissão efetiva.

Exemplo: encontre buckets que armazenam objetos não criptografados

Este exemplo consulta metadados para buckets que estão no atual Região da AWS e armazenam objetos não criptografados.

Para Linux, macOS ou Unix:

$aws macie2 describe-buckets --criteria '{"objectCountByEncryptionType.unencrypted":{"gte":1}}'

Para o Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"objectCountByEncryptionType.unencrypted\":{\"gte\":1}}

Em que:

-

objectCountByEncryptionType.unencryptedespecifica o nome JSON do campo Sem criptografia. -

gteespecifica o operador maior ou igual a. -

1é o valor mais baixo em um intervalo numérico relativo inclusivo para o campo Sem criptografia.

Exemplo: encontre buckets que replicam dados para contas externas

Este exemplo consulta metadados de buckets que estão no atual Região da AWS e estão configurados para replicar objetos em buckets de um Conta da AWS que não faz parte da sua organização.

Para Linux, macOS ou Unix:

$aws macie2 describe-buckets --criteria '{"replicationDetails.replicatedExternally":{"eq":["true"]}}'

Para o Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"replicationDetails.replicatedExternally\":{\"eq\":[\"true\"]}}

Em que:

-

replicationDetails.replicatedExternallyespecifica o nome JSON do campo Replicado externamente. -

eqespecifica o operador igual. -

trueespecifica um valor booleano para o campo Replicado externamente.

Exemplo: encontre buckets que não são monitorados por um trabalho confidencial de descoberta de dados

Este exemplo consulta metadados de buckets que estão no momento Região da AWS e não estão associados a nenhum trabalho periódico de descoberta de dados confidenciais.

Para Linux, macOS ou Unix:

$aws macie2 describe-buckets --criteria '{"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Para o Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Em que:

-

jobDetails.isMonitoredByJobespecifica o nome JSON do campo Monitorado ativamente por cargo. -

eqespecifica o operador igual. -

FALSEé um valor enumerado para o campo Monitorado ativamente por cargo.

Exemplo: encontre buckets que não são monitorados pela descoberta automatizada de dados confidenciais

Este exemplo consulta metadados para buckets que estão no atual Região da AWS e estão excluídos da descoberta automática de dados confidenciais.

Para Linux, macOS ou Unix:

$aws macie2 describe-buckets --criteria '{"automatedDiscoveryMonitoringStatus":{"eq":["NOT_MONITORED"]}}'

Para o Microsoft Windows:

C:\>aws macie2 describe-buckets --criteria={\"automatedDiscoveryMonitoringStatus\":{\"eq\":[\"NOT_MONITORED\"]}}

Em que:

-

automatedDiscoveryMonitoringStatusespecifica o nome JSON do campo É monitorado pela descoberta automática. -

eqespecifica o operador igual. -

NOT_MONITOREDé um valor enumerado para o campo É monitorado por descoberta automática.

Exemplo: encontre compartimentos com base em vários critérios

Este exemplo consulta metadados de buckets que estão na versão atual Região da AWS e atendem aos seguintes critérios: são acessíveis publicamente com base em uma combinação de configurações de permissão; armazenam objetos não criptografados; e não estão associados a nenhum trabalho periódico de descoberta de dados confidenciais.

Para Linux, macOS ou Unix, usando o caractere de continuação de linha de barra invertida (\) para melhorar a legibilidade:

$aws macie2 describe-buckets \ --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]},"objectCountByEncryptionType.unencrypted":{"gte":1},"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Para Microsoft Windows, usando o caractere de continuação de linha circunflexo (^) para melhorar a legibilidade:

C:\>aws macie2 describe-buckets ^ --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]},\"objectCountByEncryptionType.unencrypted\":{\"gte\":1},\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Em que:

-

publicAccess.effectivePermissionespecifica o nome JSON do campo Permissão efetiva e:-

eqespecifica o operador igual. -

PUBLICé um valor enumerado para o campo Permissão efetiva.

-

-

objectCountByEncryptionType.unencryptedespecifica o nome JSON do campo Sem criptografia e:-

gteespecifica o operador maior ou igual a. -

1é o valor mais baixo em um intervalo numérico relativo inclusivo para o campo Sem criptografia.

-

-

jobDetails.isMonitoredByJobespecifica o nome JSON do campo Monitorado ativamente por cargo e:-

eqespecifica o operador igual. -

FALSEé um valor enumerado para o campo Monitorado ativamente por cargo.

-