As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Tutorial: criar e configurar uma organização

Neste tutorial, você cria sua organização e a configura com duas contas de AWS membros. Você cria uma das contas-membro em sua organização e convida outras contas para a inscrição da sua organização. Depois, você usa a técnica de lista de permissões para especificar que os administradores podem delegar apenas os serviços e ações listados explicitamente. Isso permite que os administradores validem qualquer novo serviço AWS introduzido antes de permitir seu uso por qualquer outra pessoa em sua empresa. Dessa forma, se AWS introduzir um novo serviço, ele permanecerá proibido até que um administrador adicione o serviço à lista de permissões na política apropriada. O tutorial também mostra como usar uma lista de negação para garantir que nenhum usuário em uma conta membro possa alterar a configuração dos registros de auditoria AWS CloudTrail criados.

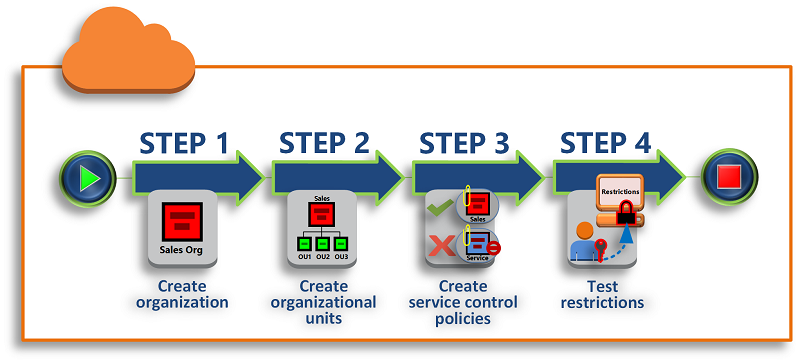

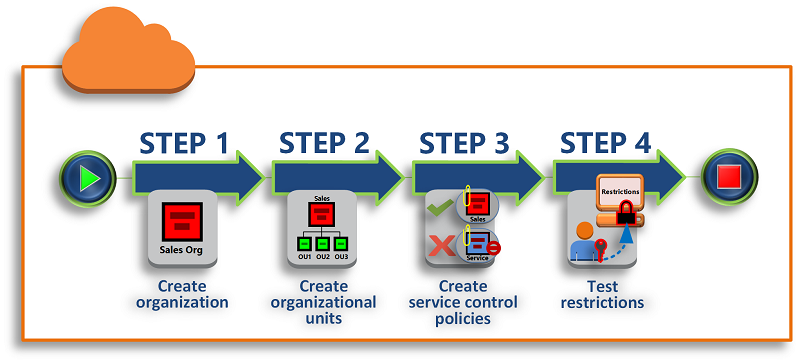

A seguinte ilustração mostra as etapas principais do tutorial.

Nenhuma das etapas deste tutorial gera custos em sua AWS fatura. AWS Organizations é um serviço gratuito.

Pré-requisitos

Este tutorial pressupõe que você tenha acesso a dois existentes Contas da AWS (crie um terceiro como parte deste tutorial) e que você possa entrar em cada um como administrador.

O tutorial refere-se às contas como o seguinte:

-

111111111111 – a conta que você usa para criar a organização. Esta conta torna-se a conta de gerenciamento. O proprietário desta conta tem um endereço de e-mail do OrgAccount111@example.com.

-

222222222222 – uma conta que você convida para participar da organização como conta-membro. O proprietário desta conta tem um endereço de e-mail do member222@example.com.

-

333333333333 – uma conta que você cria como um membro da organização. O proprietário desta conta tem um endereço de e-mail do member333@example.com.

Substitua os valores acima pelos valores associados às suas contas de teste. Recomendamos não usar contas de produção para este tutorial.

Etapa 1: criar sua organização

Nesta etapa, você faz login na conta 111111111111 como administrador, cria uma organização com essa conta como conta de gerenciamento e convida uma conta existente, 222222222222, para participar como uma conta-membro.

- AWS Management Console

-

-

Faça login AWS como administrador da conta 111111111111 e abra o console.AWS Organizations

-

Na página de introdução, escolha Create an organization (Criar uma organização).

-

Na caixa de diálogo de confirmação, escolha Create Organization (Criar uma organização).

AWS cria a organização e mostra a Contas da AWSpágina. Se você estiver em uma página diferente, escolha Contas da AWS no painel de navegação à esquerda.

Se a conta que você usa nunca teve seu endereço de e-mail verificado pela AWS, um e-mail de verificação é enviado automaticamente para o endereço associado à sua conta de gerenciamento. Talvez haja um atraso até você receber o e-mail de verificação.

-

Verifique o endereço de e-mail em 24 horas. Para obter mais informações, consulte Verificação de endereço de e-mail com AWS Organizations.

Você agora tem uma organização que tem sua conta como o único membro. Esta é a conta de gerenciamento da organização.

Convide uma conta atual para participar da sua organização

Agora que você tem uma organização, você pode começar a preenchê-la com contas. Nas etapas nesta seção, você convida uma conta existente para participar e se tornar um membro da sua organização.

- AWS Management Console

-

Para convidar uma conta existente para participar

-

Navegue até a página Contas da AWS e escolha Add an Conta da AWS(Adicionar uma Conta da AWS).

-

Na Conta da AWS página Adicionar uma, escolha Convidar um existente Conta da AWS.

-

Na caixa Endereço de e-mail ou ID de uma Conta da AWS a ser convidada, insira o endereço de e-mail do proprietário da conta que você deseja convidar, de forma semelhante ao seguinte: member222@example.com. Como alternativa, se você souber o número de Conta da AWS identificação, poderá inseri-lo.

-

Digite o texto que você deseja na caixa Message to include in the invitation email message (Mensagem a ser incluída na mensagem de e-mail do convite). Esse texto é incluído no e-mail que é enviado para o proprietário da conta.

-

Escolha Enviar convite. AWS Organizations envia o convite para o responsável pela conta.

Expanda a mensagem de erro, se indicado. Se o erro indicar que você excedeu os limites da sua conta para a organização ou que não é possível adicionar uma conta porque sua organização ainda está inicializando, aguarde até uma hora depois de criar a organização e tente novamente. Se o erro persistir, entre em contato com o AWS

Support.

-

Para os fins deste tutorial, você agora precisa aceitar seu próprio convite. Execute uma das seguintes ações para acessar a página Convites no console:

-

Abra o e-mail AWS enviado pela conta de gerenciamento e escolha o link para aceitar o convite. Quando solicitado a fazer login, faça isso como um administrador na conta-membro convidada.

-

Abra o console do AWS Organizations e navegue até a página de Invitations (Convites).

-

Na página Contas da AWS, escolha Accept (Aceitar) e depois Confirm (Confirmar).

O recebimento do convite pode demorar e, talvez, você precise aguardar para aceitar o convite.

-

Saia da sua conta-membro e faça login novamente como um administrador na sua conta de gerenciamento.

Crie uma conta de membro

Nas etapas desta seção, você cria um Conta da AWS que é automaticamente membro da organização. Chamamos essa conta no tutorial de 333333333333.

- AWS Management Console

-

Para criar uma conta-membro

-

No AWS Organizations console, na Contas da AWSpágina, escolha Adicionar Conta da AWS.

-

Na página Adicionar uma Conta da AWS, escolha Criar uma Conta da AWS.

-

Em Nome da Conta da AWS , insira um nome para a conta, por exemplo, MainApp

Account.

-

Em Email address of the account's root user (Endereço de e-mail do usuário da conta-raiz), digite o endereço de e-mail da pessoa que deve receber comunicações em nome da conta. Esse valor deve ser exclusivo globalmente. Não é possível que duas contas tenham o mesmo endereço de e-mail. Por exemplo, convém usar algo como mainapp@example.com.

-

Para Nome da função do IAM, você pode deixar isso em branco para usar automaticamente o nome da função padrão do OrganizationAccountAccessRole ou você pode fornecer o seu próprio nome. Essa função permite acessar a nova conta-membro quando conectado como um usuário do IAM na conta de gerenciamento. Para este tutorial, deixe em branco para instruir o AWS Organizations

a criar a função com o nome padrão.

-

Escolha Criar Conta da AWS. Você pode precisar esperar um pouco e, ao mesmo tempo, atualizar a página para a nova conta aparecer na página Contas da AWS.

Se você receber um erro que indica que excedeu seus limites de conta para a organização ou que não pode adicionar uma conta porque sua organização ainda está inicializando, aguarde uma hora depois de criar a organização e tente novamente. Se o erro persistir, entre em contato com o AWS

Support.

Etapa 2: criar as unidades organizacionais

Nas etapas desta seção, você cria unidades organizacionais (OUs) e coloca suas contas de membros nelas. Quando terminar, a hierarquia será semelhante à seguinte ilustração. A conta de gerenciamento permanece na raiz. Uma conta membro é movida para a OU de Produção e a outra conta de membro é movida para a MainApp OU, que é filha da Produção.

- AWS Management Console

-

Para criar e preencher o OUs

Nas etapas a seguir, você interage com objetos para os quais pode escolher o nome do próprio objeto ou o botão de opção ao lado do objeto.

-

Se escolher o nome do objeto, você abre uma nova página que exibe os detalhes dos objetos.

-

Se escolher o botão de opção ao lado do objeto, você estará identificando esse objeto para ser objeto de outra ação, como escolher uma opção de menu.

As etapas a seguir fazem com que você escolha o botão de opção para que possa agir sobre o objeto associado fazendo escolhas de menu.

-

No console do AWS Organizations navegue até a página Contas da AWS.

-

Escolha a caixa de seleção

ao lado do contêiner Raiz.

ao lado do contêiner Raiz.

-

Selecione o menu suspenso Ações, depois, em Unidade organizacional, escolha Criar nova.

-

Na página Create organizational unit in Root (Criar unidade organizacional na raiz), para o Create organizational unit in Root (Nome da unidade organizacional), insira Production e, depois, escolha Create organizational unit (Criar unidade organizacional).

-

Escolha a caixa de seleção

ao lado da nova UO de Produção.

ao lado da nova UO de Produção.

-

Selecione Actions (Ações), depois, em Organizational unit (Unidade organizacional), escolha Create new (Criar nova).

-

Na página Create organizational unit in Root (Criar unidade organizacional na raiz), para o nome da segunda UO, insira MainApp e, depois, escolha Create organizational unit (Criar unidade organizacional).

Agora você pode mover suas contas de membros para elas OUs.

-

Retorne para a página Contas da AWS e expanda a árvore em sua UO Production (Produção) escolhendo o triângulo

ao lado dela. Isso exibe a MainAppOU como filha da Produção.

ao lado dela. Isso exibe a MainAppOU como filha da Produção.

-

Ao lado de 333333333333, marque a caixa de seleção

(não o nome dela), escolha Actions (Ações) e, em Conta da AWS, escolha Move (Mover).

(não o nome dela), escolha Actions (Ações) e, em Conta da AWS, escolha Move (Mover).

-

Na página Mover Conta da AWS '333333333333', escolha o triângulo ao lado de Produção para expandi-lo. Ao lado de MainApp, escolha o botão de rádio

(não seu nome) e, em seguida, escolha Mover Conta da AWS.

(não seu nome) e, em seguida, escolha Mover Conta da AWS.

-

Ao lado de 222222222222, marque a caixa de seleção

(não o nome dela), escolha Actions (Ações) e, em Conta da AWS, escolha Move (Mover).

(não o nome dela), escolha Actions (Ações) e, em Conta da AWS, escolha Move (Mover).

-

Na página Mover Conta da AWS '2222222222', ao lado de Produção, escolha o botão de opção (não seu nome) e, em seguida, escolha Mover. Conta da AWS

Etapa 3: criar as políticas de controle de serviço

Nas etapas desta seção, você cria três políticas de controle de serviço (SCPs) e as anexa à raiz e à OUs para restringir o que os usuários nas contas da organização podem fazer. O primeiro SCP impede que qualquer pessoa em qualquer uma das contas dos membros crie ou modifique AWS CloudTrail os registros que você configurar. A conta de gerenciamento não é afetada por nenhum SCP, portanto, depois de aplicar o CloudTrail SCP, você deve criar todos os registros da conta de gerenciamento.

Habilitar o tipo de política de controle de serviço para a organização

Para poder anexar uma política de qualquer tipo a uma raiz ou a qualquer O em uma raiz, você deve habilitar o tipo de política para a organização. Os tipos de política não estão habilitados por padrão. As etapas desta seção mostram como habilitar o tipo de política de controle de serviço (SCP) para sua organização.

- AWS Management Console

-

Para habilitar SCPs para sua organização

-

Navegue até a página Policies (Políticas) e escolha Service control policies (Políticas de controle de serviço).

-

Na página Service Control Policies (Políticas de controle de serviço), escolha Enable service control policies (Ativar políticas de controle de serviço).

Um banner verde aparece para informar que agora você pode criar SCPs em sua organização.

Crie seu SCPs

Agora que as políticas de controle de serviço estão habilitadas em sua organização, você pode criar as três políticas necessárias para este tutorial.

- AWS Management Console

-

Para criar o primeiro SCP que bloqueia as ações CloudTrail de configuração

-

Navegue até a página Policies (Políticas) e escolha Service control policies (Políticas de controle de serviço).

-

Na página Service control policies (Políticas de controle de serviço), escolha Create policy (Criar política).

-

Em Nome da política, insira Block

CloudTrail Configuration Actions.

-

Na seção Política, na lista de serviços à direita, selecione CloudTrail o serviço. Em seguida, escolha as seguintes ações: AddTagsCreateTrailDeleteTrail, RemoveTags, StartLogging, StopLogging,, UpdateTraile.

-

Ainda no painel direito, escolha Adicionar recurso e especificar CloudTraile Todos os recursos. Escolha Add resource (Adicionar recurso).

A instrução de política à esquerda deve ser semelhante ao seguinte exemplo:

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1234567890123",

"Effect": "Deny",

"Action": [

"cloudtrail:AddTags",

"cloudtrail:CreateTrail",

"cloudtrail:DeleteTrail",

"cloudtrail:RemoveTags",

"cloudtrail:StartLogging",

"cloudtrail:StopLogging",

"cloudtrail:UpdateTrail"

],

"Resource": [

"*"

]

}

]

}

-

Selecione Criar política.

A segunda política define uma lista de permissões de todos os serviços e ações que você deseja habilitar para usuários e funções na UO de produção. Depois de você concluir, os usuários na UO de produção poderão acessar apenas os serviços e ações listados.

- AWS Management Console

-

Como criar a segunda política que permite serviços aprovados para a UO de produção

-

Na página Service control policies (Políticas de controle de serviço), escolha Create policy (Criar política).

-

Em Nome da política, insira Allow

List for All Approved Services.

-

Posicione o cursor no painel à direita da seção Policy (Política) e cole uma política como a seguinte.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1111111111111",

"Effect": "Allow",

"Action": [

"ec2:*",

"elasticloadbalancing:*",

"codecommit:*",

"cloudtrail:*",

"codedeploy:*"

],

"Resource": [ "*" ]

}

]

}

-

Selecione Criar política.

A política final fornece uma lista de negação de serviços que estão bloqueados de serem usados na MainApp OU. Neste tutorial, você bloqueia o acesso ao Amazon DynamoDB em qualquer conta que esteja na OU. MainApp

- AWS Management Console

-

Para criar a terceira política que nega acesso a serviços que não podem ser usados na MainApp OU

-

Na página Service control policies (Políticas de controle de serviço), escolha Create policy (Criar política).

-

Em Nome da política, insira Deny

List for MainApp Prohibited Services.

-

Na seção Policy (Política) à esquerda, selecione Amazon DynamoDB para o serviço. Para a ação, escolha All actions (Todas as ações).

-

Ainda no painel esquerdo, selecione Add resource (Adicionar recurso) e especifique DynamoDB e All Resources (Todos os recursos). Escolha Add resource (Adicionar recurso).

A instrução de política à direita é atualizada para ser semelhante ao seguinte.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [ "dynamodb:*" ],

"Resource": [ "*" ]

}

]

}

-

Escolha Create policy (Criar política) para salvar a SCP.

Anexe o SCPs ao seu OUs

Agora que eles SCPs existem e estão habilitados para sua raiz, você pode anexá-los à raiz OUs e.

- AWS Management Console

-

Para anexar as políticas à raiz e ao OUs

-

Navegue até o página Contas da AWS.

-

Na página Contas da AWS, escolha Root (Raiz) (seu nome, não o botão de opção) para navegar até a respectiva página de detalhes.

-

Na página de detalhes de Root (Raiz), a guia Policies (Políticas) e, em Service Control Policies (Políticas de controle de serviço), escolha Attach (Anexar).

-

Na página Attach a service control policy (Anexar política de controle de serviço), escolha o botão de seleção ao lado da SCP chamada Block

CloudTrail Configuration Actions, depois, escolha Attach (Anexar). Neste tutorial, você o anexa à raiz para que ele afete todas as contas dos membros para impedir que alguém altere a forma como você configurou CloudTrail.

A página de detalhes da raiz, guia Políticas, agora mostra que duas SCPs estão anexadas à raiz: a que você acabou de anexar e a FullAWSAccess SCP padrão.

-

Navegue novamente para a página Contas da AWS e escolha a UO Production (Produção) (o nome, não o botão de opção) para navegar até a respectiva página de detalhes.

-

Na página de detalhes da UO Produção, escolha a guia Policies (Políticas).

-

Em Service Control Policies (Políticas de controle de serviço), escolha Attach (Anexar).

-

Na página Attach a service control policy (Anexar política de controle de serviço), escolha o botão de seleção ao lado de Allow List for All

Approved Services, depois, escolha Attach (Anexar). Isso permite que os usuários ou funções das contas-membro na UO Produção acessem os serviços aprovados.

-

Escolha a guia Políticas novamente para ver se duas SCPs estão anexadas à OU: a que você acabou de conectar e a FullAWSAccess SCP padrão. No entanto, como a SCP FullAWSAccess também é uma lista de autorização que permite todos os serviços e ações, você deve desvincular essa SCP para garantir que apenas os serviços aprovados sejam permitidos.

-

Para remover a política padrão da OU de produção, escolha o botão de rádio para Completo AWSAccess, escolha Desanexar e, na caixa de diálogo de confirmação, escolha Desanexar política.

Depois de remover essa política padrão, todas as contas-membro na UO Produção perdem imediatamente o acesso a todas as ações e os serviços que não estão na SCP de lista de permissões anexada na etapa anterior. Todas as solicitações para usar ações que não estão incluídas na SCP Allow List for All Approved Services (Lista de permissões para todos os serviços aprovados) são negadas. Isso é válido mesmo se um administrador de uma conta conceder acesso a outro serviço anexando uma política de permissões do IAM a um usuário em uma das contas-membro.

-

Agora você pode anexar o SCP nomeado Deny List for MainApp

Prohibited services para impedir que qualquer pessoa nas contas da MainApp OU use qualquer um dos serviços restritos.

Para fazer isso, navegue até a Contas da AWSpágina, escolha o ícone de triângulo para expandir a ramificação da OU de produção e, em seguida, escolha a MainAppOU (seu nome, não o botão de rádio) para navegar até seu conteúdo.

-

Na página de MainAppdetalhes, escolha a guia Políticas.

-

Em Políticas de Controle de Serviços, escolha Anexar e, na lista de políticas disponíveis, escolha o botão de opção ao lado de Negar Lista de Serviços MainApp Proibidos e, em seguida, escolha Anexar política.

Etapa 4: testar suas políticas da organização

Agora é possível fazer login como usuário em qualquer uma das contas-membro e tentar executar várias ações da AWS :

-

Se você fizer login como um usuário na conta de gerenciamento, poderá executar qualquer operação permitida por suas políticas de permissões do IAM. Eles SCPs não afetam nenhum usuário ou função na conta de gerenciamento, não importa em qual raiz ou OU a conta esteja localizada.

-

Se você entrar como usuário na conta 222222222222, poderá realizar qualquer ação permitida pela lista de permissões. AWS Organizations nega qualquer tentativa de realizar uma ação em qualquer serviço que não esteja na lista de permissões. Além disso, AWS Organizations nega qualquer tentativa de realizar uma das ações de CloudTrail configuração.

-

Se fizer login como usuário na conta 333333333333, você poderá executar qualquer ação permitida pela lista de permissões e não bloqueadas pela lista de negações. O AWS Organizations nega qualquer tentativa de executar uma ação que não esteja na política de lista de permissões e qualquer ação que esteja na política de lista de negações. Além disso, AWS Organizations nega qualquer tentativa de realizar uma das ações de CloudTrail configuração.