As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Arquitetura de inteligência de ameaças cibernéticas em AWS

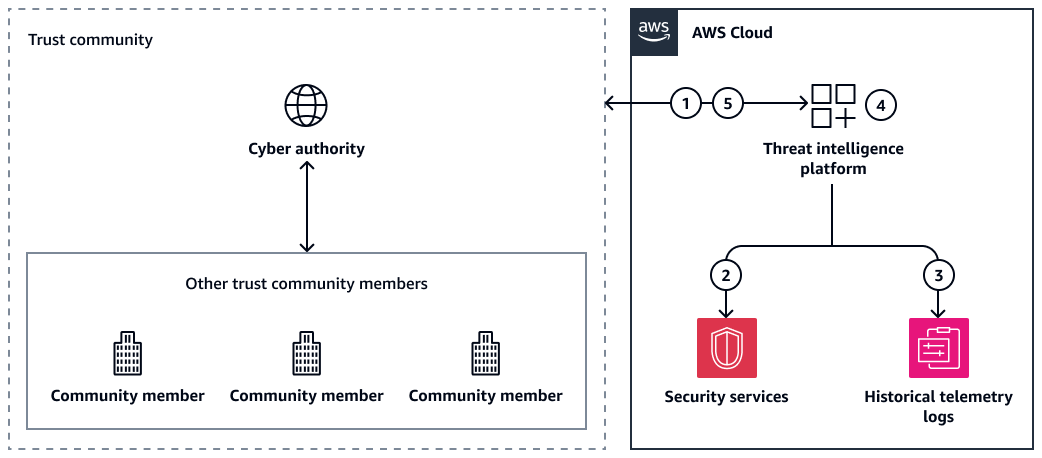

A figura a seguir mostra uma arquitetura generalizada para usar um feed de ameaças para integrar a inteligência de ameaças cibernéticas (CTI) em seu ambiente. AWS O CTI é compartilhado entre sua plataforma de inteligência de ameaças Nuvem AWS, a autoridade cibernética selecionada e outros membros da comunidade de confiança.

Ele mostra o seguinte fluxo de trabalho:

-

A plataforma de inteligência de ameaças recebe CTI acionável da autoridade cibernética ou de outros membros da comunidade de confiança.

-

A plataforma de inteligência de ameaças AWS encarrega os serviços de segurança de detectar e prevenir eventos.

-

A plataforma de inteligência de ameaças recebe inteligência de ameaças de Serviços da AWS.

-

Se ocorrer um evento, a plataforma de inteligência de ameaças seleciona uma nova CTI.

-

A plataforma de inteligência de ameaças compartilha o novo CTI com a autoridade cibernética. Ele também pode compartilhar o CTI com outros membros da comunidade de confiança.

Existem muitas autoridades cibernéticas que oferecem feeds de CTI. Os exemplos incluem o Australian Cyber Security Centre (ACSC)

Para começar com o compartilhamento de CTI, recomendamos que você faça o seguinte:

-

Implantação de uma plataforma de inteligência contra ameaças — implante uma plataforma que ingira, agregue e organize dados de inteligência contra ameaças de várias fontes e em diferentes formatos.

-

Ingestão de inteligência sobre ameaças cibernéticas — Integre sua plataforma de inteligência contra ameaças a um ou mais fornecedores de feed de ameaças. Ao receber um feed de ameaças, use sua plataforma de inteligência de ameaças para processar a nova CTI e identificar a inteligência acionável que é relevante para as operações de segurança em seu ambiente. Automatize o máximo possível, mas há algumas situações que exigem uma human-in-the-loop decisão.

-

Automatizando controles de segurança preventivos e de detetive — implante a CTI em serviços de segurança em sua arquitetura que forneçam controles preventivos e de deteção. Esses serviços são comumente conhecidos como sistemas de prevenção de intrusões (IPS). AWS Ativado, você usa APIs o serviço para configurar listas de bloqueio que negam o acesso dos endereços IP e nomes de domínio fornecidos nos feeds de ameaças.

-

Ganhando visibilidade com mecanismos de observabilidade — Enquanto as operações de segurança ocorrem em seu ambiente, você está coletando novas CTI. Por exemplo, você pode observar uma ameaça que foi incluída no feed de ameaças ou observar indicadores de comprometimento associados a uma intrusão (como uma exploração de dia zero). A centralização da inteligência de ameaças fornece maior consciência situacional em todo o seu ambiente, para que você possa analisar a CTI existente e a CTI recém-descoberta em um único sistema.

-

Compartilhando CTI com sua comunidade de confiança — Para completar o ciclo de vida de compartilhamento de CTI, gere seu próprio CTI e compartilhe-o de volta em sua comunidade de confiança.

O vídeo a seguir, Dimensionando o compartilhamento de inteligência sobre ameaças cibernéticas com o Centro de Segurança Cibernética da AUS