As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Compartilhamento de inteligência sobre ameaças cibernéticas em AWS

Amazon Web Services (colaboradores)

Dezembro de 2024 (histórico do documento)

À medida que surgem novos riscos, as melhores práticas para proteger cargas de trabalho críticas na nuvem evoluem continuamente. À medida que aumenta o número de ativos conectados à Internet que exigem proteção, aumenta também o risco de um evento de segurança associado a agentes de ameaças. A inteligência de ameaças cibernéticas (CTI) é a coleta e análise de dados que indicam a intenção, a oportunidade e a capacidade de um agente de ameaça. É baseado em evidências e acionável, além de informar as atividades de defesa cibernética. Geralmente inclui informações relacionadas à atribuição do ator, táticas, técnicas e procedimentos, motivos ou alvos.

A CTI pode ser compartilhada dentro de uma organização, entre organizações em uma comunidade de confiança, com Centros de Análise e Compartilhamento de Informações (ISACs) ou com outras entidades, como autoridades governamentais. Exemplos de autoridades governamentais incluem o Australian Cyber Security Centre (ACSC)

Como todas as formas de inteligência, o contexto da ameaça é fundamental. O compartilhamento de CTI informa o gerenciamento dinâmico de riscos de segurança cibernética. É essencial para a defesa, resposta e recuperação de cibersegurança em tempo hábil. Isso aumenta a eficiência e a eficácia dos recursos de segurança cibernética. O contexto da ameaça também é essencial para distinguir entre os requisitos de capacidade de CTI relacionados a diferentes alvos. Por exemplo, atores sofisticados podem ter como alvo empresas ou governos específicos, enquanto atores de commodities usam ferramentas e técnicas prontamente disponíveis para atacar amplamente indivíduos e organizações.

O planejamento de segurança, a observabilidade, a análise de inteligência de ameaças, a automação do controle de segurança e o compartilhamento em uma comunidade de confiança são partes essenciais do ciclo de vida da inteligência contra ameaças. AWS ajuda você a automatizar tarefas manuais de segurança para detectar ameaças com maior precisão, responder mais rapidamente e gerar inteligência de ameaças de alta qualidade que você pode compartilhar. Você pode descobrir um novo ataque cibernético, analisá-lo, gerar uma CTI, compartilhá-la e aplicá-la, tudo em velocidades projetadas para evitar que um segundo ataque ocorra.

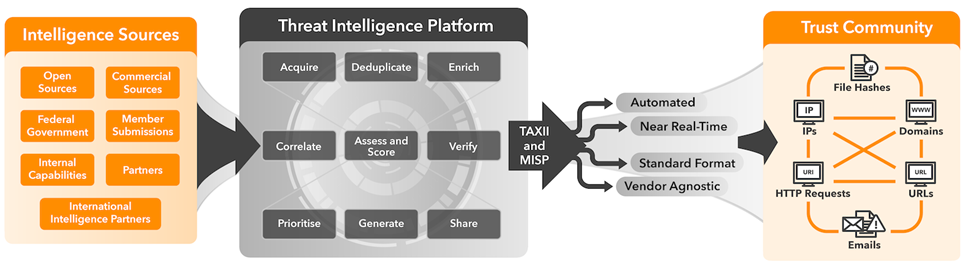

Este guia descreve como implantar uma plataforma de inteligência contra ameaças no AWS. As comunidades de confiança fornecem CTI, e a plataforma a ingere para identificar inteligência acionável e automatizar os controles de proteção e detetive no ambiente. AWS A imagem a seguir mostra o ciclo de vida da inteligência contra ameaças. O CTI chega de sua fonte e, em seguida, a plataforma de inteligência de ameaças o processa. Ao usar o protocolo Trusted Automated Exchange of Intelligence Information (TAXII)

A plataforma de inteligência de ameaças usa a CTI para implementar automaticamente controles de segurança em seu AWS ambiente ou para notificar sua equipe de segurança se for necessária uma ação manual. Um controle preventivo é um controle de segurança projetado para evitar que um evento ocorra. Os exemplos incluem a automação de listas de bloqueio de endereços IP ou nomes de domínio incorretos conhecidos usando firewalls de rede, resolvedores de DNS e outros sistemas de prevenção de intrusões (). IPSs Um controle de detetive é um controle de segurança projetado para detectar, registrar e alertar após a ocorrência de um evento. Os exemplos incluem o monitoramento contínuo de atividades maliciosas e a pesquisa de registros em busca de evidências de problemas ou eventos.

Você pode agregar todas as descobertas em uma ferramenta centralizada de observabilidade de segurança, como. AWS Security Hub Em seguida, você pode compartilhar as descobertas com uma comunidade de confiança para criar de forma colaborativa um quadro abrangente de ameaças.