As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Acessando e gerenciando segredos para o Amazon EKS

O Amazon Elastic Kubernetes Service (Amazon EKS) ajuda você a executar o AWS Kubernetes sem precisar instalar ou manter seu próprio plano de controle ou nós do Kubernetes. O Amazon EKS usa a codificação Base64

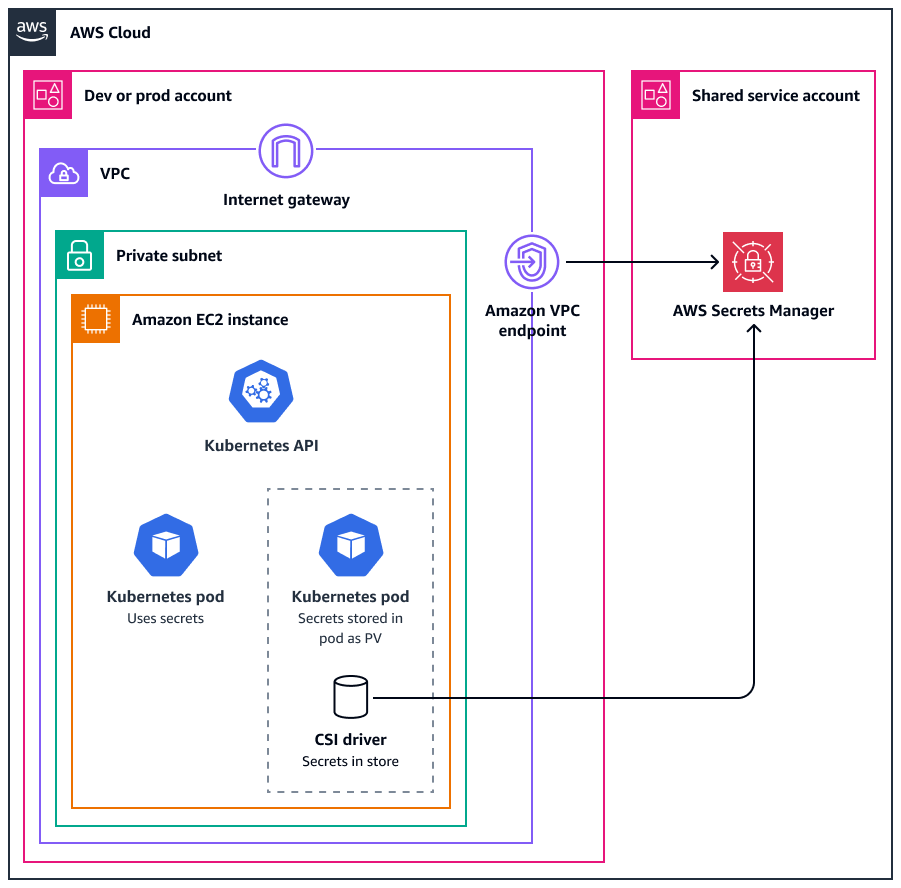

A imagem a seguir mostra o Amazon EKS implantado em uma instância do Amazon Elastic Compute Cloud EC2 (Amazon), que atua como um nó de trabalho do Kubernetes. Você pode usar um driver de interface de armazenamento de contêiner (CSI) para recuperar segredos do Secrets Manager. Para obter mais informações, consulte Como usar o AWS Secrets & Configuration Provider com seu driver CSI do Kubernetes Secrets Store

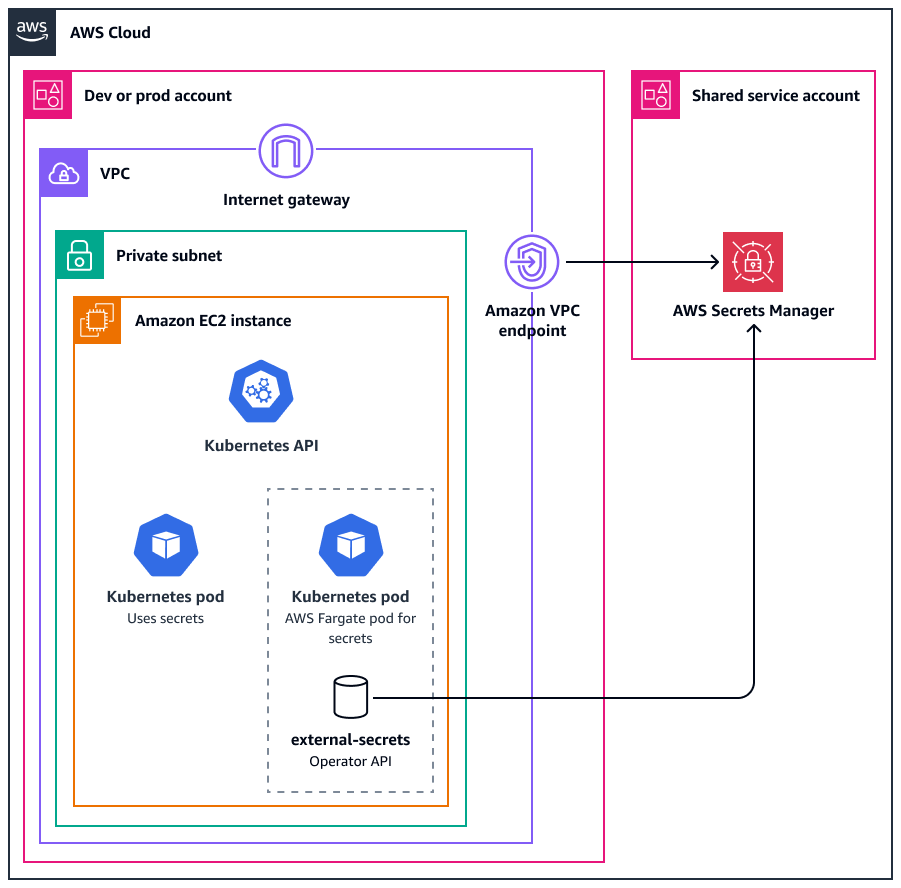

A imagem a seguir mostra o Amazon EKS implantado em. AWS Fargate Você pode usar a API External Secrets Operator